hashcat破解hash值

今天分享一个称之为世界上最快的密码破解工具hashcat

在渗透测试中我们经常会碰到一些加密处理的一串hash,有的在线的网站可能无法解密,我们就可以hashcat进行密码恢复。

今天使用JohnTheRipper中的zip2john.exe对加密zip获取哈希值,使用hashcat进行掩码破解。

自己搭建实验环境:

1,zip加密包:flag.zip

2,JohnTheRipper-v1.8.0.12

3,hashcat-5.1.0

1.了解hashcat

hashcat号称世界上最快的密码破解,世界上第一个和唯一的基于GPUGPU规则引擎,免费多GPU(高达128个GPU),多哈希,多操作系统(Linux和Windows本地二进制文件),多平台(OpenCL和CUDA支持),多算法,资源利用率低,基于字典攻击,支持分布式破解等等,hashcat目前支持各类公开算法高达247类,市面上面公开的密码加密算法基本都支持!

官网: https://hashcat.net/hashcat/

Wiki: https://hashcat.net/wiki/

下载地址:https://hashcat.net/files/hashcat-5.1.0.7z

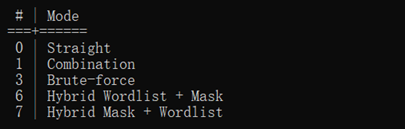

hashcat的扫描模式:

0.字典破解,使用字典进行破解

1.组合破解,使用多个字典进行破解

3.掩码破解,使用掩码方式进行破解

6.字典+掩码破解

7.掩码+字典破解

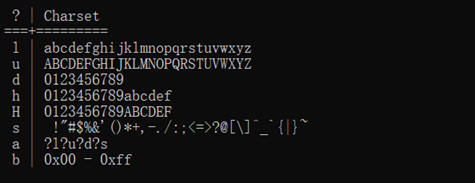

掩码设置

掩码格式肉眼可见是什么意思,只是在使用掩码时候需要用问号?+掩码来表示一位值:

八位数字:?d?d?d?d?d?d?d?d

八位啥也不知:?a?a?a?a?a?a?a?a

4-6位字母密码:–increment --increment-min 4 --increment-max 6 ?l?l?l?l?l?l?l?l

前四位为小写字母,后面四位数字:?l?l?l?l?d?d?d?d

前三个字符,中间为root,后三位未知:?a?a?aroot?a?a?a

通过掩码方式可以根据已知信息进行组合,更能加快hash破解速度。

常用参数

| -a | 指定要使用的破解模式,其值参考后面对参数。“-a 0”字典攻击,“-a 1” 组合攻击;“-a 3”掩码攻击。 |

|---|---|

| -m | 指定要破解的hash类型,如果不指定类型,则默认是MD5 |

| -o | 指定破解成功后的hash及所对应的明文密码的存放位置,可以用它把破解成功的hash写到指定的文件中 |

| –force | 忽略破解过程中的警告信息,跑单条hash可能需要加上此选项 |

| –show | 显示已经破解的hash及该hash所对应的明文 |

| –increment | 启用增量破解模式,你可以利用此模式让hashcat在指定的密码长度范围内执行破解过程 |

| –increment-min | 密码最小长度,后面直接等于一个整数即可,配置increment模式一起使用 |

| –increment-max | 密码最大长度,后面直接等于一个整数即可,配置increment模式一起使用 |

| –outfile-format | 指定破解结果的输出格式id,默认是3 |

2.了解JohnTheRipper

John the Ripper免费的开源软件,是一个快速的密码破解工具,用于在已知密文的情况下尝试破解出明文的破解密码软件。主要目的是破解不够牢固的Unix/Linux系统密码。

此次试验只是使用zip2john.exe获取zip文件的hash。

3.了解zip

这个就不用了解了吧,就是普普通通的zip压缩包,在加个密就是了。

试验步骤:

1,很久很久以前有个flag的种子 资源,它被封印在一个被称为zip的压缩包里。

由于我不知道打开封印的密码,被我尘封在D盘的某个角落。

多年过去了我想起了它,决定用的刚学的封印破解大法来使他重见光明。

(好吧,我自己封印的,密码如下)

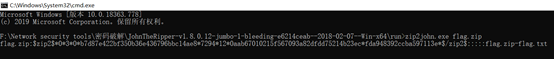

2,使用zip2john.exe文件获取flag.zip的hash值

zip2john.exe flag.zip

flag.zip:$zip2$*0*3*0*b7d87e422bf350b36e436796bbc14ae8*7294*12*0aab67010215f567093a82dfdd75214b23ec*fda948392ccba597113e*$/zip2$:::::flag.zip-flag.txt

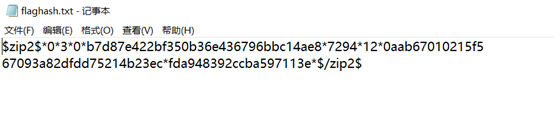

方便起见,我hash复制到文件中(中间没有回车,为了能看的更清楚,从中间加了个回车。)

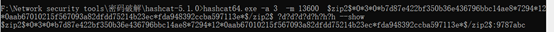

3,使用hashcat,设置hash类型为winzip13600 (类型在hashcat的帮助文档中查找对应上就行。)

破解模式为掩码模式

hashcat64.exe -a 3 -m 13600 $zip2$*0*3*0*b7d87e422bf350b36e436796bbc14ae8*7294*12*0aab67010215f567093a82dfdd75214b23ec*fda948392ccba597113e*$/zip2$ ?d?d?d?d?h?h?h

先进行破解,再进行–show输出密码。

4,在密码破解完的一瞬间,我激动得心也随着趋于平淡。

尘封多年的种子 资源终于可以重见光明。

当我输入密码,打开文件的一刹那。

我笑了

**实验工具也上传了o,

链接:https://pan.baidu.com/s/165WxojFps5edy1wtvmNMqg

提取码:jc77

记得给个关注,给个赞。谢谢。