虚拟局域网

Virtual LAN:把不同网络设备逻辑的划分成一个个网段,实现虚拟工作组的技术。VLAN允许处于不同地理位置的网络用户加入到一个逻辑子网中,同一个逻辑工作组的成员不一定要处于同一个物理网段上,可以跨越交换机连接。

VLAN的好处:

1:控制广播风暴:同一个交换机上的两个相邻端口,只要不在同一个VLAN中,相互之间不会产生广播流量;

2:网络安全性:可以限制特定用户的访问,控制广播组的大小和位置;不同的VLAN不可以互相访问;

3:方便网络管理:VLAN管理程序可以对整个网络集中管理。

常用的VLAN划分方式有:基于端口和基于MAC地址的VLAN

也有其他方式:基于网络层协议和根据IP组播及按策略划分的VLAN

交换机VLAN的操作:

创建一个Vlan:

为了防止敲错命令出现等待:Translating "#"...domain server (255.255.255.255)

先执行Switch(config)#no ip domain lookup

Switch>en

Switch#config t

Switch(config)#vlan 2

Switch#show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa1/1, Fa2/1, Fa3/1 Fa4/1, Fa5/1

2 VLAN0002 active

接着,尝试把交换机端口划分为不同的VLAN中,网络拓扑图如下:

分组如下:R1 和R4 划分到VLAN2、 R2 和R3 划分到VLAN3、R5和R6划分到VLAN4

在Switch3上执行:

Switch#show cdp neighbors //查看端口连接情况

Device ID Local Intrfce Holdtme Capability Platform Port ID

R1 Fas 0/1 130 R PT1000 Fas 0/0

R3 Fas 0/2 152 R PT1000 Fas 0/0

Switch Fas 0/3 165 S 2960 Fas 0/3

R5 Fas 0/5 149 R PT1000 Fas 0/0

把fa0/1划分到vlan 2 中:

Switch(config)#int fa0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 2

同上,把fa0/2划到 vlan 3中,fa0/5划分到vlan 4中

结果如下:

Switch#show vlan brief

2 VLAN0002 active Fa0/1

3 VLAN0003 active Fa0/2

4 VLAN0004 active Fa0/5

同上面的过程在Switch4中也做相同的操作,结果如下:

2 VLAN0002 active Fa0/2

3 VLAN0003 active Fa0/1

4 VLAN0004 active Fa0/6

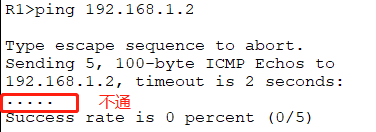

划分vlan后,验证下子网之间是否可以ping通:

R1: 192.168.1.1 ping 不通192.168.1.2

不要以为此时R1和R4处于同一个vlan 2 就可以ping 通了,实际也是不通的,为了让vlan 2里的主机通讯,需要使用Trunk技术;

上图的两个概念:接入链路只能承载特定vlan的数据,而中继链路可以承载多个vlan的数据;

先看如何实现:在switch3上执行:

Switch(config)#int fa0/3

Switch(config-if)#switchport mode trunk

(当前版本的Switch ISO)此时发现switch4上对应的 fa0/3端口也自动变成了trunk模式;

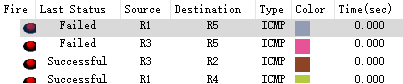

接着再次ping 验证,同一个子网主机可以通讯,不同的子网主机不可以通讯

在上面的例子中:交换机给每个去往其他交换机的数据帧都打上了标签Tag,包含vlan 号,给帧打标签的协议有IEEE 802.1Q及思科私有协议ISL.帧的格式如下图所示:

上面协议中的VLAN ID标识不同的VLAN.

VLAN从Trunk中新增和移除操作

默认Trunk链路是允许所有vlan通过的:

Switch#show interface f0/3 switchport

Trunking VLANs Enabled: ALL

但也可以做删除(Remove),某个vlan例外Except等操作:

Switch(config-if)#switchport trunk allowed vlan ?

WORD VLAN IDs of the allowed VLANs when this port is in trunking mode

add add VLANs to the current list

all all VLANs

except all VLANs except the following

none no VLANs

remove remove VLANs from the current list

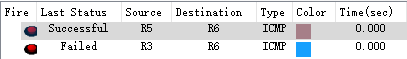

这里我去除vlan 4 然后看 R5和R6的连通性;

Switch(config-if)#switchport trunk allowed vlan remove 4

R5>ping 192.168.1.6

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.1.6, timeout is 2 seconds:.....

Success rate is 0 percent (0/5)

不通,接着还原Trunk中加入vlan 4,后再次R5 ping R6

Switch(config-if)#switchport trunk allowed vlan add 4

R5>ping 192.168.1.6

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.1.6, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 0/4/14 ms

测试OK!!!

VTP

在上面的操作过程中,在交换机switch4上反复的创建了和switch3对应的vlan,如果交换机较多,无疑非常繁琐。

于是cisco发明了VTP= VLAN Trunk Protocol VLAN中继协议:是基于MAC地址的动态VLAN中配置协议,VTP能保持网络中vlan信息的一致性。

在Switch3中执行

Switch(config)#vtp mode server //配置vtp为Server模式

Switch(config)#vlan 5 //创建vlan 5

接着回到Swith4中查看vlan 信息:

Switch#show vlan b

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/4 ......//这里省略接口信息

2 VLAN0002 active Fa0/2

3 VLAN0003 active Fa0/1

4 VLAN0004 active Fa0/6

5 VLAN0005 active

最后的vlan5为 vtp同步过来的信息,值得注意的是vtp 并不会同步端口信息,端口信息还是需要手动配置。

本文完!