Chive WriteUp

签到

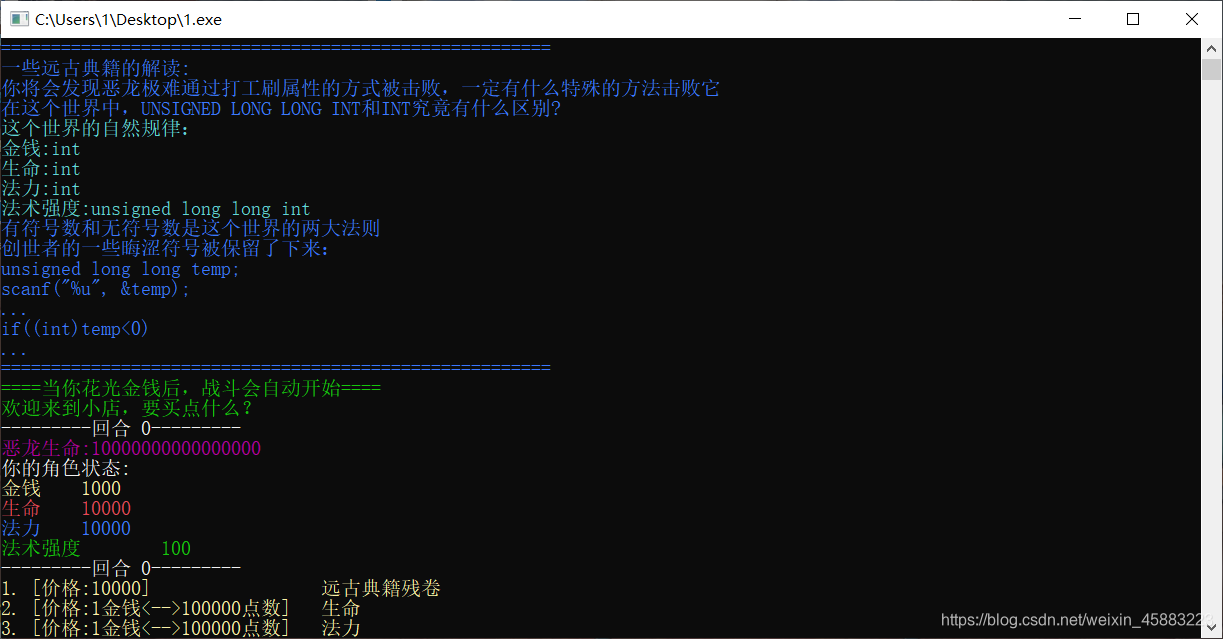

小游戏

先打工赚钱买“远古典籍残卷”得到提示,然后买法术强度时输入-1,法强会变很大,再打工买生命值打败恶龙拿到flag。

magicCube

按F12在调试器里搜索flag{。

re

doyouknowida

拖到ida里第一个页面就显示了flag

web

index.?

url最后加/index.php后按F12,flag在注释里。

勇者斗恶龙

F12改一下打史莱姆的maxlength,练级到刚好比可以挑战恶龙的10000战斗力多一点点(等级100),挑战恶龙,领取flag。

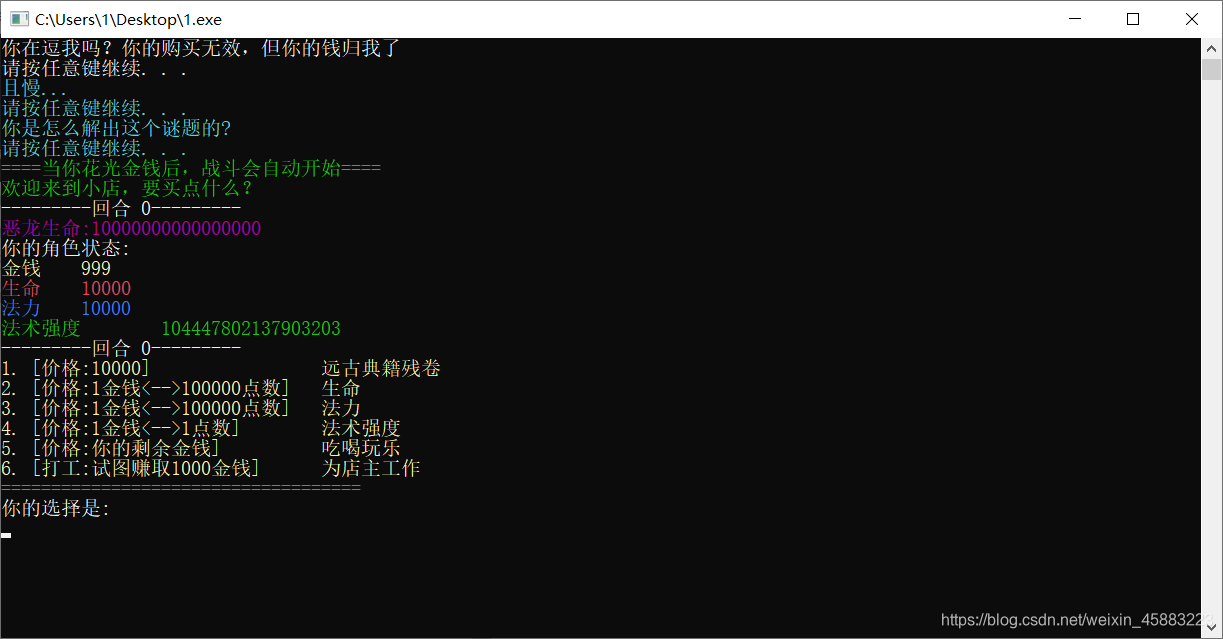

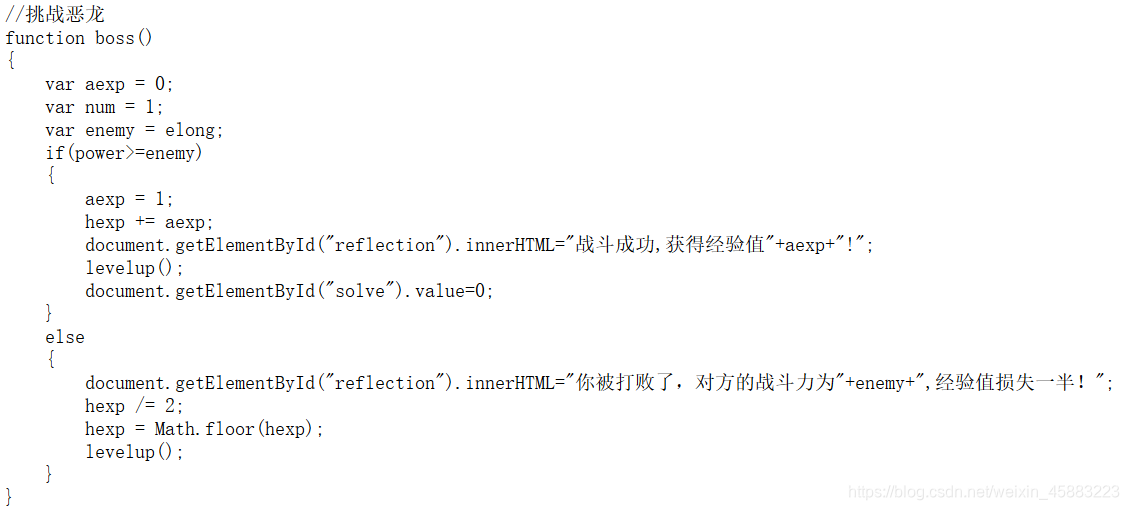

勇者谎称斗恶龙

提示是这个

查看源代码

在控制台输入if(power>=enemy)后的语句就可以领取flag。

在控制台输入if(power>=enemy)后的语句就可以领取flag。

catchME

打开发现博客的内容和首页存在301跳转,用BP抓第一个页面的包,send to repeater,send看response。

magicpassword

万能密码

GITHUB

在GitHub搜索作者名字,找到最新的一篇博客,点这个。

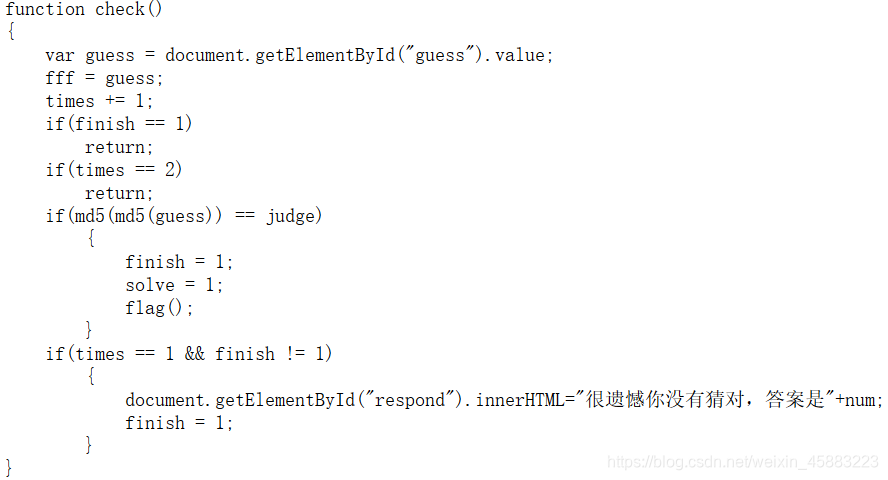

一百万猜数

查看源代码,guess是自己输入的数

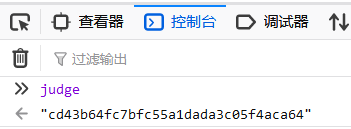

控制台可以查看judge的值,md5解码即可。

控制台可以查看judge的值,md5解码即可。

生日快乐

选第二个卡片和2000年,随便输月日,用BP抓包,在intruder里爆破一下月日即可。

ezheader

用BP抓包,按照提示要求,先加上127.0.0.1,发现BAN了XFF头,就用Client-IP,再按提示改User-Agent和Referer。

magicMD5

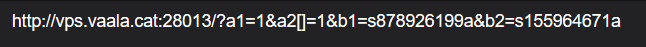

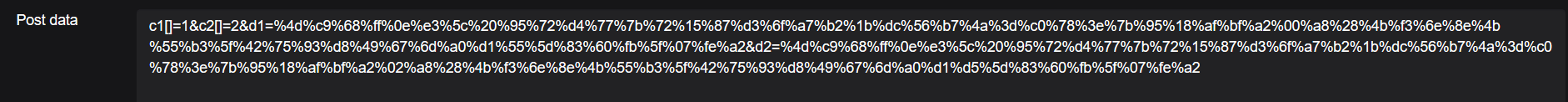

用dirsearch扫描目录发现有/index.php.bak,在url最后加上得到这个,开始代码审计。

<?php

echo "do you know how i backup my file<br><br>";

$a1=$_GET['a1'];

$a2=$_GET['a2'];

$b1=$_GET['b1'];

$b2=$_GET['b2'];

$c1=$_POST['c1'];

$c2=$_POST['c2'];

$d1=$_POST['d1'];

$d2=$_POST['d2'];

if(is_numeric($a1)&&(!is_numeric($a2))&&intval($a1)==intval($a2)){

echo 'level 1 pass<br>';

}else{

die('get out');

}

if($b1!=$b2&&md5($b1)==md5($b2)){

echo 'level 2 pass<br>';

}else{

die('get out');

}

if($c1!==$c2&&md5($c1)===md5($c2)){

echo 'level 3 pass<br>';

}else{

die('get out');

}

if((string)$d1!==(string)$d2&&md5($d1)===md5($d2)){

echo 'level 3 pass<br>';

}else{

die('get out');

}

$flag = 'flag_here';

echo "<!-- ".$flag." -->";

?>

利用php的md5漏洞构造如下:

正则公主的秘密日记

F12在注释里发现了正则表达式

/^I?\sa+m*\sp{4}r{2,}i{1,2}(nc)*\w\s[of]?\s[a-z]{5}$/

构造如下(有多种)

I amm pppprrincnce f aaaaa

贷款

url里发现了

data=5d4aace023dc088767b4e08c79415dcd80432911e07b111f6a05fd7c904c1bc9

md5加密后应是32位,而这是64位,从中间分成两端分别md5解码再base64解码,得到了10和0,分别对应持有金钱和所欠款额的值,把一个大于100的数base64加密再md5加密填入url即可去商店买flag。

crypto

你以为这是普通的栅栏?

W型栅栏密码

ez_RSA

根据e,p,q写py解d

import gmpy2

e = 17

p = 8169558889361

q = 1513871

d = gmpy2.invert(e, (p-1)*(q-1))

print(d)

use_the_keyboard

先base64解码再在键盘上看每四个字符圈起来的中间的字符

皇帝的flag

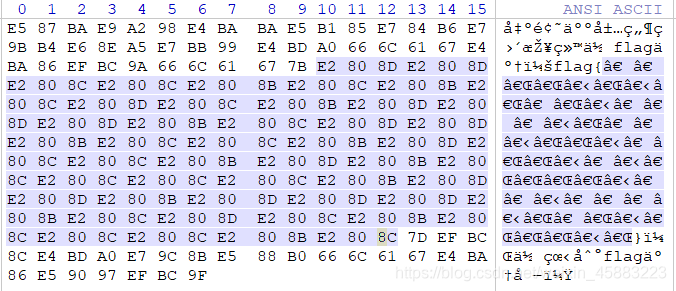

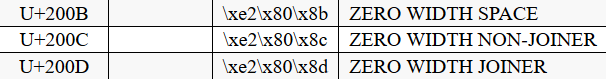

把txt拖进winhex里

根据utf-8的无宽度字符转换为摩斯电码再解码

根据utf-8的无宽度字符转换为摩斯电码再解码

misc

菩提本无树,明镜亦非台

与佛论禅发现不对,全选后字体颜色改为红色发现下面还有一段,把下面的与佛论禅。

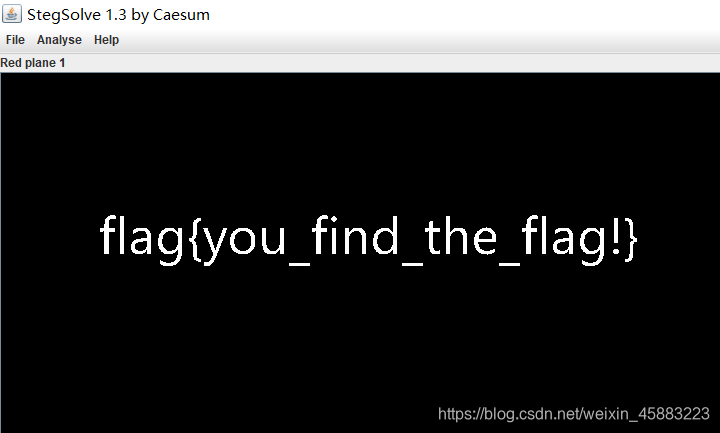

害怕黑暗吗

用stegsolve打开图片,按左右方向键

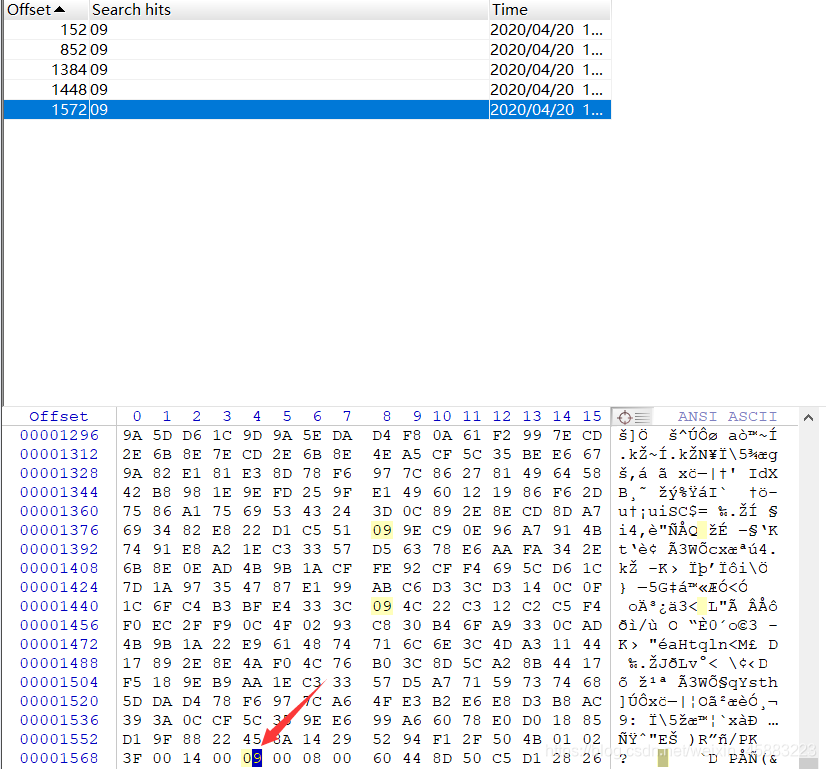

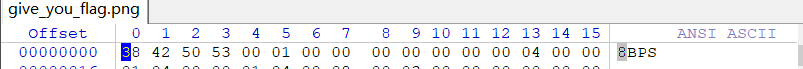

give_you_flag

需要密码,把zip压缩包放进winhex,发现是伪加密

把这个9改成0保存就可打开里面的png图片,发现不是png格式,放进winhex查看发现文件头是8BPS,应该是.psd文件

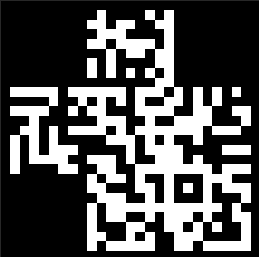

改成.psd后放进PS

改成.psd后放进PS

Ctrl+i反色后导出,用画图软件补齐三个角扫描二维码。

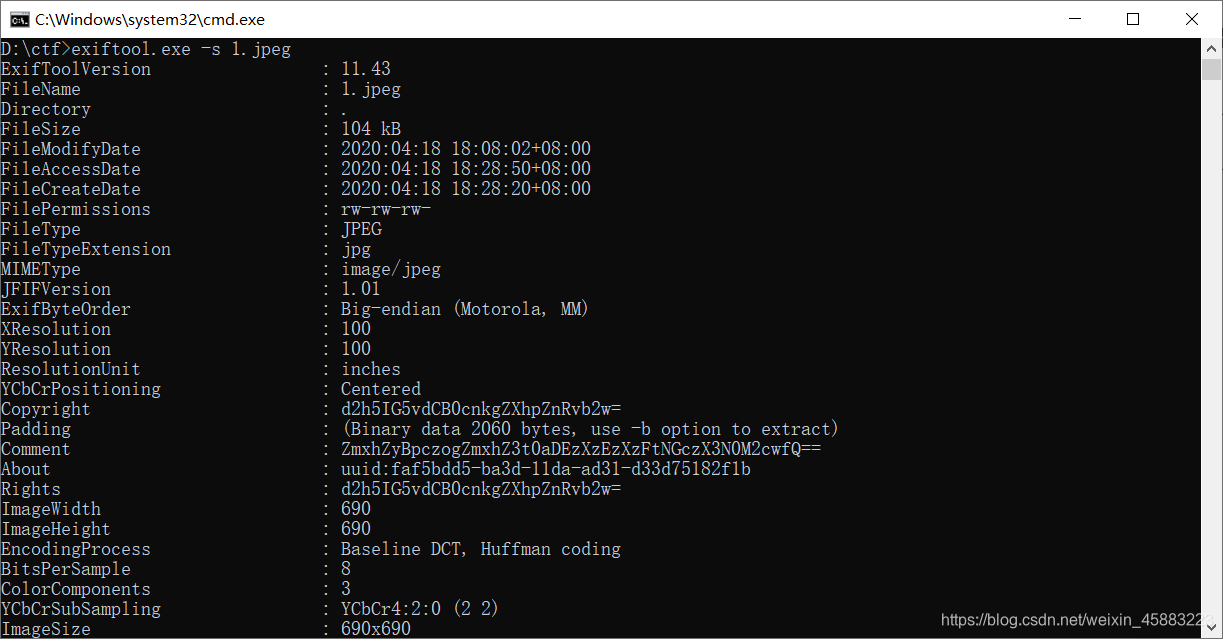

搏击第五空间

属性的详细信息的版权是base64,解码

下载exiftool,把Comment后的base64解码

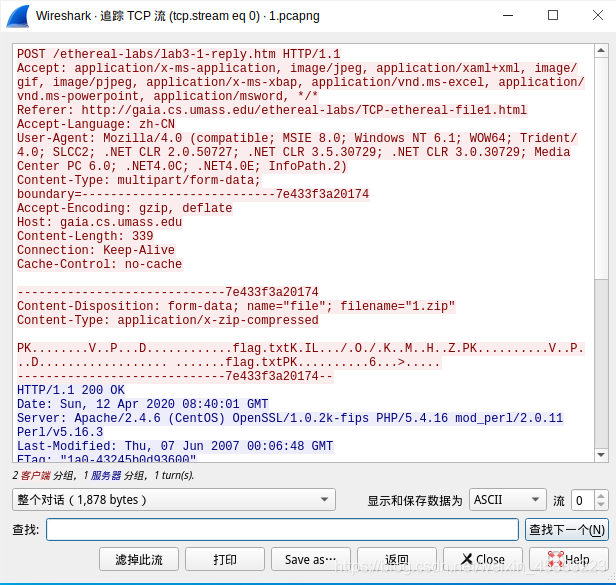

简单流量分析

用kali的wireshark打开.pcapng文件,右键-追踪流-TCP流

把“显示和保存数据为”改为原始数据,导出,再把导出文件用foremost分离出,在output里有压缩包,里面有flag.txt

君は蔷薇より美しい

图片用winhex打开,改一下宽高

B站搜索BV号,下载视频,用ffmpeg分离出一个个图片,把黑白小方格转为二进制再转为字符串。