问答题

请写出信息安全需求中CIA三大核心需求的具体内容,并写出针对三个需求的攻击手段有哪些,以及应对的措施有哪些

CIA三大核心需求:

1)保密性:保证信息不泄露给未经授权的用户。

2)完整性:保证信息从真实的发信者传送到真实的收信者手中,传送过程中没有被非法用户添加、删除、替换等。

3)可用性:保证授权用户能对数据进行及时可靠的访问。

对应攻击手段 :

1)针对保密性攻击手段:截 获 (Interception)威 胁 是 指 一 个 非 授 权 方 介 入 系 统 , 使 得 信 息 在 传 输中 被 丢 失 或 泄 露 的 攻 击 , 它 破 坏 了 保 密 性 。 非 授 权 方 可 以 是 一 个 人 、 一 个 程 序 或 一 台 计

算 机 。

这 种 攻 击 主 要 包 括 :

● 利 用 电 磁 泄 露 或 搭 线 窃 听 等 方 式 截 获 机 密 信 息 , 通 过 对 信 息 流 向 、 流 量 、 通 信 频 度 和

长 度 等 参 数 的 分 析 , 推 测 出 有 用 信 息 , 如 用 户 口 令 、 账 号 等 。

● 非 法 复 制 程 序 或 数 据 文 件 。

保护措施:

常用的保密技术包括防侦收、防辐射、信息加密、物理保密。

2)针对完整性的攻击手段:篡 改 (Modification) 威 胁 以 非 法 手 段 窃 得 对 信 息 的 管 理 权 , 通 过 未 授权 的 创 建 、 修 改 、 删 除 和 重 放 等 操 作 使 信 息 的 完 整 性 受 到 破 坏 。

这 些 攻 击 主 要 包 括 :

● 改 变 数 据 文 件 , 如 修 改 数 据 库 中 的 某 些 值 等 。

● 替 换 某 一 段 程 序 使 之 执 行 另 外 的 功 能 , 设 置 修 改 硬 件 。

保护措施:

保障网络信息完整性的主要方法有以下几种:

(1)协议:通过各种安全协议可以有效地检测出被复制的信息、被删除的字段、失效的字段和被修改的字段。

(2)纠错编码方法:由此完成检错和纠错功能。最简单和最常用的纠错编码方法是奇偶校验法。

(3)密码校验方法:抗撰改和传输失败的重要手段。

3)针对可用性的攻击手段:中断 (Interrruption) 威胁使得在用的信息系统毁坏或不能使用。即破坏其可用性。

攻 击 者 可 以 从 下 列 几 个 方 面 破 坏 信 息 系 统 的 可 用 性 :

● 使 合 法 用 户 不 能 正 常 访 问 网 络 资 源 。

● 使 有 严 格 时 间 要 求 的 服 务 不 能 及 时 得 到 响 应 。

● 摧 毁 系 统 。 物 理 破 坏 网 络 系 统 和 设 备 组 件 使 网 络 不 可 用 , 或 者 破 坏 网 络 结 构 使 之 瘫 痪

等 , 如 硬 盘 等 硬 件 的 毁 坏 、 通 信 线 路 的 切 断 、 文 件 管 理 系 统 的 瘫 痪 等 。

最 常 见 的 中 断 威 胁 是 造 成 系 统 的 拒 绝 服 务 , 即 信 息 或 信 息 系 统 资 源 的 被 利 用 价 值 或 服 务

能 力 下 降 或 丧 失 。

保护措施:

确保信息与信息系统处于一个可靠的运行状态之下

密码学的研究内容是什么?什么是受限算法?受限算法的局限性是什么?如何摆脱这些局限性?

密码学的研究内容:

- 密码加密学

- 密码分析学

受限算法以及受限算法局限性:受限算法即算法的保密性是基于保持加/解密算法的秘密,即假使参与该算法的使用者离开,都会使得这个密钥有暴露的危险,密钥作废,这就使得保密钥困难,以及这种加密不可进行标准化

如何摆脱局限性:基于科克霍夫原则,使用算法可以公开,即算法的安全性不是基于算法的保密,而是基于密钥的安全性,即使用基于密钥的算法。

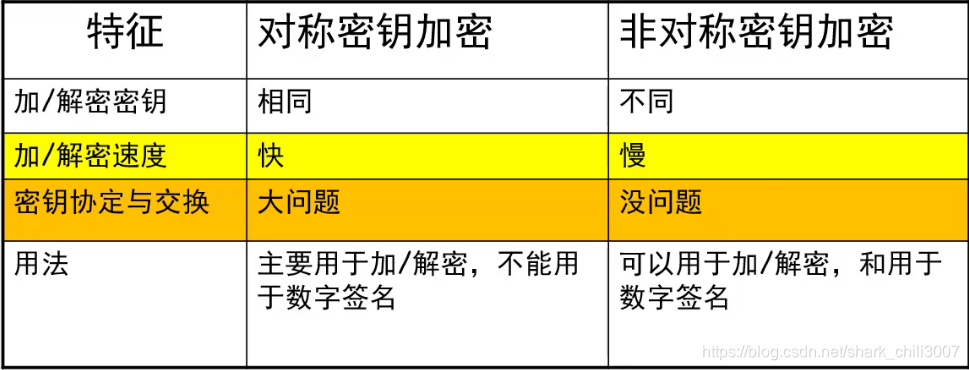

对称加密算法与非对称加密算法的特点分别是什么?优缺点是什么?

在非对称密钥和加密算法当中,用公钥加密与用私钥加密的效果和作用是不一样的,请分析这种情况并作出说明

1)公钥用于加密(私钥解密)。

这种场景是向**特定的人(该公钥的私钥拥有者)**发送秘密信息,所以消息加密后,只有私钥的拥有者才能解密。

2)公钥用于解密(私钥加密)。

这种场景是向公众发布一个签名。要求任何人都可以对加密之后的信息进行解密,所以要使用公钥来进行解密,解密之后的数据如果符合预期则证明私钥拥有者处理过了签名数据。如区块链上每个节点都需要处理其中一个节点发起的交易,发起交易的这个节点通过自己的私钥给交易数据加密,其他节点可以通过它的公钥进行解密,然后处理交易

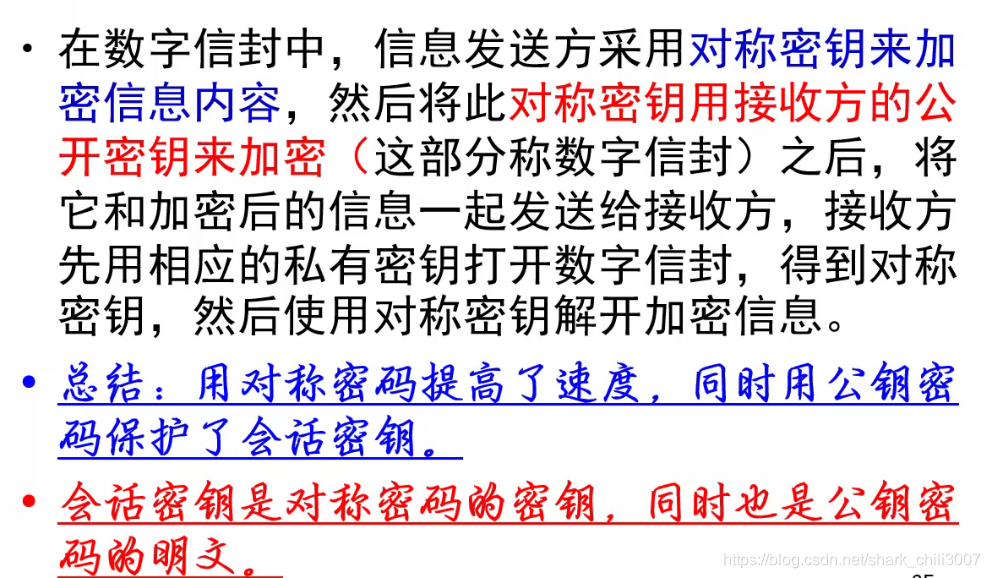

什么是数字信封技术?请阐述整个流程

密码编码以及破译题

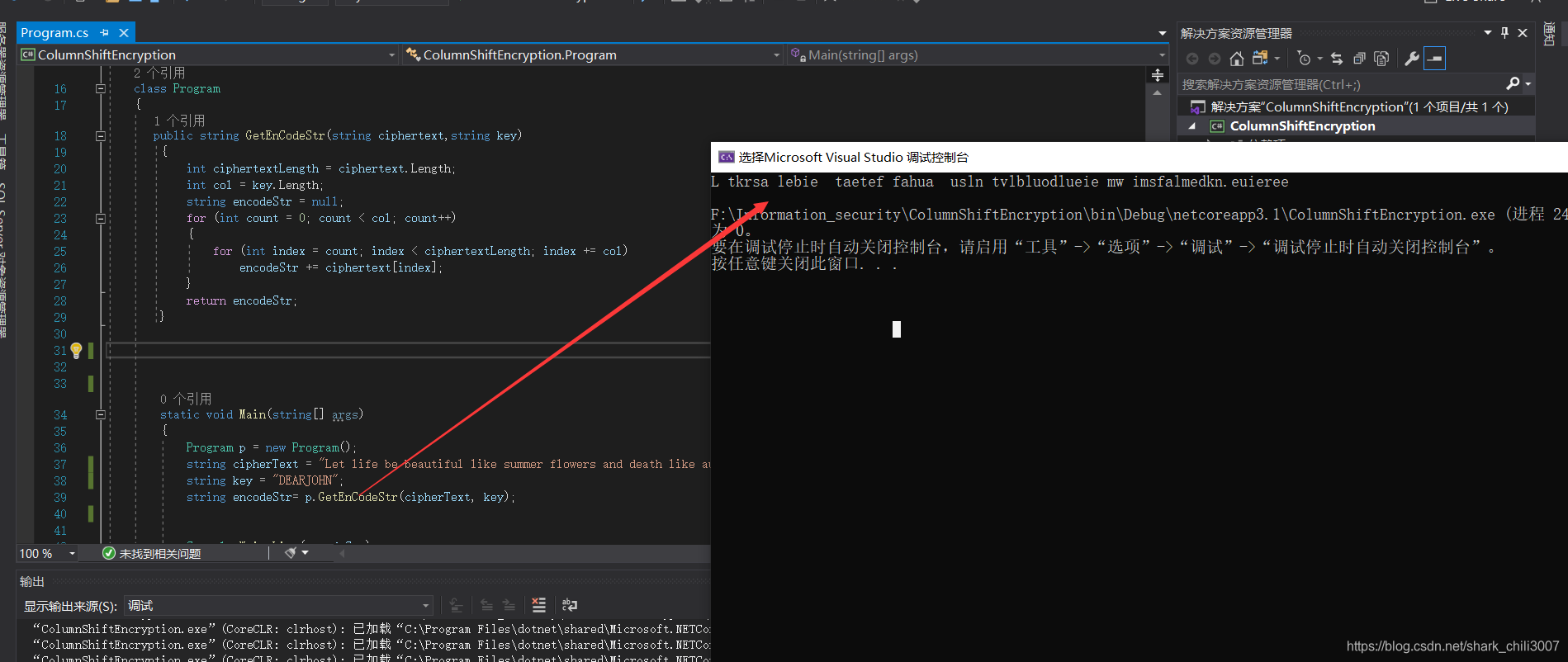

请使用列变位的密码的方式,密钥为DEARJOHN,将一下明文输出成相应的密文:Let life br beautiful like summer flower and death like autumn leaves

using System;

namespace ColumnShiftEncryption

{

class Program

{

public string GetEnCodeStr(string ciphertext,string key)

{

int ciphertextLength = ciphertext.Length;

int col = key.Length;

string encodeStr = null;

for (int count = 0; count < col; count++)

{

for (int index = count; index < ciphertextLength; index += col)

encodeStr += ciphertext[index];

}

return encodeStr;

}

static void Main(string[] args)

{

Program p = new Program();

string cipherText = "Let life be beautiful like summer flowers and death like autumn leaves.";

string key = "DEARJOHN";

string encodeStr= p.GetEnCodeStr(cipherText, key);

Console.WriteLine(encodeStr);

}

}

}

假设你收到了以下用恺撒密码加密过的密文

,但你不知道密钥(即平移的字母数)是多

少,请破译这段密文。P E L C G B T E N C U L

CRYPTOGRAPHY cryptography(密码学)

public class test {

public static void encrypt(String words, int key) {

int length = words.length();

StringBuilder sb = new StringBuilder(length);

for (int i = 0; i < length; i++) {

char c = words.charAt(i);

if (c >= 'a' && c <= 'z') {

c += key % 26;

if (c < 'a') c += 26;

if (c > 'z') c -= 26;

} else if (c >= 'A' && c <= 'Z'){

c += key % 26;

if (c < 'A') c += 26;

if (c > 'Z') c -= 26;

}

sb.append(c);

}

System.out.println(sb.toString());

}

public static void main(String[] args) {

int count=52;

int i=0;

while(i++<count)

{

encrypt("PELCGBTENCUL",i);

}

}

}