被动信息收集

- 公开渠道可获得的信息

- 与目标系统不产生直接交互

- 尽量避免留下一切痕迹

信息收集内容

- IP地址段

- 域名信息

- 邮件地址

通过邮件地址可以定位到目标系统的邮件服务器,看他是个人搭建邮件服务器还是公网公开的邮件服务器 - 文档图片数据

有很多公司会把自己公开的信息做成宣传页、图片等,往往这些图片信息中可能会泄露数据。 - 公司地址

- 公司组织架构

- 联系电话/传真号码

- 人员姓名/职务

- 目标系统使用的技术架构

- 公开的商业信息

信息用途:

- 用信息描述目标:通过信息构建目标系统

- 发现:发现目标有那些系统、开放的服务等

- 社会工程需攻击

- 物理缺口

信息收集——DNS

通常来说得到的唯一一个信息就是域名,后续的所有信息都要依据域名自己进行进一步的收集。

需要域名解析成IP地址。

域名与完全限定域名(FQDN)的区别:

eg:sina.com是域名,www.sina.com是完全限定域名。

www.sina.com仅仅是sina.com下的一条主机记录。

域名记录:

A:主机记录

C name:别名记录

NS:每个域名都有域名服务器,一个或几个对这个域进行域名解析,域名服务器地址是通过DNS里的NS记录进行定义和注册。

MX:每个域也都有自己的邮件服务器,邮件服务器会针对邮件服务器地址MX的邮件交换记录。

ptr:反向域名解析。通过ip地址去反向解域名,也需要记录来进行解析。

spf记录:作用是反垃圾邮件;也是将一个ip地址反向解析成一个域名。

反垃圾邮件设置很重要的一点事反向域名解析,当开启反垃圾邮件,服务器收到一封邮件,就会对邮件来源ip地址进行spf地址进行反向查询,如果域名跟ip匹配上,域名跟ip地址就是你发给我邮件的域名和ip地址,就说明是从一个正确的邮件服务器在发邮件,若是不匹配的,就是一个伪造域名的邮件,在进行域名欺骗,就可以拒收,直接判断是一个垃圾邮件。

DNS解析过程:

DNS服务器被称为缓存DNS服务器,它里面不包括任何缓存DNS服务器记录,即不知道任何一个域名对应的ip地址是什么。他接收到域名后进一步做域查询。假如用户访问“www.sina.com.”,DNS服务器不知道,会去询问根域服务器,根域服务器不知道,但是会返回给DNS服务器他下一级的信息:.com域的域名服务器地址即NS记录,此时DNS会访问.com服务器,.com域名服务器也不知道,他会给DNS服务器返回“sina.com”的域名服务器的ip地址,DNS就再去问“sina.com”域名服务器,他知道结果,就会返回给DNS服务器,本地缓存DNS服务器拿到结果后会在本地缓存一份,保存一个ttl的生成时间,当ttl的时间过去之后,他就会删除这条记录,如果有其他电脑访问,他看到本地缓存有,就会直接返回信息。客户拿到“www.sina.com”的真实ip之后,才会超ip通过路由去向“www.sina.com”的web服务器发出请求。

该图存在问题,左边是递归查询,右边应该是迭代查询。

信息收集——NSLOOKUP工具

nslookup 域名

数据解析:

server:当前使用的域名解析服务器,就是本地的缓存服务器

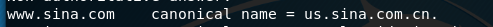

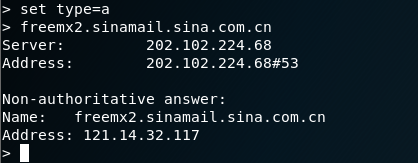

说明www.sina.com不是一个A记录,也不是主机记录,他不会域名解析到对应的ip地址上,他是一个c name记录。他会把www.sina.com解析成us.sina.com.cn,下图是手动逐级解析的过程。

type=a/mx/ns/any,type可以直接写成q,即q=a/mx/ns/any

可以通过矫健筛选,查询mx记录:

server参数的应用:

可以切换使用其他DNS域名解析服务器。

根据终端用户所处的网络环境,DNS给你返回的查询结果可能不一样。让你的流量尽量发生在本地网络,减少骨干网络的流量。

上述命令也可以在一条命令行中输完。

eg:

nslookup -q=any 163.com

nslookup -q=any 163.com 8.8.8.8