简单虚拟专用网络

概述

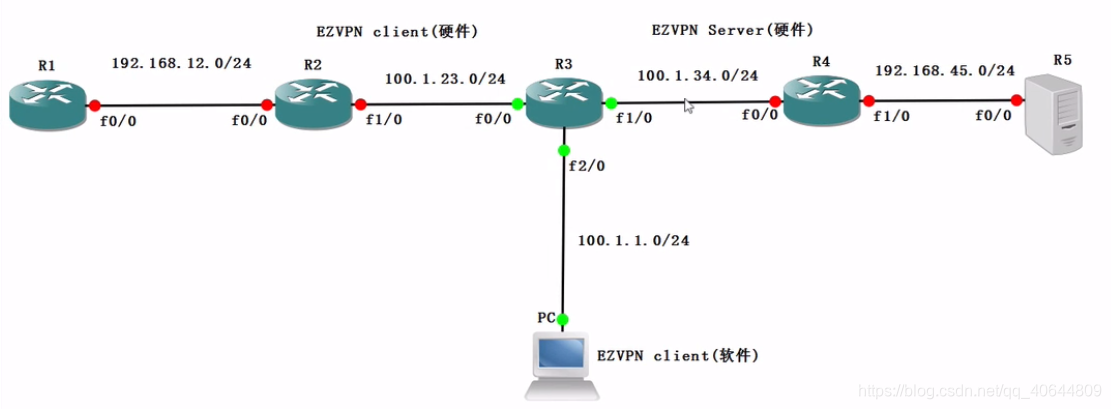

此类虚拟专用网络架设的目的,是为了满足公司更多的在外办公人员,能够允许外部人员(销售人员 / 远程技术人员)通过互联网安全访问公司资源(公司文档、公司的 IT 基础设施)。简单虚拟专用网络是一种 B2C 架构,L2L 虚拟专用网络 / GRE over IPsec / 动态多点虚拟专用网络 更多是一种 B2B 架构。

简单虚拟专用网络原理比常规虚拟专用网络复杂,配置更麻烦,所以为了简化客户端配置,将大部分的命令部署在服务端,客户端仅仅需要软件就可以执行拨号。

员工出差,需要访问公司内网,直接远程访问不安全,可能会遭到攻击导致信息泄露。此时没有路由器的情况下需要在员工所处位置的动态地址与公司固定地址之间建立虚拟专用网络,实现数据的安全传输。简单虚拟专用网络在服务器端的部署复杂,但在客户端使用简单,只需安装固定软件就可以实现安全通信。简单虚拟专用网络的客户端分为基于软件的客户端和基于硬件的客户端。

原理

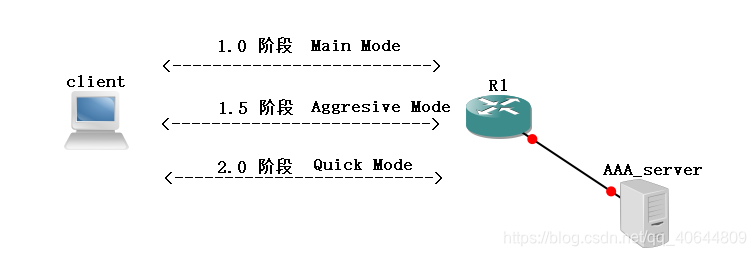

简单虚拟专用网络的建立协商虽然也属于 IPsec 协商,但是与 IPsec 虚拟专用网络有些不同,协商阶段更多。

1.5 阶段:

mode config:模式配置,用于服务端将配置推送给客户端;

xauth:拓展认证,简单虚拟专用网络认证采用 “双因子” 认证,除了共享密钥,还需要组密码。

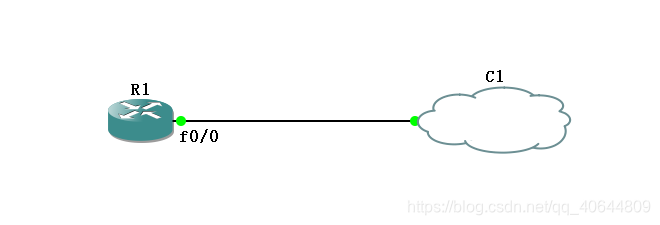

部署

电脑创建环回口,使用 GNS3 中的路由器连接该环回口,查看环回口地址并将 R1 的 f0/0 口设为同一网段,相互 ping 通。

安装 dneupdate64.msi。

安装 client_setup.msi。

网卡中将环回口 DNE 插件卸载。

GNS3 重新搭建环境并 ping 通。

打开虚拟专用网络客户端,若能打开,则可继续下面配置部署。

EZVPN Server 配置:

R4

1.0阶段配置:

crypto isakmp policy 1

encrption 3des

authentication pre-share

hash sha

group 2

1.5阶段配置://创建了三个组策略,分别面向 a,b不同远程接入人员

crypto isakmp client configuration group agroup //为不同客户端配置组策略

key acisco //组密钥

dns 8.8.8.8 8.8.4.4 //分配 DNS

domain cisco.com //公司域名

pool apool //为拨号成功的用户分配地址,分配地址的好处在于,总部可以明确是从哪里拨号进来的,内部安全防火墙可以做安全策略,如果不分配地址客户端都使用私有地址,无法进行有效管理。

acl splitacl //分离列表,分离互联网流和加密流,推送感兴趣 ACL

save-password //允许用户保存密码

netmask 255.255.255.0

ip local pool apool 172.16.1.1 172.16.1.100

ip access-list extended splitacl

permit ip 192.168.45.0 0.0.0.255 any

crypto isakmp client configuration group bgroup

key bcisco

dns 8.8.8.8 8.8.4.4

domain cisco.com

pool bpool

acl splitacl

save-password

netmask 255.255.255.0

ip local pool bpool 172.16.2.1 172.16.2.100

2.0阶段配置:

crypto ipsec transform-set eztrans esp- 3des esp-sha-hmac

配置 AAA 认证列表和授权列表

aaa new-model

aaa authentication login ezlogin local //定义认证列表 ezlogin,若没找到,则调用本地用户名数据库

aaa authorization network ezauthor local

username auser password amima //创建个人用户名密码

username buser password bmima

动态 map 配置:

crypto dynamic-map dymap 1

set transform-set eztrans

reverse-route //开启反向路由,当用户拨号成功后,总部可以学习到分支局域网的网段

静态 map 配置,并调用动态 map:

crypto map ezmap 1 ipsec-isakmp dynamic dymap discover //调用动态

crypto map ezmap client authentication list ezlogin //开启客户认证,用本地账号密码对客户进行认证

crypto map ezmap isakmp authorization list ezauthor //开启客户授权,若认证成功,则授权 IP 地址等信息

crypto map ezmap client configuration address respond //为客户动态分配 ip 地址

interface f0/0

crypto map ezmap //接口下调用

show crypto ipsec client ezvpn //客户端查看 ezvpn 信息

EZVPN Client 配置:

R2

编写 EZVPN 配置

crypto ipsec client ezvpn aaaaa

connect auto

group agroup key acisco

mode client

peer 100.1.34.4

username auser password amima

应用策略集

int f1/0

crypto ipsec client ezvpn aaaaa outside

int f0/0

crypto ipsec client ezvpn aaaaa inside

ezvpn 客户端的三种模式:

1、客户模式:从服务端获取地址,并且所有内网以此地址来跟总部通信;总部无法主动访问分支。总部可以网管分支路由器。

2、拓展模式:不需从服务端获取地址,但是总部和分支可以直接相互访问( L2L)。总部不可以网管分支路由器。

3、拓展增强模式:从服务端获取地址,但是总部和分支可以直接相互访问( L2L)。总部可以网管分支路由器。

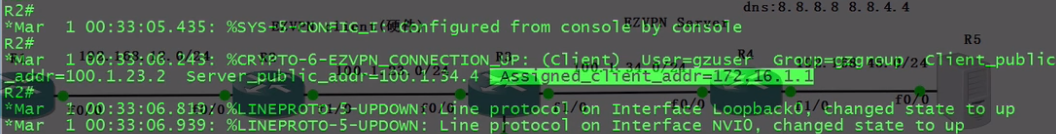

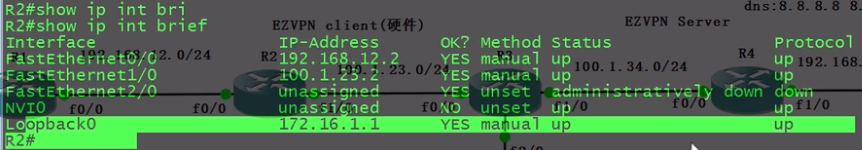

配置完成,在 R2 上看到效果:

所有的流量从 loopback 经过:

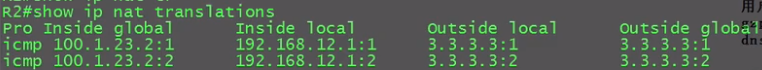

即使没有配置 NAT,同样会生成 nat 列表:

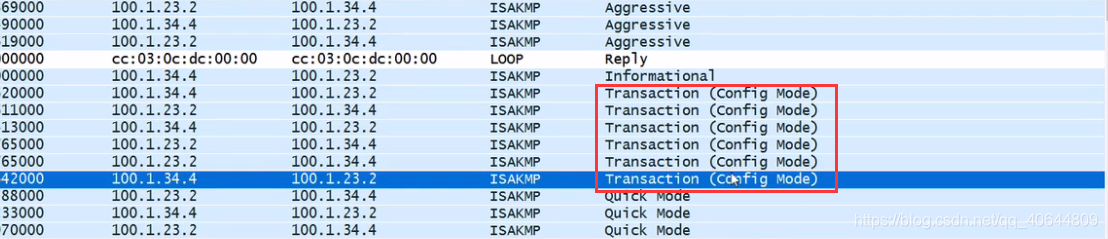

1.5阶段服务器与客户端交互配置信息:

以上是通过硬件形式与总部服务器进行通信,下面介绍安装软件客户端与服务器进行通信的操作流程。

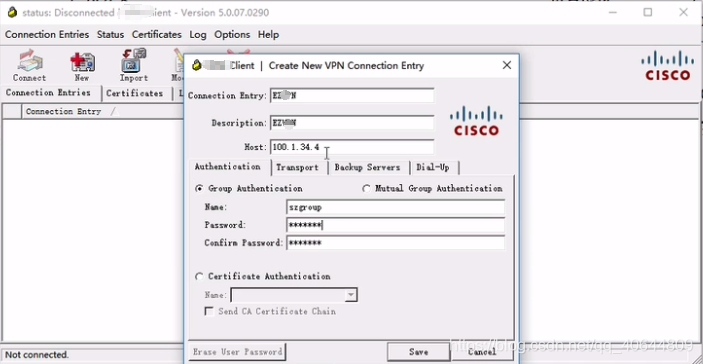

打开软件,新建连接,并填写指定信息。

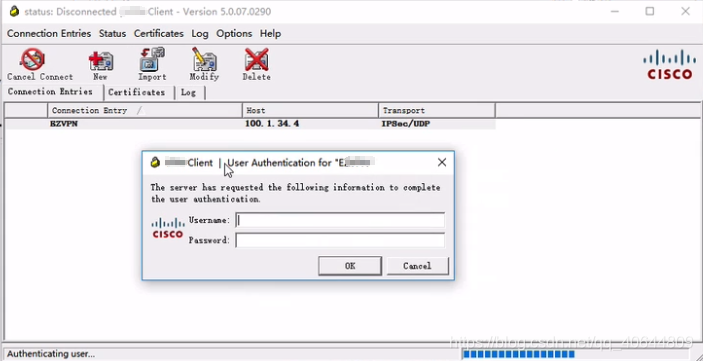

保存信息,建立连接,填入用户名密码。

使用时记得打开虚拟网卡。