前言

- 理解盗链与防盗链

- 内核参数优化

为什么要配置防盗链呢?

这么来说,我们在自己网站上存放的图片等其他静态资源,辛辛苦苦搭建好,就是想自家来点流量,结果被他人做了盗链,链接到他们的网站上,别人访问链接时,增加他的访问量,但消耗自己的服务器资源。气不气?所以建议大家没必要都公开发布的都做好防盗链。

防止别人直接从你网站引用图片等链接,消耗了你的资源和网络流量,那么我们的解决办法由几种:

1:水印,品牌宣传,你的带宽,服务器足够

2:防火墙,直接控制,前提是你知道IP来源

3:防盗链策略下面的方法是直接给予404的错误提示或重定向

防盗链的原理

防盗链的原理是加入location项,用正则表达式过滤图片类型文件,对于信任的网站可以使用,不信任的返回404或响应的错误图片。

模拟盗链

| 域名 | ip地址 |

|---|---|

| nginx服务器(www.daolian.com) | 192.168.10.2 |

| nginx服务器(www.bt.com) | 192.168.10.3 |

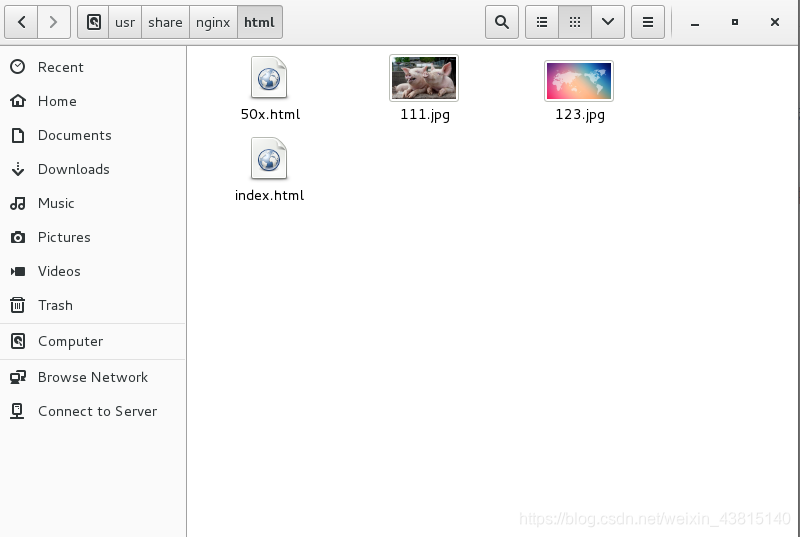

1>//在www.daolian.com里html里面添加123.jpg和111.jpg

2>//修改/etc/hosts/文件,使相互能够域名解析到

[root@192.168.10.2 ~]# cat /etc/hosts

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

192.168.10.2 www.daolian.com

192.168.10.3 www.bt.com

[root@192.168.10.3 ~]# cat /etc/hosts

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

192.168.10.2 www.daolian.com

192.168.10.3 www.bt.com

3>//修改bt.com默认index.html,添加盗链的图片链接

[[email protected] ]# cat /usr/share/nginx/html/index.html

<img src="http://www.daolian.com/123.jpg" />

[[email protected] ]#

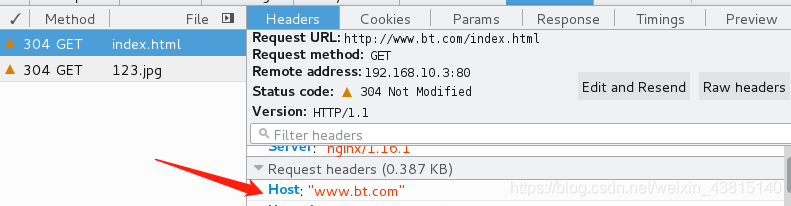

4>//访问www.bt.com的首页,测试盗链是否成功

可以看出,首页还是bt.com,但图片是盗链过来的

设置防盗链

1>//修改/etc/nginx/conf.d/daolian.com.conf

添加以下内容:

location ~* ^.+\.(jpg|gif|png|swf|flv|wma|wmv|asf|mp3|mmf|zip|rar)$ {

valid_referers none blocked *.daolian.com daolian.com;

if ($invalid_referer) {

rewrite ^/ http://www.daolian.com/111.jpg;

#return 404;

}

access_log off;

}

保存退出

systemctl reload nginx

referer:http请求来源

valid-referers:白名单,允许通过的refer,即信任的网站

none:表示refer为空,直接在浏览器访问图片

blocked:refer不为空,但是值被代理或防火墙删除了

后面网站或域名:referer里包含的相关字符串

if语句:如果链接的来源域名不在valid_referers所列出的列表里,$invalid_referers则值为1,执行后面操作,进行重写或返回404

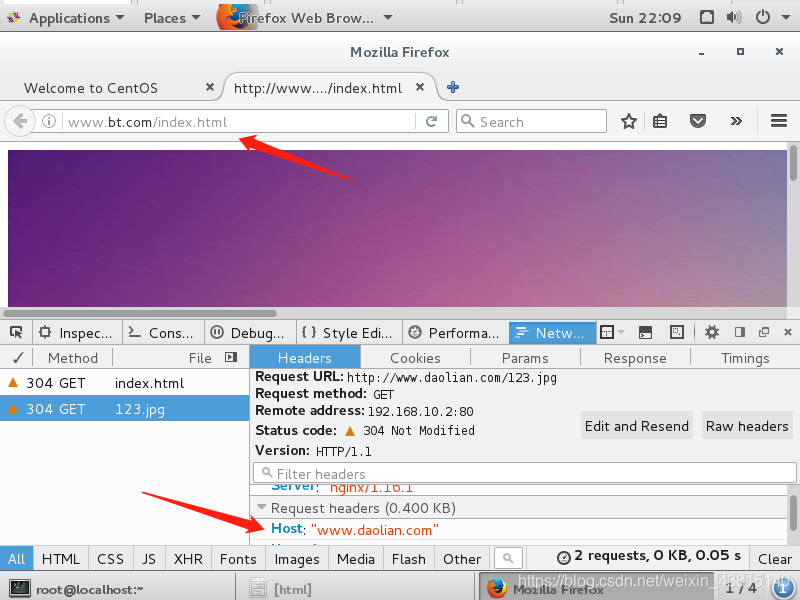

2>//再次访问测试

很显然,链接的来源域名不在valid_refer所列出的列表里,执行重写111.jpg或者输出404错误网页

302状态码也代表着重定向到了111.jpg

到此

防盗链配置成功

nginx内核参数优化

下面的内容会比较干,建议喝点水,别噎着<0^0>

编辑这个vim /etc/stsctl.conf 修改参数

nginx有着响当当的优点——高并发,官方给出数据3-5万并发,真实环境中谁设置谁倒霉,1-2万常见,就ok,就这比apache强的好多,听朋友说300-500(apache)就不错了,I/O模型不同,知道就ok了,下面聊一聊这些参数都是什么意思。

fs.file-max = 4096:这个参数表示进程(比如一个 worker 进程)可以同时打开的最大句柄数,这个参数直线限制最大并发连接数,需根据实际情况配置。

net.ipv4.tcp_max_tw_buckets = 6000 #这个参数表示操作系统允许 TIME_WAIT 套接字数量的最大值,如果超过这个数字,TIME_WAIT 套接字将立刻被清除并打印警告信息。该参数默认为 180000,过多的 TIME_WAIT 套接字会使 Web 服务器变慢。

net.ipv4.ip_local_port_range = 1024 65000 #允许系统打开的端口范围。

net.ipv4.tcp_tw_recycle = 1 #启用 timewait 快速回收。

net.ipv4.tcp_tw_reuse = 1 #开启重用。允许将 TIME-WAIT sockets 重新用于新的 TCP 连接。这对于服务器来说很有意义,因为服务器上总会有大量 TIME-WAIT 状态的连接。

net.ipv4.tcp_keepalive_time = 1200:这个参数表示当 keepalive 启用时,TCP 发送 keepalive 消息的频度。默认是 2 小时,若将其设置的小一些,可以更快地清理无效的连接。

net.ipv4.tcp_syncookies = 1 #开启 SYN Cookies,当出现 SYN 等待队列溢出时,启用 cookies 来处理。

net.core.somaxconn = 256 #web 应用中 listen 函数的 backlog 默认会给我们内核参数的net.core.somaxconn 限制到 128,而 nginx 定义

NGX_LISTEN_BACKLOG 默认为 511,所以有必要调整这个值。

net.core.netdev_max_backlog = 20480#每个网络接口接收数据包的速率比内核处理这些包的速率快时,允许送到队列的数据包的最大数目。

net.ipv4.tcp_max_syn_backlog = 8192#这个参数标示 TCP 三次握手建立阶段接受 SYN 请求队列的最大长度,默认为 1024,将其设置得大一些可以使出现 Nginx 繁忙来不及 accept 新连接的情况时,Linux 不至于丢失客户端发起的连接请求。

net.ipv4.tcp_rmem = 10240 87380 12582912#这个参数定义了 TCP 接受缓存(用于 TCP 接受滑动窗口)的最小值、默认值、最大值。

net.ipv4.tcp_wmem = 10240 87380 12582912:这个参数定义了 TCP 发送缓存(用于 TCP 发送滑动窗口)的最小值、默认值、最大值。

net.core.rmem_default = 6291456:这个参数表示内核套接字接受缓存区默认的大小。

net.core.wmem_default = 6291456:这个参数表示内核套接字发送缓存区默认的大小。

net.core.rmem_max = 12582912:这个参数表示内核套接字接受缓存区的最大大小。

net.core.wmem_max = 12582912:这个参数表示内核套接字发送缓存区的最大大小。

net.ipv4.tcp_syncookies = 1:该参数与性能无关,用于解决 TCP 的 SYN 攻击。

例子:

[root@localhost ~]# vim /etc/sysctl.conf

fs.file-max = 4096

net.ipv4.ip_forward = 0

net.ipv4.conf.default.rp_filter = 1

net.ipv4.conf.default.accept_source_route = 0

kernel.sysrq = 0

kernel.core_uses_pid = 1

net.ipv4.tcp_syncookies = 1

kernel.msgmnb = 65536

kernel.msgmax = 65536

kernel.shmmax = 68719476736

kernel.shmall = 4294967296

net.ipv4.tcp_max_tw_buckets = 6000

net.ipv4.tcp_sack = 1

net.ipv4.tcp_window_scaling = 1

net.ipv4.tcp_rmem = 10240 87380 12582912

net.ipv4.tcp_wmem = 10240 87380 12582912

net.core.wmem_default = 8388608

net.core.rmem_default = 8388608

net.core.rmem_max = 16777216

net.core.wmem_max = 16777216

net.core.netdev_max_backlog = 262144

net.core.somaxconn = 40960

net.ipv4.tcp_max_orphans = 3276800

net.ipv4.tcp_max_syn_backlog = 262144

net.ipv4.tcp_timestamps = 0

net.ipv4.tcp_synack_retries = 1

net.ipv4.tcp_syn_retries = 1

net.ipv4.tcp_tw_recycle = 1

net.ipv4.tcp_tw_reuse = 1

net.ipv4.tcp_mem = 94500000 915000000 927000000

net.ipv4.tcp_fin_timeout = 1

net.ipv4.tcp_keepalive_time = 30

net.ipv4.ip_local_port_range = 1024 65000

执行 sysctl -p 使内核修改生效