一.拖入ida静态分析

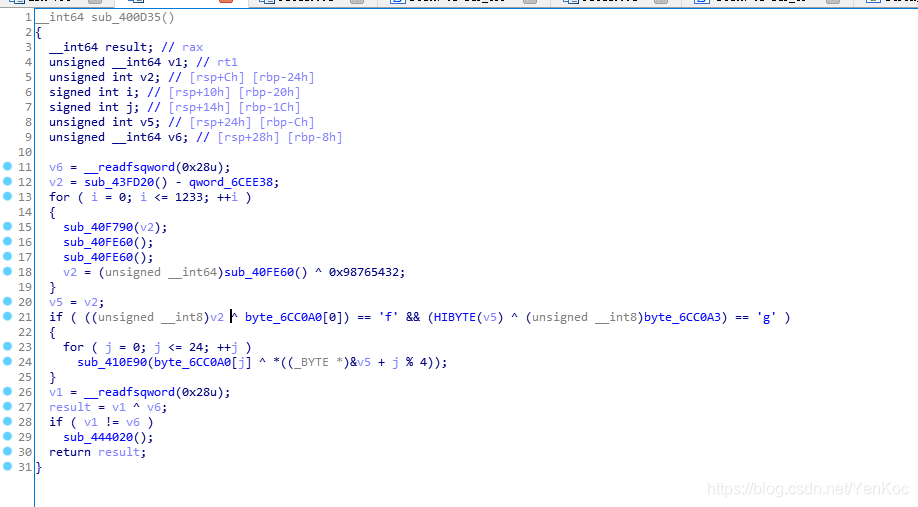

找到关键函数,然后

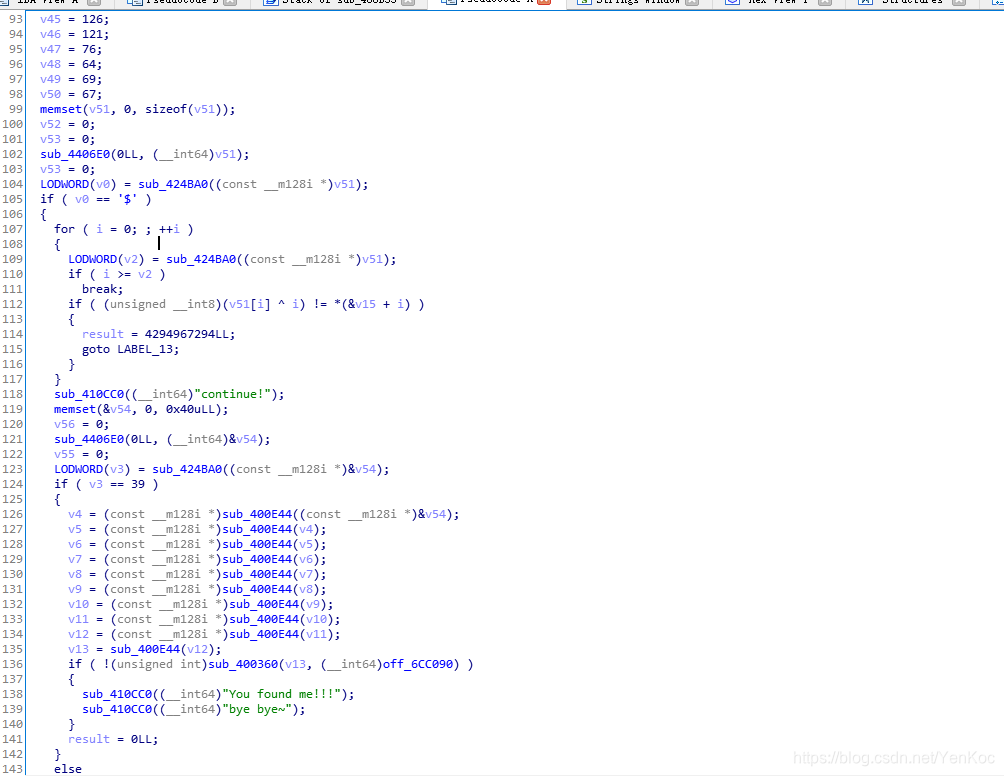

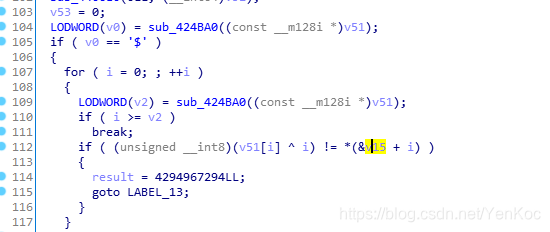

这步是可以得出前4个字符是flag,不知道为啥我这边的v15的内存地址为空,不然可以异或解出来的,ida日常抽风。。。

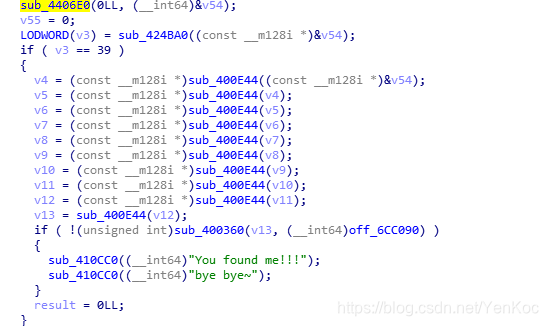

十次的base64加密,我用在线平台复制粘贴的,有点笨比,脚本也可以,而且更快

得出个这个网址,打开之后,不是我们想要的。。。。陷入了自闭

看了师傅的wp后,才发现这个程序运行之后还会运行一段程序,因为有个fini区段,在程序运行结束时,会运行这段程序,同时总结出来,程序是不会无缘无故的给你一个数据,一定是有它的作用,同时这段程序一定会执行,说明必然有用。**

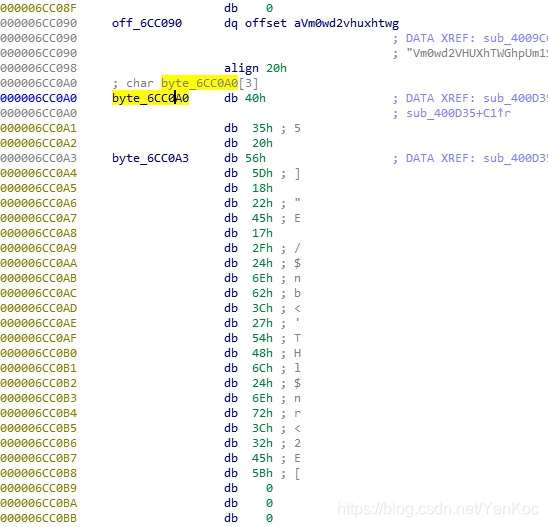

这里有段数据就没用上的,按x查看下引用

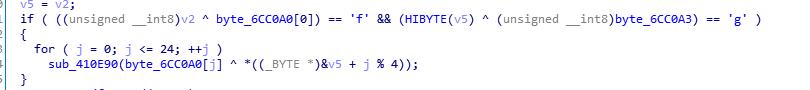

关键函数,并且v5的第一个字和6cc0a0的第一个字节异或是f,大胆猜测,剩下的三个字节是fag,后面的也证实了这是对的。

写个脚本,得到我们的flag。

r=[0x40, 0x35, 0x20, 0x56, 0x5D, 0x18, 0x22, 0x45, 0x17, 0x2F, 0x24, 0x6E, 0x62, 0x3C, 0x27, 0x54, 0x48, 0x6C, 0x24, 0x6E, 0x72, 0x3C, 0x32, 0x45]

enc="flag"

key=""

for i in range(4):

key+=chr(r[i]^ord(enc[i]))

print(key)

flag=""

for i in range(24):

flag+=chr(r[i]^ord(key[i%4]))

print(flag)