文章目录

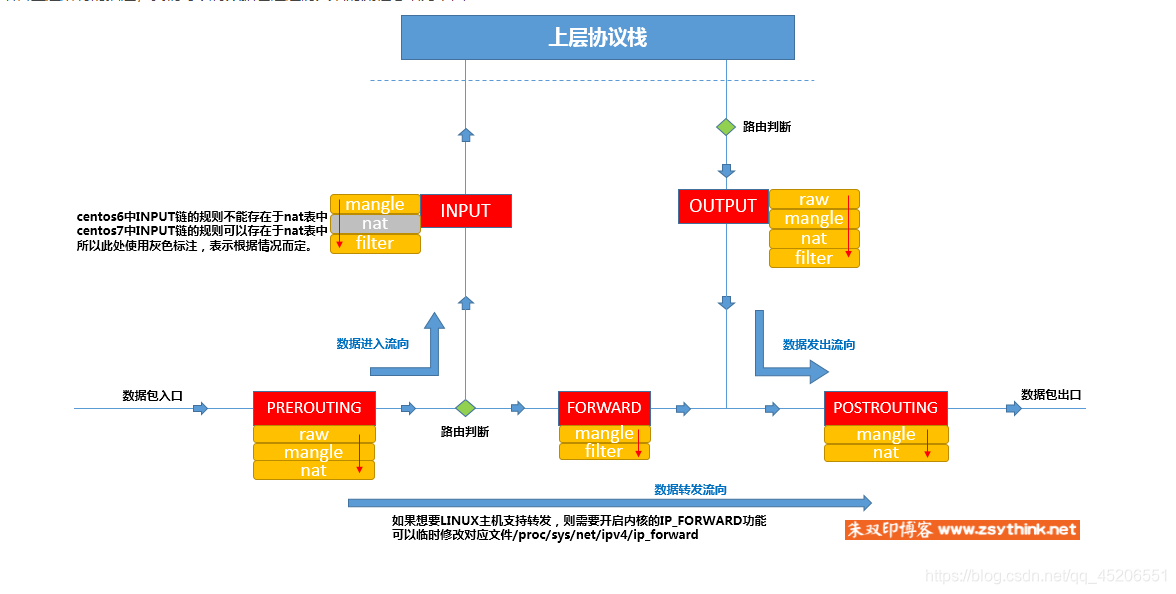

原理图

语法

iptables(选项)(参数)

#选项

-t<表>:指定要操纵的表;

-A:向规则链中添加条目;

-D:从规则链中删除条目;

-i:向规则链中插入条目;

-R:替换规则链中的条目;

-L:显示规则链中已有的条目;

-F:清楚规则链中已有的条目;

-Z:清空规则链中的数据包计算器和字节计数器;

-N:创建新的用户自定义规则链;

-P:定义规则链中的默认目标;

-h:显示帮助信息;

-p:指定要匹配的数据包协议类型;

-s:指定要匹配的数据包源ip地址;

-j<目标>:指定要跳转的目标;

-i<网络接口>:指定数据包进入本机的网络接口;

-o<网络接口>:指定数据包要离开本机所使用的网络接口。

#iptables命令选项输入顺序:

iptables -t 表名 <-A/I/D/R> 规则链名 [规则号] <-i/o 网卡名> -p 协议名 <-s 源IP/源子网> --sport 源端口 <-d 目标IP/目标子网> --dport 目标端口 -j 动作

#表名包括:

raw:高级功能,如:网址过滤。

mangle:数据包修改(QOS),用于实现服务质量。

nat:地址转换,用于网关路由器。

filter:包过滤,用于防火墙规则。

#规则链名包括:

INPUT链:处理输入数据包。

OUTPUT链:处理输出数据包。

PORWARD链:处理转发数据包。

PREROUTING链:用于目标地址转换(DNAT)。

POSTOUTING链:用于源地址转换(SNAT)。

#动作包括:

accept:接收数据包。

DROP:丢弃数据包。

REDIRECT:重定向、映射、透明代理。

SNAT:源地址转换。

DNAT:目标地址转换。

MASQUERADE:IP伪装(NAT),用于ADSL。

LOG:日志记录。

iptables配置文件

配置文件位置: /etc/sysconfig/iptables

实例

配置Filter表防火墙

##1.查看iptables的配置信息

iptables -L -n

##2.清除原有防火墙规则

#清除预设表filter中的所有规则链的规则

iptables -F

#清除预设表filter中使用者自定链中的规则

iptables -X

#保存防火墙设置

/etc/init.d/iptables save

service iptables save

##3.设定预设规则

#-- 请求接入包丢弃

iptables -p INPUT DROP

#-- 接受响应数据包

iptables -p OUTPUT ACCEPT

#-- 转发数据包丢弃

iptables -p FORWARD DROP

##4.添加防火墙规则

#首先添加INPUT链,INPUT链的默认规则是DROP,所以我们就写需要ACCETP(通过)的链。

#开启SSH服务端口

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

iptables -A OUTPUT -p tcp --sport 22 -j ACCEPT

注:如果在预设设置把OUTPUT设置成DROP策略的话,就需要设置OUTPUT规则,否则无法进行SSH连接。

#开启Web服务端口

iptables -A OUTPUT -p tcp --sport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

#开启邮件服务的25、110端口

iptables -A INPUT -p tcp --dport 110 -j ACCEPT

iptables -A INPUT -p tcp --dport 25 -j ACCEPT

#开启FTP服务的21端口

iptables -A INPUT -p tcp --dport 21 -j ACCEPT

iptables -A INPUT -p tcp --dport 20 -j ACCEPT

#开启DNS服务的53端口

iptables -A INPUT -p tcp --dport 53 -j ACCEPT

#设置icmp服务

iptables -A OUTPUT -p icmp -j ACCEPT (OUTPUT设置成DROP的话)

iptables -A INPUT -p icmp -j ACCEPT (INPUT设置成DROP的话)

#允许loopback不然会导致DNS无法正常关闭等问题

IPTABLES -A INPUT -i lo -p all -j ACCEPT

(如果是INPUT DROP)

IPTABLES -A OUTPUT -o lo -p all -j ACCEPT

(如果是OUTPUT DROP)

#减少不安全的端口连接

iptables -A OUTPUT -p tcp --sport 31337 -j DROP

iptables -A OUTPUT -p tcp --dport 31337 -j DROP

说明:有些特洛伊木马会扫描端口31337到31340(即黑客语言中的 elite 端口)上的服务。既然合法服务都不使用这些非标准端口来通信,阻塞这些端口能够有效地减少你的网络上可能被感染的机器和它们的远程主服务器进行独立通信的机会。此外,其他端口也一样,像:31335、27444、27665、20034 NetBus、9704、137-139(smb),2049(NFS)端口也应被禁止。

#只允许某台主机或某个网段进行SSH连接

#只允许192.168.0.3的机器进行SSH连接

iptables -A INPUT -s 192.168.0.3 -p tcp --dport 22 -j ACCEPT

如果允许或限制一段IP地址可用192.168.0.0/24表示192.168.0.1-255端的所有IP, 24表示子网掩码数。

iptables -A INPUT -s 192.168.0.0/24 -p tcp --dport 22 -j ACCEPT

注意:指定某个主机或者某个网段进行SSH连接,需要在iptables配置文件中的-A INPUT -p tcp -m tcp --dport 22 -j ACCEPT

删除,因为它表示所有地址都可以登陆.

#如果只允许除了192.168.0.3的主机外都能进行SSH连接

iptables -A INPUT -s ! 192.168.0.3 -p tcp --dport 22 -j ACCEPT

#开启转发功能,在做NAT网络配置时,FORWARD默认规则是DROP时,必须开启数据包转发功能

iptables -A FORWARD -i eth0 -o eth1 -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -A FORWARD -i eth1 -o eh0 -j ACCEPT

#丢弃坏的TCP包

iptables -A FORWARD -p TCP ! --syn -m state --state NEW -j DROP

#处理IP碎片数量,防止DDOS攻击,允许每秒100个

iptables -A FORWARD -f -m limit --limit 100/s --limit-burst 100 -j ACCEPT

#设置ICMP包过滤, 允许每秒1个包, 限制触发条件是10个包

iptables -A FORWARD -p icmp -m limit --limit 1/s --limit-burst 10 -j ACCEPT

DROP非法连接

iptables -A INPUT -m state --state INVALID -j DROP

iptables -A OUTPUT -m state --state INVALID -j DROP

iptables -A FORWARD -m state --state INVALID -j DROP

#允许所有已经建立的和相关的连接

iptables-A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables-A OUTPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

/etc/rc.d/init.d/iptables save

配置NAT表防火墙

#查看本机关于NAT的设置情况

iptables -t nat -L

#清除NAT规则

iptables -F -t nat

iptables -X -t nat

iptables -Z -t nat

#添加规则

#添加基本的NAT地址转换,添加规则时,我们只添加DROP链,因为默认链全是ACCEPT。

#防止外网用内网IP欺骗

iptables -t nat -A PREROUTING -i eth0 -s 10.0.0.0/8 -j DROP

iptables -t nat -A PREROUTING -i eth0 -s 172.16.0.0/12 -j DROP

iptables -t nat -A PREROUTING -i eth0 -s 192.168.0.0/16 -j DROP

#禁止与211.101.46.253的所有连接

iptables -t nat -A PREROUTING -d 211.101.46.253 -j DROP

#禁用FTP(21)端口

iptables -t nat -A PREROUTING -p tcp --dport 21 -j DROP

#只禁用211.101.46.253地址的FTP连接,其他连接可以进行。

iptables -t nat -A PREROUTING -p tcp --dport 21 -d 211.101.46.253 -j DROP

基本配置

#清除已有iptables规则

iptables -F

iptables -X

iptables -Z

#开放指定的端口

iptables -A INPUT -s 127.0.0.1 -d 127.0.0.1 -j ACCEPT #允许本地回环接口(即运行本机访问本机)

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT #允许已建立的或相关连的通行

iptables -A OUTPUT -j ACCEPT #允许所有本机向外的访问

iptables -A INPUT -p tcp --dport 22 -j ACCEPT #允许访问22端口

iptables -A INPUT -p tcp --dport 80 -j ACCEPT #允许访问80端口

iptables -A INPUT -p tcp --dport 21 -j ACCEPT #允许ftp服务的21端口

iptables -A INPUT -p tcp --dport 20 -j ACCEPT #允许FTP服务的20端口

iptables -A INPUT -j reject #禁止其他未允许的规则访问

iptables -A FORWARD -j REJECT #禁止其他未允许的规则访问

#屏蔽IP

iptables -I INPUT -s 123.45.6.7 -j DROP #屏蔽单个IP的命令

iptables -I INPUT -s 123.0.0.0/8 -j DROP #封整个段即从123.0.0.1到123.255.255.254的命令

iptables -I INPUT -s 124.45.0.0/16 -j DROP #封IP段即从123.45.0.1到123.45.255.254的命令

iptables -I INPUT -s 123.45.6.0/24 -j DROP #封IP段即从123.45.6.1到123.45.6.254的命令是

#查看已添加的iptables规则

iptables -L -n -v

Chain INPUT (policy DROP 48106 packets, 2690K bytes)

pkts bytes target prot opt in out source destination

5075 589K ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0

191K 90M ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:22

1499K 133M ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:80

4364K 6351M ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

6256 327K ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

Chain OUTPUT (policy ACCEPT 3382K packets, 1819M bytes)

pkts bytes target prot opt in out source destination

5075 589K ACCEPT all -- * lo 0.0.0.0/0 0.0.0.0/0

#删除已添加的iptables规则

s#将所有iptables以序号标记显示,执行:

iptables -L -n --line-number

#比如要删除INPUT里序号为8的规则,执行

iptables -D INPUT 8