001- IP查询

如果目标没有使用CDN,可以直接利用ping获得IP地址。如果目标使用了cdn,给出的IP并非真实IP,此时我们需要绕过cdn来获取得到目标的真实IP。

使用站长工具:http://ping.chinaz.com/。用来ping目标网站的URL,如果返回的IP不止一个,那就说明目标存在cdn,需要绕过。如下图

cdn绕过:

内部邮箱源 收集到内部邮箱服务器ip地址

网站phpinfo文件 phpinfo.php

分站ip地址,查询子域名 CDN很贵,很有可能分站不再使用CDN

国外访问 https://asm.ca.com/en/ping.php

查询域名解析记录 https://viewdns.info

002-whois查询

爱站网、站长工具、微步在线

003-子域名收集

顶级域名包括".com"、".net"、".org"、".cn"等等。.cn表示中国,用于科研机构的.ac;用于工商金融企业的.com;用于教育机构的.edu;用于政府部门的.gov;用于互联网络信息中心和运行中心的.net;用于非盈利组织的.org。

在防御措施严密情况下无法直接拿下主域名,通过渗透防护相对较弱的子域名,也可达到效果。

收集方式:

1.查询接口:

http://z.zcjun.com/

https://phpinfo.me/domain/

https://d.chinacycc.com/index.php?m=Login&a=index(需要邀请码)

2.工具:

layer子域名挖掘机、subdomainbrute

3.google语法

site:xxx.com

4.Ip反查绑定域名网站:http://dns.aizhan.com

003-目录收集

收集方向:

1.rotbots.txt:搜索引擎协议,Disallow是不允许收录,allow是允许,里面可能包含后台的路径;

2.后台目录:弱口令,万能密码,爆破

3.安装包:获取数据库信息,甚至是网站源码

4.上传目录:截断、上传图片马等

5.mysql管理接口:弱口令、爆破,万能密码,然后脱裤,甚至是拿到shell

6.安装页面 :可以二次安装进而绕过

7.phpinfo:会把你配置的各种信息暴露出来

8.编辑器:fck、ke、eweb等

9.iis短文件利用:条件比较苛刻 windows、apache等

收集方式:

1.爆破:

御剑、dirbuster、wwwscan、dirsearch

2.爬行:

webroot、burp、awvs、爬行菜刀

004-端口扫描

"端口"是英文port的意译,可以认为是设备与外界通讯交流的出口。端口可分为虚拟端口和物理端口。

这里我们所指的端口特指TCP/IP协议中的端口,是逻辑意义上的端口。

一些特定端口默认会开启一些特定服务。

端口信息收集可以帮助我们找到更多目标网站的功能点,更全面地对目标网站进行测试。

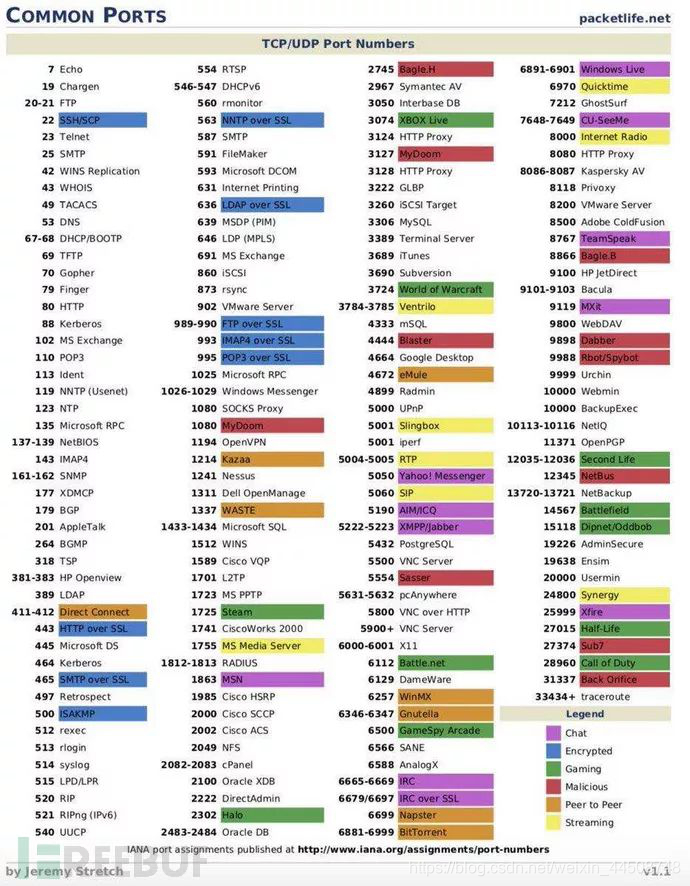

常见端口及对应服务

常用工具

1.nmap

神器,可以检测目标主机是否在线、端口开放情况、侦测运行的服务类型及版本信息、侦测操作系统与设备类型等信息,甚至还能对主机进行漏洞扫描。

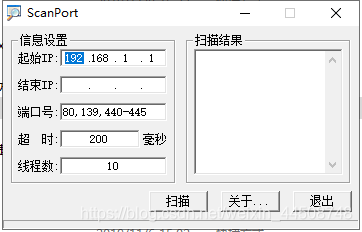

2.scanport

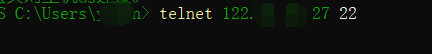

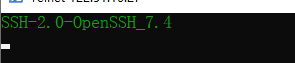

3.telnet

telnet用于探测端口。例如:

在cmd窗口探测目标22端口是否开放

4.在线网站:

http://coolaf.com/tool/port

005- 旁站c段

1、旁站:目标服务器上其它web站点。

eg:网站a无法渗透,可以通过旁注查询获取网站b及其他网站地址,渗透网站b及其他网站地址从而渗透a。权限允许的情况下,直接跨目录写webshell,权限不足尝试webshell提权获取服务器权限,渗透a成功

2、C段:目标服务器ip处在同一个C段的其它服务器。

当旁站方案失效时候(1.网站独立服务器2.网站b及其他网站渗透失败),可以通过c段查询同网段上服务器的站点进行渗透,再进行webshell提权获取服务器权限,再来进行内网渗透攻击目标网站服务器。

查询接口:

http://ip.tool.chinaz.com/Same/

www.5kik.com/c/

www.webscan.cc/

www.chenboy.com/cscan.htm

工具:

御剑1.5/portscan

006-整站分析

服务器类型:

nmap -O 目标IP

目标容器:

iis/tomocat/apache/nginx

脚本类型:

asp/php/jsp/aspx

数据库类型:

access/sqlserver/mysql/oracle/

1.Access 全名是Microsoft Office Access,是由微软发布的关联式数据库管理系统。小型数据库,当数据库达到100M左右的时候性能就会下降。数据库后缀名:.mdb 一般是asp的网页文件用access数据库

2.SQL Server是由Microsoft开发和推广的关系数据库管理系统(DBMS),是一个比较大型的数据库。端口号为1433。数据库后缀名 .mdf

3.MySQL 是一个关系型数据库管理系统,由瑞典MySQL AB 公司开发,目前属于 Oracle 旗下产品。MySQL是最流行的关系型数据库管理系统,在 WEB 应用方面MySQL是最好的应用软件之一,MySQL数据库大部分是php的页面。默认端口是3306

4.Oracle又名Oracle RDBMS,或简称Oracle。是甲骨文公司的一款关系数据库管理系统。常用于比较大的网站。默认端口是1521

常见搭配

ASP 和 ASPX:ACCESS、SQL Server

PHP:MySQL、PostgreSQL

JSP:Oracle、MySQL

007-CMS类型识别

网站指纹(CMS):网站指纹包括应用名、版本、前端框架、后端框架、服务端语言、服务器操作系统、网站容器、内容管理系统和数据库等。

常见CMS:dedecms(织梦),dzcms,phpweb,phpwind,phpcms,ecshop,dvbbs,siteweaver,aspcms,帝国,zblog,wordpress等。

识别CMS的意义:

可以搜索CMS的漏洞信息和利用方法。尝试使用POC/EXP

可以下载源代码进行代码审计

识别出的数据库类型及操作系统类型等可结合其他漏洞利用

识别出的网站脚本语言可选择对应字典扫描目录

识别工具:

在线网站:

http://www.yunsee.cn/

http://whatweb.bugscaner.com/look/

https://whatweb.net/

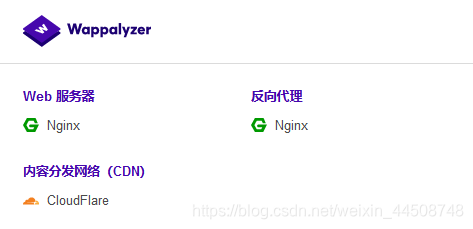

火狐插件Wappalyzer:

https://www.wappalyzer.com

如果识别到了目标的cms及版本,下载该套cms源码,会省掉很多信息收集的时间(如后台查找、敏感目录收集等)。如果目标系统cms版本有漏洞,可以直接利用。

国内免费(开源)CMS系统大全:

https://www.cnblogs.com/hsapphire/archive/2010/01/11/1644310.html