前言:

刚会使用服务器,这就一直有人来破解,虽说**99%**他们破解不了,但是一直被扫,负载一直增加,看着很不爽就百度了fail2ban,贼好玩 嗯~ o( ̄▽ ̄)o,所以总结一下。

0x01:Fail2ban介绍

fail2ban运行机制:简单来说其功能就是防止暴力破解。工作的原理是通过分析一定时间内的相关服务日志,将满足动作的相关IP利用iptables加入到dorp(丢弃)列表一定时间

0x02:linux上安装Fail2ban

我使用的服务器是ubuntu的,所以这里我只列出Ubuntu的下载方式:

$ sudo apt-get install fail2ban

0x03:配置Fail2ban

编辑配置文件 jail.local 实现防暴力破解

$ vim /etc/fail2ban/jail.d/jail.local

编辑文件内容:

#defalut这里是设定全局设置,如果下面的监控没有设置就以全局设置的值设置。

[DEFAULT]

# 用于指定哪些地址ip可以忽略 fail2ban 防御,以空格间隔。

ignoreip = 127.0.0.1/8 #后面添加你自己的IP以免被误封

# 客户端主机被禁止的时长(默认单位为秒)

bantime = 3600

# 过滤的时长(秒)

findtime = 600

# 匹配到的阈值(次数)

maxretry = 3

[ssh-iptables]

# 是否开启

enabled = true

# 过滤规则

filter = sshd

# 动作

action = iptables[name=SSH, port=ssh, protocol=tcp]

# 日志文件的路径

logpath = /var/log/secure

# 匹配到的阈值(次数)

maxretry = 3

注意port=ssh是默认端口,如果更改了sshd服务的端口号,需要在这里设置对应的端口号,否则配置不生效。

让配置生效

$ fail2ban-client reload

重启fail2ban服务

$ sudo service fail2ban restart

这样就安装完成了

一定要在配置文件中把自己的IP地址填加进去,如果被误封了的话也没关系在阿里云控制台远程连接,修改即可。

0x04:常用命令

解锁特定的IP地址

$ sudo fail2ban-client set ssh-iptables unbanip 192.168.x.x

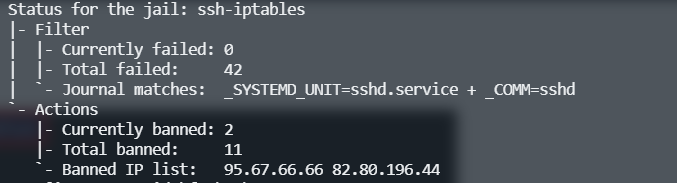

检验特定监狱的状态

扫描二维码关注公众号,回复:

10132189 查看本文章

$ sudo fail2ban-client status ssh-iptables

监控fail2ban中发生的任何敏感事件

$ sudo tail -f /var/log/fail2ban.log

基本上常用的也就是这几个命令,不得不说,看着很多被ban的,感觉还挺好玩的