文件上传漏洞(二)

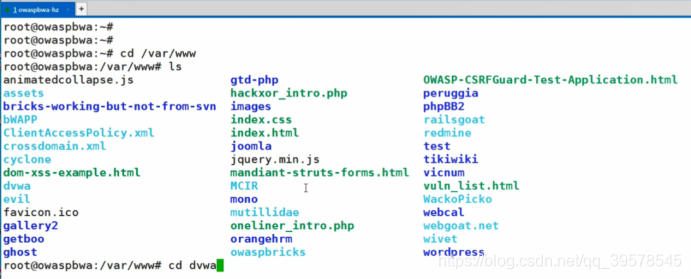

清空之前上传的文件

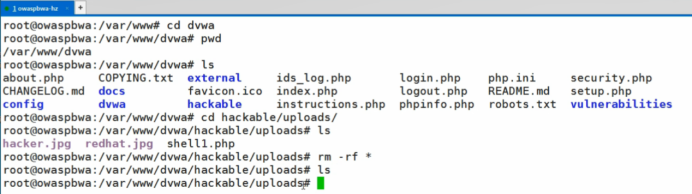

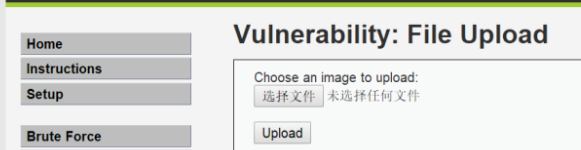

这次加大了难度,单纯的上传一句话木马已经不可行了,因为它限制了类型

代码已经被写死 MIME类型(虽然实际环境中是看不见源代码的)。

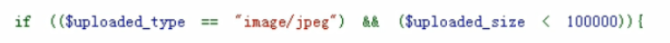

**解决方法:**对类型进行修改,绕过他,因此要第三方工具 BURPSUITE。

(BURPSUITE 软件:代理/拦截、爬虫、漏扫、攻击于一体的软件, 专业版才有漏扫)

原理:

利用到代理/拦截的功能,不直接请求访问想要攻击的目标,而是把网页请求 发送给代理,即BURPSUITE,它会拦截,但也不能直接转发到攻击的目标,因为类型依然不对,因此要利用BURPSUITE拦截以后,做出修改,改成想要的类型

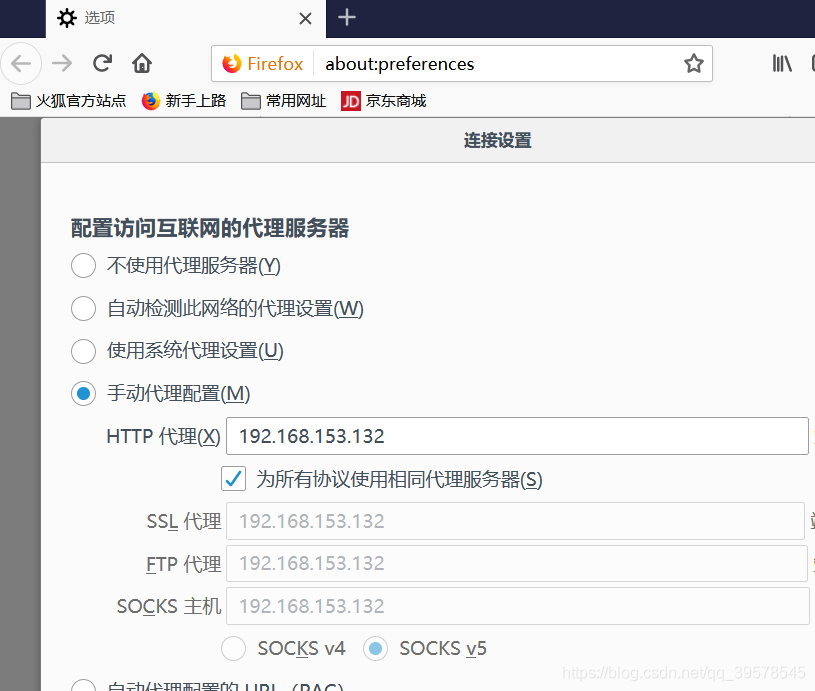

但首先要启动BURPSUITE,并且让 IE或Firefox 代理指向BURPSUITE,否则不会走向代理BURPSUITE,默认情况下BURPSUITE这个软件是不会拦截的。

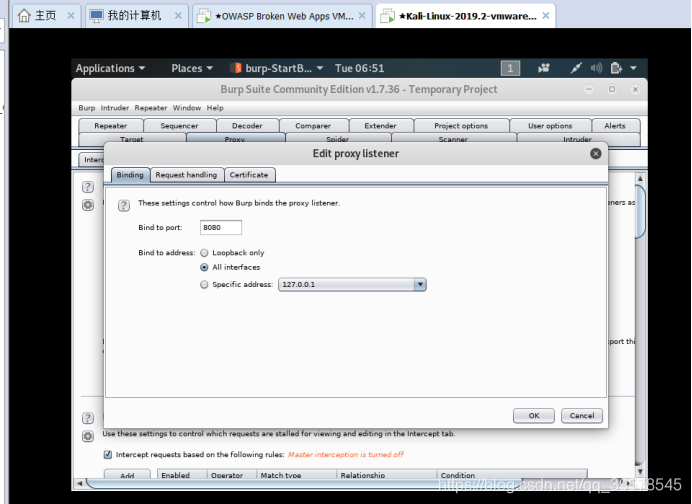

所以现在开始在burpsuite设置代理,默认情况下,只工作在虚拟机本地127.0.0.1,工作接口设置all interface,因为在Kali感觉不方便操作,直接到Window10操作,我直接在Kali也可以进行这种操作的,但就是想扩展一下,因此再设置all interface,下面是设置步骤,只要能访问到代理服务器的机器,所有都能使用。

设置步骤:

第一步:

扩展到W10,设置代理IP

这个代理IP是 Kali的IP地址

第二步:

先正常进入到页面,转到上传页面

在Kali的在Burp设置all interface

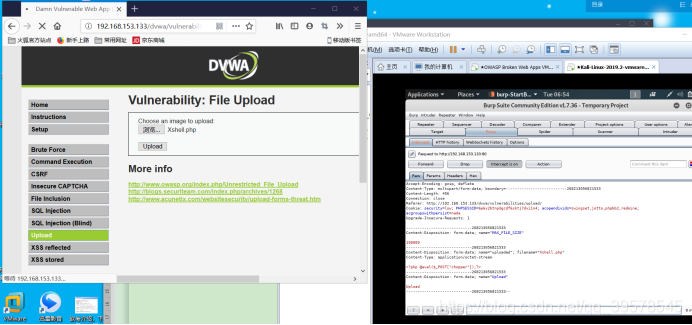

Upload 选择文件,本来是拒绝服务的,Burp软件里关了_off代理服务器,进去点Upload后再开启,选择上传文件,然后浏览器左上角就变成 转圈圈。 转圈圈 表示被拦截

把拦截到的 改成 image/jpeg 就行,修改之后在BURPSUITE里点forward 转发就行。其实就是修改MIME类型,每个文件有对应的MIME类型,加工完后再进行forward转发,就会发觉upload成功,即使限制了,也能将php文件上传。接下来操作和文件上传漏洞(一)一致。通过中国菜刀进行控制

把拦截到的 改成 image/jpeg 就行,修改之后在BURPSUITE里点forward 转发就行。其实就是修改MIME类型,每个文件有对应的MIME类型,加工完后再进行forward转发,就会发觉upload成功,即使限制了,也能将php文件上传。接下来操作和文件上传漏洞(一)一致。通过中国菜刀进行控制