一般情况下,新安装的Exchange服务器发布到公网后,就会连同管理目录(ECP)也发布出去,这样会导致一个安全问题,很容易被人攻破从而接触到整个组织的Exchagne管理,最终让邮件数据存在被盗取或者Exchange被破坏的风险。

这个时候我们都就要想办法去解决,一般解决办法有四种:

一.在Exchagne前面添加反向代理(如微软TMG、ADFS),然后通过反向代理来限制公网IP访问。该方案需要搭建额外服务器去实现,而且在部署过程中还可能需要配置网络防火墙,还有考虑反向代理高可用问题,这样会导致Exchagne架构比较复杂。

二.搭建额外一或两台Exchange发布到公网,这台Exchange上已经禁用了ECP目录访问(使用powershell禁用ECP:Set-ECPVirtualDirectory -Identity "CAS01\ecp (default web site)" -AdminEnabled $false)。这样管理员和用户只能通过公司内部网络访问ECP目录,公网就不能访问ECP目录了。

三.将Exchange2013/2016升级到Exchange2019。这个是 Exchange2019新功能,详细请查阅:https://docs.microsoft.com/zh-cn/exchange/new-features/new-features?view=exchserver-2019。这个是最完美解决该问题的解决方案,但需要花费额外的升级服务费用。

四.通过IIS的IP地址限制功能来实现。这样的操作简单,而且不会更改Exchange现有架构,只允许特定的公网IP地址访问。综上所述,在没有考虑升级Exchange2019的情况下,采取这种做法是最实际和简单的。以下实验将会呈现。

下面让我们进行实验演示IIS限制公网访问Exchange 2013/2016管理目录(ECP):

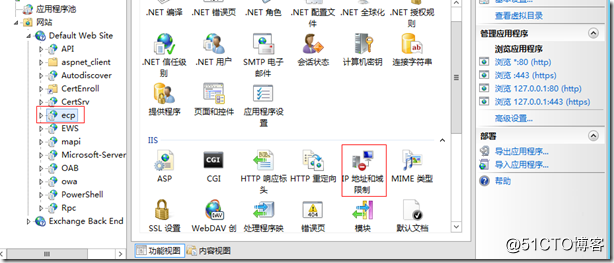

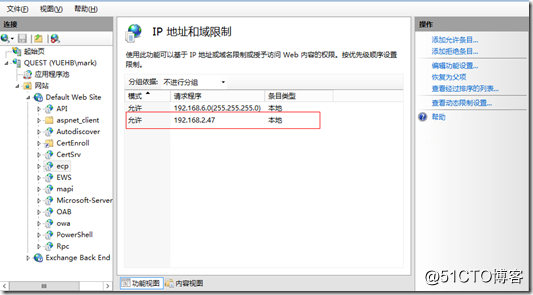

1.打开Exchange IIS,选择ECP--IP地址和域限制

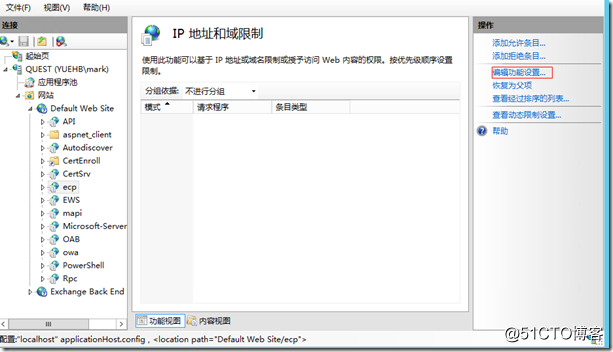

2.选择编辑功能设置

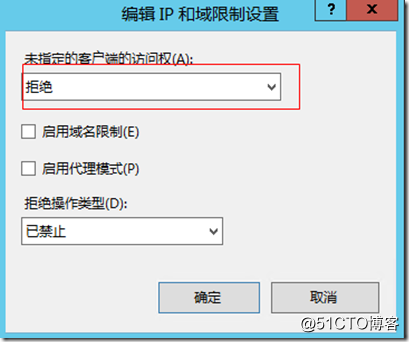

3.选择拒绝,点击确定。这样默认所有地址都被拒绝,然后开放内网IP地址端和特定公网IP即可。

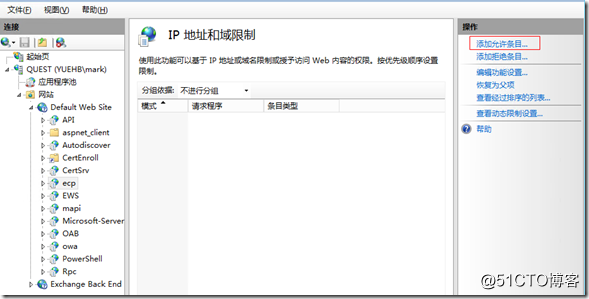

4.添加允许条目

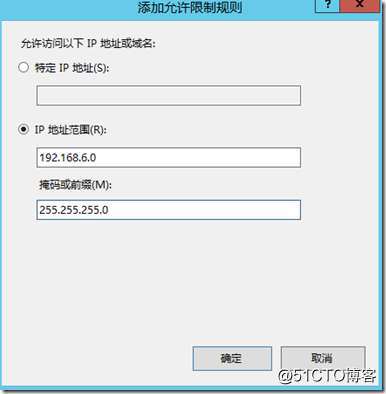

5.添加允许的内网IP段,或者添加特定的IP地址(例如单个公网IP)

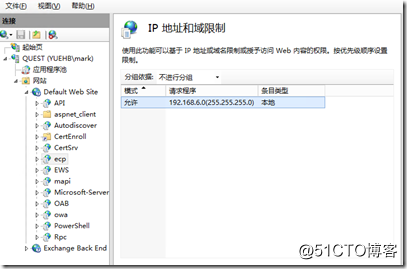

6.确认添加允许内网网段

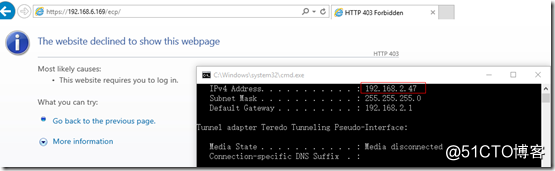

7.不属于该网段的IP访问不能ECP目录,如下图。

8.虽然ECP目录被拒绝访问,但不会影响OWA等其他目录访问。

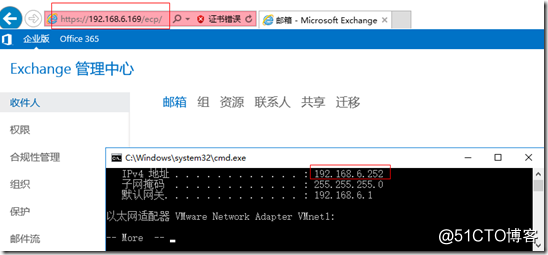

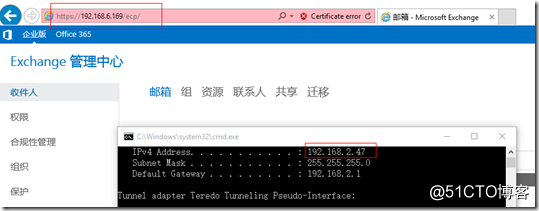

9.属于该网段的客户端可以成功访问ECP,如下图。

10.添加允许单个IP地址

11.添加后尝试访问ECP成功

至此,IIS限制公网访问Exchange 2013/2016管理目录(ECP)已经完成!为了更进一步的安全,千万不要忘记对PowerShell这个目录做相同的IP限制设置。