Lea el certificado en criptografía en un artículo

En el artículo anterior, hablamos sobre las firmas digitales. El papel de las firmas digitales es evitar la manipulación y el disfraz, y evitar la negación. Sin embargo, existe una premisa muy grande para el uso correcto de la tecnología de firma digital, es decir, la clave pública utilizada para verificar la firma realmente debe pertenecer al remitente.

Si se falsifica la clave pública que obtuvo, no importa cuán perfecto sea su algoritmo de firma, obtendrá el resultado incorrecto.

Entonces, ¿cómo podemos asegurar la clave pública del remitente? Aquí debe usar el certificado. El llamado certificado se obtiene mediante la firma de la clave pública del remitente a través de una institución confiable de terceros.

Aquí hay dos conceptos: certificado de clave pública (Certificado de clave pública, PKC) y autoridad de certificación (Autoridad de certificación, CA). Los amigos familiarizados con blockchain a menudo deben escuchar el término CA, CA es el organismo de certificación aquí.

Ejemplos de certificados.

Vemos un ejemplo que se puede encontrar en la práctica:

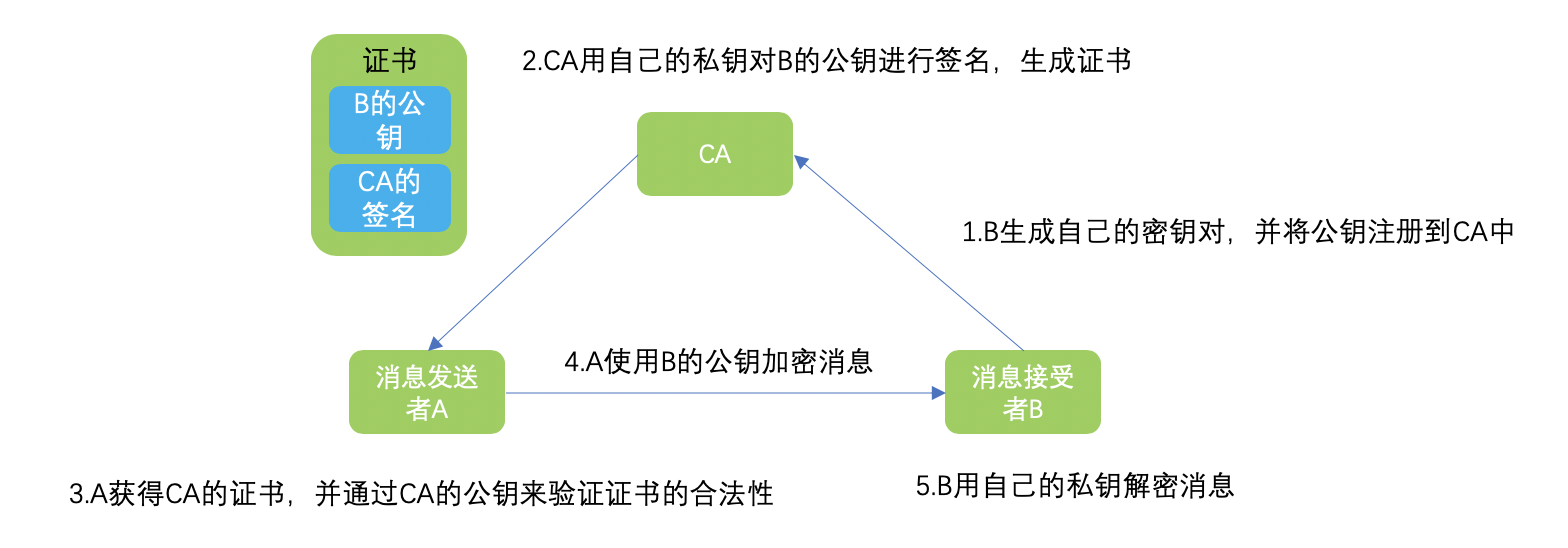

Si A quiere enviar un mensaje a B, este mensaje quiere usar la clave pública de B para encriptar, pero A no puede saber de antemano cuál es la clave pública de B, entonces puede usar la siguiente arquitectura de certificado:

- En el primer paso, B necesita generar su propio par de claves y luego registrar la clave pública con la CA. Aquí CA es una organización de terceros de confianza.

- Después de que la CA obtiene la clave pública de B, utiliza su propia clave privada para firmar la clave pública de B y obtener un certificado.

- A obtiene el certificado y la clave pública de la CA de la CA (CA es una institución confiable y se puede obtener de un sitio público), y utiliza la clave pública de la CA para verificar la validez de la firma del certificado.

- A obtiene la clave pública de B y usa la clave pública de B para cifrar el mensaje.

- B descifra el mensaje con su clave privada y obtiene el texto sin formato.

Bueno, este es el ejemplo más simple de uso de certificados.

Certificado de estándares y generación

Debido a que el certificado es emitido por el organismo de certificación, el usuario debe verificarlo, entonces se necesita un formato de certificado estándar para facilitarlo. Uno de los formatos estándar de certificados más extensos es la especificación X.509 formulada por la UIT (Unión Internacional de Telecomunicaciones) e ISO (Organización Internacional de Normalización).

x.509 tiene muchos formatos extendidos que incluyen: DER, CRT, CER, PEM, etc. Tienen diferentes usos en diferentes entornos.

Entonces, ¿cómo se genera un certificado? Puede usar herramientas de terceros, o puede usar comandos de línea de comandos como openssl para generar. El comando de generación específico no se elaborará aquí.

PKI

Con el formato del certificado, ¿es posible utilizarlo realmente?

De hecho, esto aún no es suficiente, también debemos definir quién debe emitir el certificado, cómo hacerlo, si el certificado no es válido, etc. PKI (Infraestructura de clave pública) es una serie de especificaciones y protocolos formulados para el uso efectivo de los certificados.

La composición de PKI tiene tres partes principales:

- Los usuarios

Los usuarios son personas que usan PKI, es decir, personas que necesitan usar CA para publicar sus propias claves públicas y obtener las claves públicas de otros.

- Organismo de certificación

El organismo de certificación es la CA. Es la persona que administra el certificado. Además de generar certificados, CA también tiene una tarea muy importante de invalidar certificados.

Debido a que el usuario puede perder la clave, o por ciertas razones, algunos certificados se descartan. Luego puede iniciar una solicitud de revocación a la CA. El certificado no válido se almacenará en la CRL. CRL es una lista externa de obsolescencia de certificados. Al usar un certificado, el usuario primero debe verificar si el certificado está en la lista de CRL. Si es así, el certificado no se puede usar.

- Almacén

El almacén es una base de datos para almacenar certificados. Los certificados generados después del registro del usuario se almacenan en el almacén para que otros usuarios los obtengan y utilicen.

Jerarquía de CA

Aprendimos sobre el concepto de una CA raíz en Fabric. ¿Qué significa esto?

A partir de la introducción anterior, podemos saber que, de hecho, CA no solo puede ser propiedad de una organización, sino que cualquiera puede construir una CA siempre que firme la clave pública.

Si una organización grande quiere construir una CA, por ejemplo, una oficina central quiere construir una CA, entonces puede construir una CA raíz primero, y luego construir sub-CA bajo la CA raíz. Estas sub-CA son responsables de emitir certificados para usuarios específicos en la parte inferior .

Ataques a certificados

Debido a que los certificados se basan en la tecnología de firma digital, todos los ataques basados en la tecnología de firma digital son aplicables a los certificados.

Aquí hay una introducción a los ataques en el sistema PKI:

- Reemplace la clave pública antes de que se registre la clave pública.

Si el usuario B desea generar un certificado, debe registrarse con CA y enviar su clave pública a CA. Luego, antes de que se envíe la clave pública, puede ser reemplazada maliciosamente.

- Robar la clave privada de la autoridad de certificación

Todas las claves públicas del usuario están firmadas por la clave privada de la CA. Si se roba la clave privada de la CA, todos los certificados son inseguros.

CA es en realidad una organización centralizada, y tales problemas a menudo ocurren en organizaciones centralizadas. Romper uno rompe todo.

- Disfrazado como un organismo de certificación

El atacante puede pretender ser una autoridad de certificación y dejar que el usuario se deje engañar. Por lo tanto, los usuarios deben tener cuidado al registrarse.

- CRL ataque de diferencia horaria

Si se pierde la clave de B, enviará una solicitud de descarte a la CA, pero hay una diferencia de tiempo entre el envío de la solicitud y la entrada en vigencia de la solicitud, y la generación de la CRL. La clave descartada todavía puede usarse legalmente durante este tiempo.

Para obtener más información, visite http://www.flydean.com/certificate/