做了一晚上题 遇到一个有趣的 记录一下

原本网址是 : http://123.206.87.240:8006/test/hello.php

然后点击跳转后就变成: http://123.206.87.240:8006/test/hello.php?id=1

刚开始以为id这里有注入 但是稍微试了一下感觉不是注入

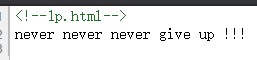

然后看源码看到了 1p.html 的提示

然后尝试访问: http://123.206.87.240:8006/test/1p.html

结果跳到bugku论坛首页去了

以为是302跳转 windows 下curl 了一下 没想到浏览器会自动打开 bugku首页 这是什么都没做哦 所以因该是页面刷新而不是302

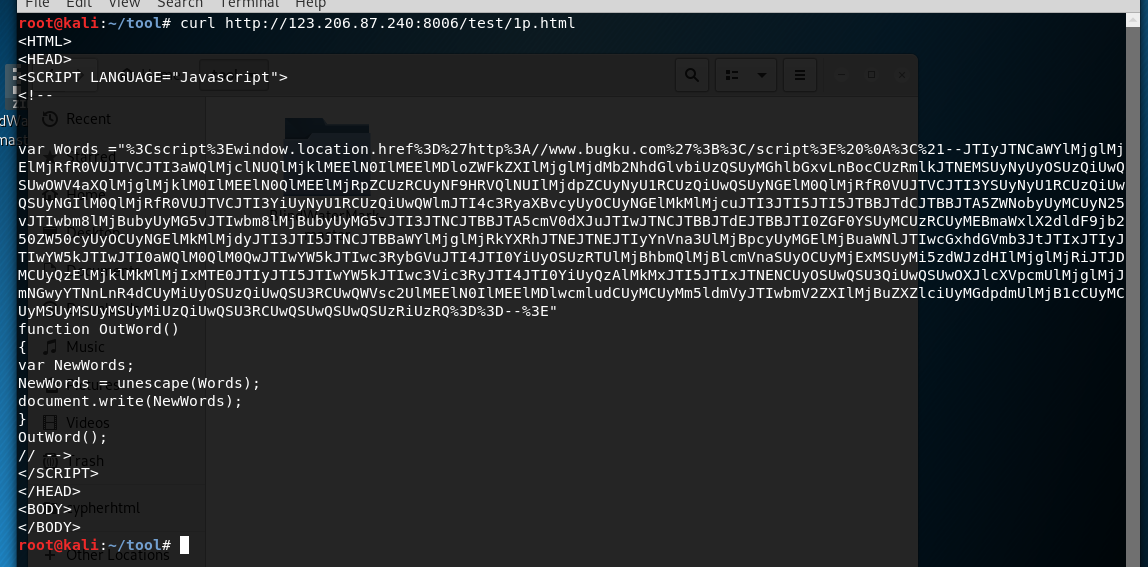

去kali下curl了一下

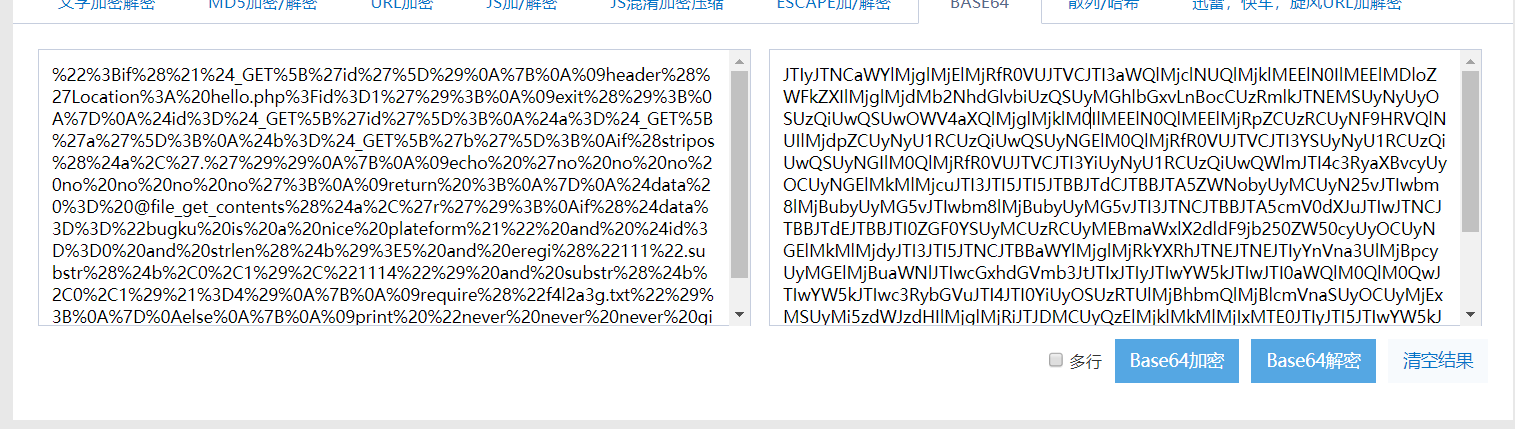

高兴极了 url 编码

在hackbar 解码了一下 还以为是要写文件呢 。。。。

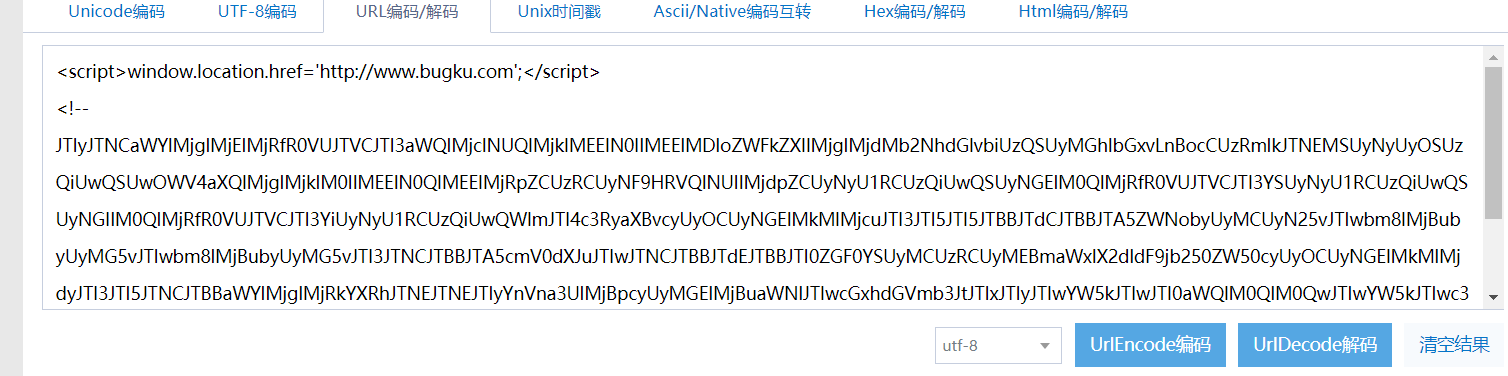

去在线解码了一下

原来是window.location 啊

下面的是base64 然后套娃就开始了

base64解码后又是url编码

然后再拿去解码

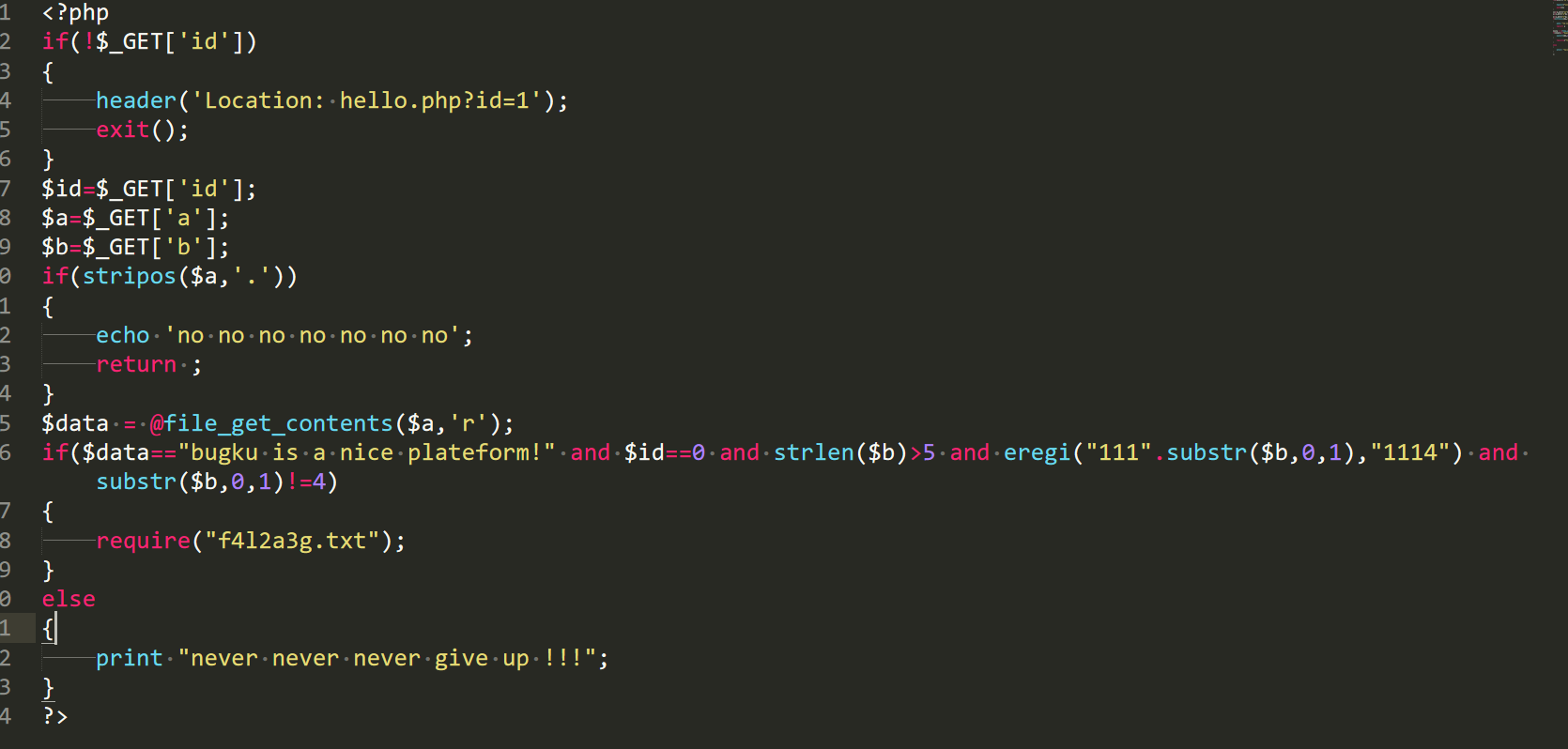

获得源码如下

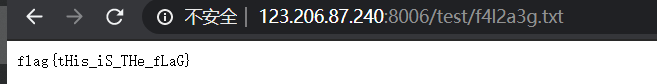

如果满足 一大堆要求 就require f4l2a3g.txt

想了100年觉得不可能绕过 最后直接访问就行。。。。。