此次评估的环境为:1台web服务器

服务需求:该服务器对外提供web服务

网络实际应用:192.168.0.123

实际ip分配:192.168.0.20

自身环境为:win7+kali

使用工具:AppScan、AWVS、Brup Suite、sqlmap

以下所有操作都是在得到授权后进行

——————————————————————————————————————

将该网站ip添加到本地hosts 测试域名为http://www.test.com。

输入测试域名进入到了网站首页,在首页发现了一个用户登陆的界面,在手动测试中发现该登陆框的验证码失效并没有每次更新便使用Brup Suite进行暴力破解。

用Brup Suite进行暴力破解得到了一个测试账户:test,密码:test1234。

利用得到的账户和密码进行登陆,登陆成功后在后台进行信息搜集,发现该网站使用的第三方编辑器存在目录遍历漏洞。

在后台的会员中心>简历管理>求职简历管理>预览

http://www.test.com/person/cnpreview.php?rid=1存在SQL注入,用sqlmap工具跑出数据库。

使用sqlmap跑出了4个数据库

网站数据库用户的权限为root

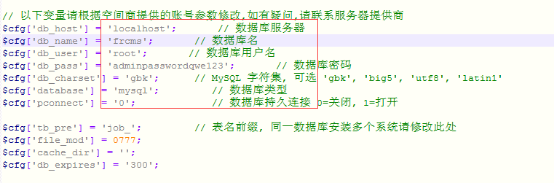

现在将所有挖掘的漏洞整理好,获取后台权限,利用之前第三方编辑器的目录遍历漏洞得知网站根目录存在网站数据库配置文件“Config.inc.php”。

后台目录为Admin_Manager_test

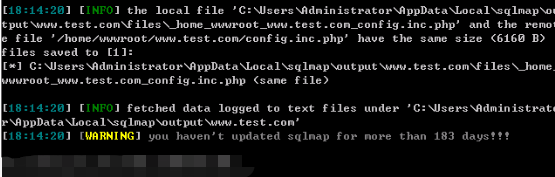

这里我们利用sqlmap读取网站数据库配置文件,可得知网站数据库root用户的明文密码adminpasswordqwe123。

在网站IP下发现LNMP的测试页面中的phpmyadmin

用配置文件里的用户名密码登录 user=root ; password=adminpasswordqwe123

在frcms库下的jod_admin表下添加一个用户名为fuck密码为admin的属性为manager的用户。

现在进行后台登录,成功获取后台权限

到此整个系统就算是评估完成了,下面对发现的漏洞t出解决方案。

1.更换登录方式,改为手机号码加获取动态验证码登录,如使用账户密码登录则取消错误提示,并且注册时需要设置高强度密码。

2.升级第三方编辑器版本,并且合理配置文件权限。

3.对网站表单进行严格过滤。

4.过滤敏感字符,控制用户输入的数据,严格限制网站数据库权限。

5.删除默认测试页以及测试账户。

——————————————————————————————————————

如有不足,请批评指正。