20199317 2019-2020-3 《网络攻防实践》第3周作业

1.实践内容

1.1 网络踩点

网络踩点(footprinting)是指攻击者通过对目标组织或个人进行有计划、有步骤的信息收集,从而了解攻击目标的网络环境和信息安全状况,得到攻击目标完整剖析图的技术过程。通过对完整剖析图的细致分析,攻击者将会从中寻找出攻击目标可能存在的薄弱环节,为进一步的攻击行动提供指引。

网络踩点的技术手段:Web信息搜索与挖掘;DNS与IP查询;网络拓扑侦察

1.1.1 Web信息搜索与挖掘

Web是目前互联网上最为流行的信息发布和服务提供方式,万维网(World Wide Web,WWW)已经毫无争议地成为全球最大的信息资源库。对于任何组织或者个人,万维网上都存在与其相关的大量信息,其中一部分是他们自己主动公开公布的,而另一部分则可能是在他们不经意间在万维网上留下的数据资料和网络痕迹。对于攻击者,从万维网中寻找和搜索攻击目标的相关信息,是一种最为直接的网络踩点方法。

Google高级搜索界面:

尽可能多地找出北大pku.edu.cn域名中的网站服务器,查询词:“allinurl:-php -html -htm -asp -aspx -ppt -pdf -swf -doc -xls site:pku.edu.cn”,使用site:限定查询域名范围为pku.edu.cn,排除掉尽可能多的非首页的网址,从而在限定的查询页面结果中尽可能多地获取二级网站首页,如下图所示:

找出开放远程桌面Web连接的服务器,从中可能找出开放远程桌面协议RDP的主机,攻击者可能通过口令破解这些服务器,并可以通过RDP协议获得以全图形化控制台方式访问目标服务器,如下图所示:

尝试找出学生身份证号和信用卡信息,使用Google搜索词“filetype:xls 信用卡 site:edu.cn”和“filetype:xls 身份证号 site:edu.cn”,得到如下图所示的信息:

Web信息搜索与挖掘防范措施:为了防止黑客对组织或者个人的恶意搜索,应注意组织安全敏感信息以及个人隐私信息不要在互联网上随意发布,个人上网时尽量保持匿名,在进行在线购物等行为必须提供个人隐私信息时,应选择具有良好声誉并可信任的网站;掌握Google Hacking技巧,定期对自身单位及个人在Web上的信息足迹进行搜索,在发现存在非预期泄露的敏感信息后,应采取行动进行清除。

1.1.2 DNS与IP查询

- DNS与IP基础设施管理:

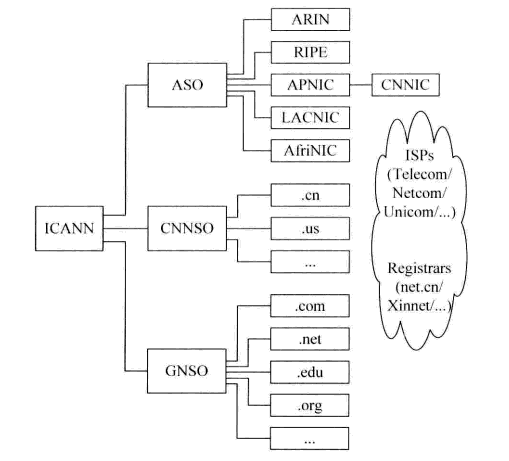

ICANN主要负责协调互联网上基础的几类标识符的分配工作,包括DNS域名、IP地址与网络通信协议的参数指标与端口号,同时负责根DNS服务器系统的稳定运转,保证这些标识符的全球唯一,并维护之间的映射关系,是确保互联网正常运行的关键前提。互联网上的DNS和IP基础设施管理层次结构如下图所示:

- DNS注册信息WHOIS查询

DNS注册信息并不是存储在同一个数据库中,而是分散在官方注册局或注册商各自维护的数据库中,因此进行WHOIS查询域名需要了解域名管理与注册的机制,然后按照层级关系找出维护有具体注册信息的机构数据库,再然后从中获取最详细的注册信息。

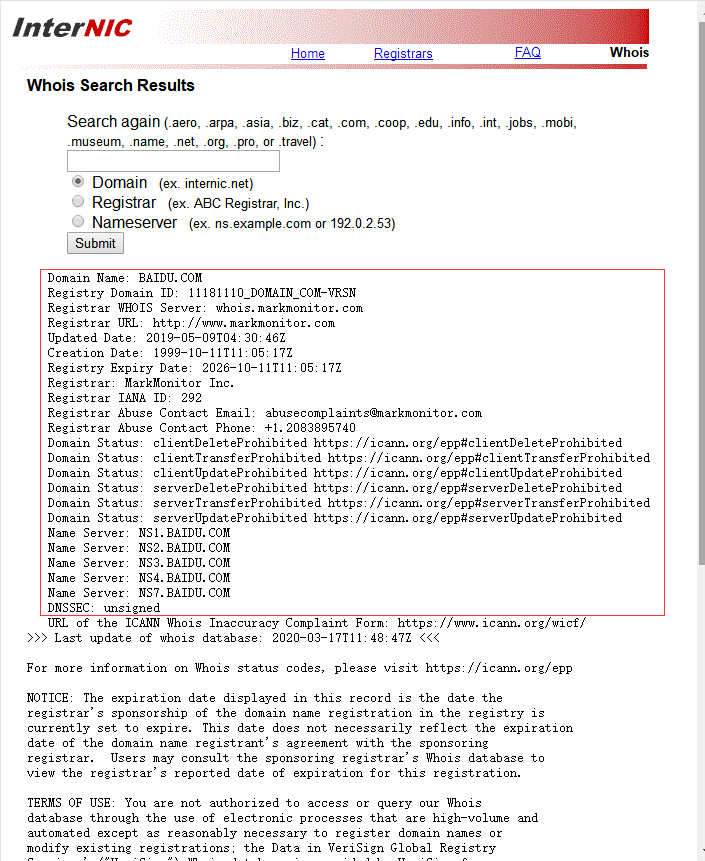

例如查询baidu.com的WHOIS注册信息,可以从ICANN维护的WHOIS服务(http://www.internic.net/whois.html) 开始查询,查询到的注册信息如下图所示:

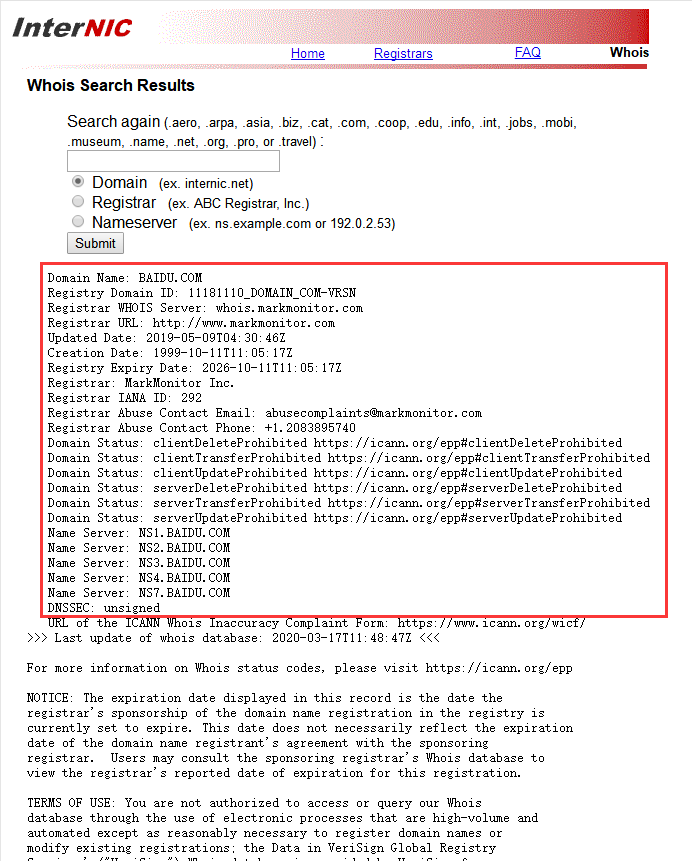

然后根据Registrar URL前往此网站(http://www.markmonitor.com) 查看WHOIS页面信息,查询到的更为具体的信息如下图所示:

DNS:从DNS到IP映射

DNS服务提供从DNS域名到IP地址的映射,按照具体的不同,可将DNS服务器分为原始DNS映射信息的权威DNS服务器(Authoritative name server),以及ISP提供给接入用户使用的递归DNS服务器(Recursive and caching name server)。

权威DNS服务器在整个互联网上具有解析自己域名的权威,其配置包含在该域名的WHOIS查询注册信息里。

递归缓冲DNS服务器则大多是由ISP提供的,这些服务器并没有存储域名和IP地址之间的权威映射关系,而是在接收到用户端DNS请求时,首先查看缓存,如果在缓冲中存在该请求的解答则直接回复,否则通过递归查询方式向其他缓存DNS服务器或具有最权威解答的权威DNS服务器提出查询,得到应答后再进行回复。

在用户端,使用nslookup或dig客户端程序,即可向DNS查询特定的域名映射IP地址。IP WHOIS查询

IP WHOIS查询跟域名注册信息的WHOIS查询很像。IP分配事务是由ICANN的地址管理组织ASO总体负责,协调RIR和NIR进行具体分配与维护的,因此具体的IP网段分配记录和注册者信息也是在各个RIR和NIR的数据库中的,因此只需随便挑选一家RIR的WHOIS服务器,作为IP注册信息的查询出发点,它就会告诉我们应该去往哪一个RIR才能找到详细的注册信息。

1.1.3 网络拓扑侦察

对于攻击者而言,在通过Web信息搜索与挖掘、DNS与IP查询技术掌握目标组织的网络位置之后,进一步法人踩点目标是尽可能地掌握目标网络的拓扑结构。攻击者对网络拓扑结构侦察的主要技术手段是路由跟踪。

执行路由跟踪的工具是在类UNIX操作系统平台上的traceroute和Windows平台上的tracert客户端程序。它们采用同样的技术机理:向目标主机IP依次发送一系列的UDP数据包,并将这些数据包的TTL字段从1开始依次递减,根据IP数据包路由的规则,每经过一跳路由转发,交换设备将会对TTL字段减1,而一旦TTL字段减到0,就丢弃数据包不再转发,并会向源IP地址发送回ICMP Time Exceeded应答消息,而这些UDP数据包不再转发,并会向源IP地址端发送回ICMP Time Exceeded应答消息,而这些UDP数据包的目标端口往往设置为一个不太可能使用的值,因此目标主机会向源IP地址端送回ICMP Destination Unreachable 消息,指示端口不可达,这样traceroute程序就可以通过监听所有返回的ICMP数据包,从而确定从源到目标主机路由路径上每个节点的IP地址。在针对目标网络多台目标主机实施同样的路由跟踪探测之后,攻击者就可以集合这些路由路径信息,绘制目标网络的拓扑结构图,并在图中标识出目标网络的网关体系结构以及各访问控制设备的分布位置。

1.2 网络扫描

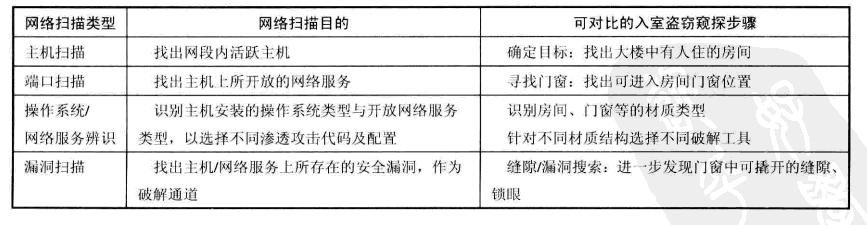

如果说网络踩点相当于实施盗窃之前侦察外围环境以确定目标大楼,那么网络扫描就是从中寻找有人居住的房间,并找出所有可供潜入的门窗。

网络扫描的基本目的是探测目标网络,以找出尽可能多的连接目标,然后再进一步探测获取类型、存在的安全弱点等信息,为进一步攻击选择恰当目标和通道提供支持。网络扫描的技术类型包括:主机扫描、端口扫描、操作系统与网络服务辨识、漏洞扫描等。

1.3 网络查点

攻击者利用网络踩点与扫描技术成功发现活跃目标主机、运行服务及已知安全漏洞之后,他们已经可以从收集到的安全情报信息中确定出攻击目标,而在实施远程渗透攻击之前,他们通常还会针对已知的弱点,对识别出来的服务进行更加充分更具针对性的探查,来寻找真正可以攻击的入口,以及攻击过程中可能需要的关键数据,这个过程就是网络查点(enumeration)。

网络查点与之前介绍的网络踩点、网络扫描技术都有着密切的联系,但也具有明显的界线,与网络踩点技术的关键区别在于攻击者的入侵程度,踩点是在目标网络外围使用一一些普遍应用的技术及工具进行信息收集,而查点包括了对目标系统的主动连接与查询,应该被记入日志或触发入侵检测系统报警。与网络扫描技术的关键区别则在于攻击者的针对性与信息收集的目标性,可以说网络扫描是在一个较大范围的网络中寻找可供攻击的目标主机或服务,而网络查点则是已经选择好攻击目标,针对性地收集发起实际攻击所需的具体信息内容。

2.实践过程

2.1 网络踩点

DNS与IP查询

任务一:从google.com、g.cn、 baidu.com、sina.com.cn 中选择一个DNS域名进行查询, 获取如下信息:

- DNS注册人及联系方式;

- 该域名对应的IP地址;

- IP 地址注册人及联系方式;

- IP 地址所在国家、城市和具体地理位置。

我选的是查询baidu.com的WHOIS注册信息,可以先从ICANN维护的WHOIS服务(http://www.internic.net/whois.html) 开始查询,查询到的注册信息如下图所示:

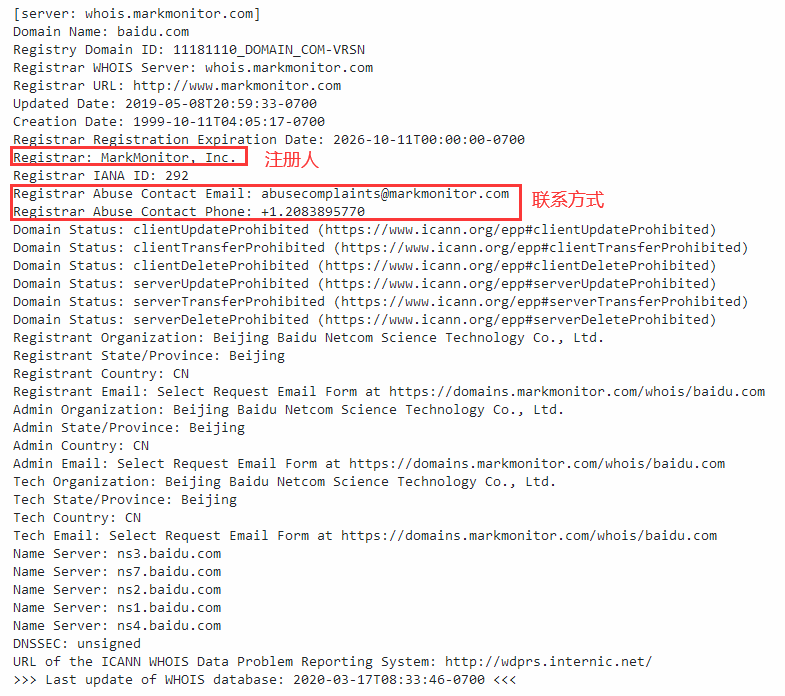

然后根据Registrar URL前往此网站(http://www.markmonitor.com) 查看WHOIS页面信息,查询到的更为具体的信息如下图所示:

从图中可以看到:DNS注册人为:MarkMonitor, Inc;联系方式为:Registrar Abuse Contact Email:[email protected](Registrar Abuse Contact Phone: +1.2083895770)

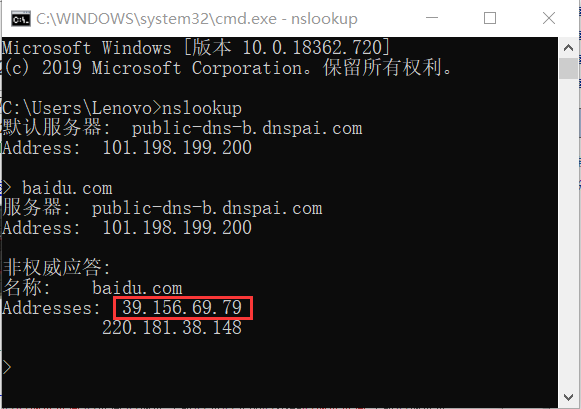

接着使用nslookup查询google.com的IP地址为:

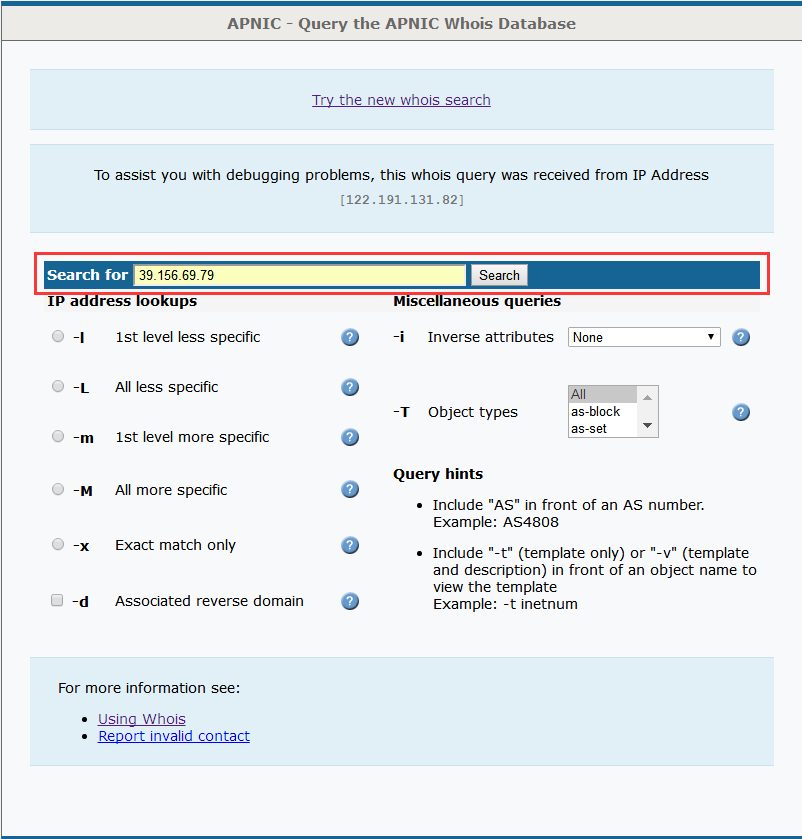

然后在ARINC的WHOIS Web查询服务器(http://wq.apnic.net/apnic-bin/whois.pl)查询39.156.69.79,如下所示:

得到如下结果:

IP 地址的注册人为:haijun li,联系方式为:phone: +86 1052686688(fax-no: +86 10 52616187);IP 地址所在国家:CN,城市:Beijing,和具体地理位置: 29, Jinrong Ave.,Xicheng district。

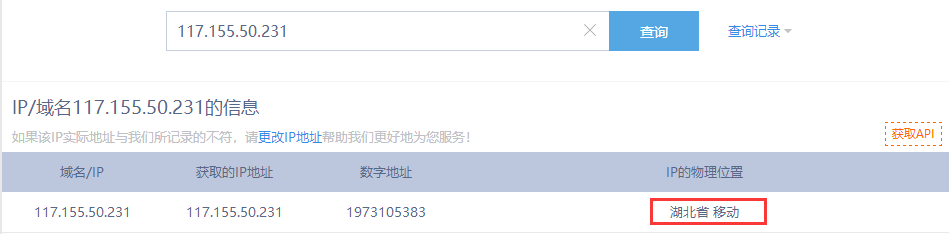

任务二:尝试获取BBS、论坛、QQ、MSN中的某一好友的IP地址,并查询获取该好友所在的具体地理位置。

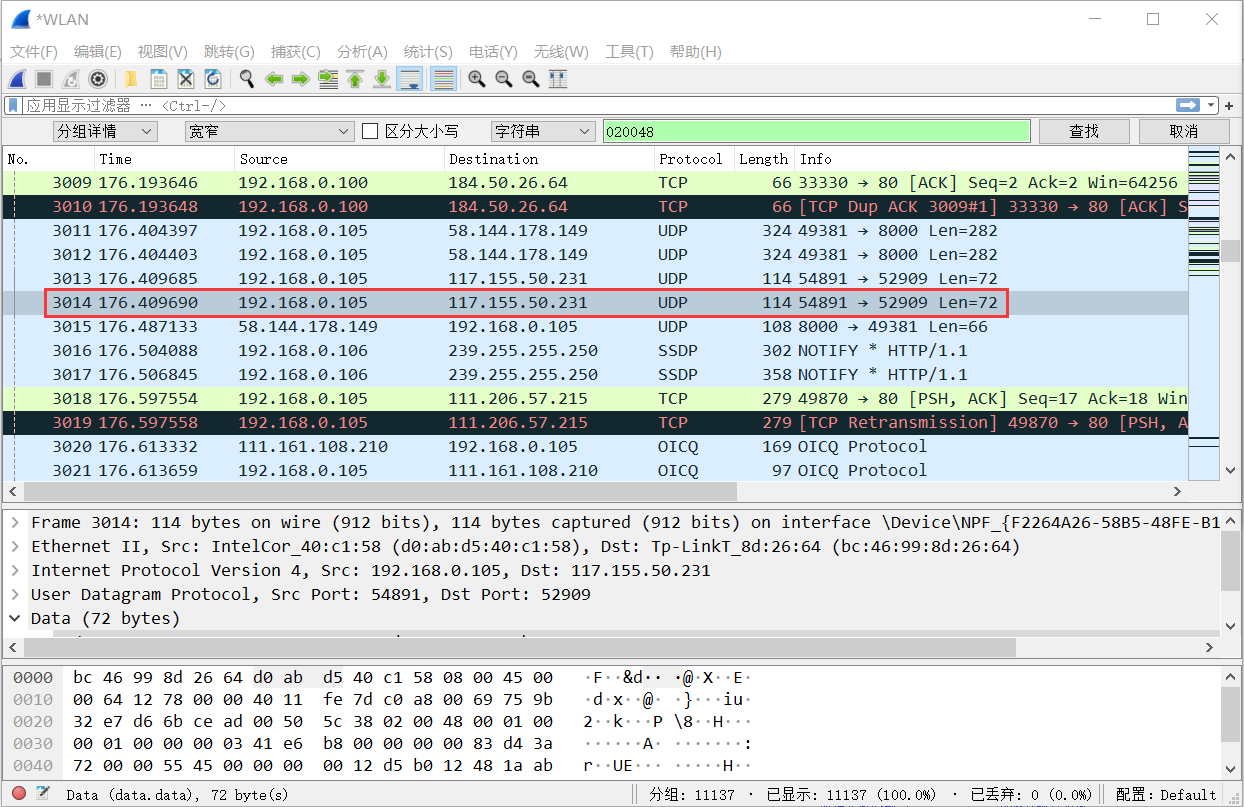

打开wireshark抓包工具,选择上网的网卡接口——>按Ctrl+F,选择“分组详情”和“字符串”,内容填写“020048”——>找到一位QQ好友开启QQ语音——>打开wireshark,点击查找,搜索到数据——>挂断QQ语音

抓到的数据如下图所示:

再用网上的IP定位,查到该IP地址的信息如下图所示:

2.2 网络扫描

nmap

任务:使用nmap开源软件对靶机环境进行扫描,回答如下问题并给出操作命令:

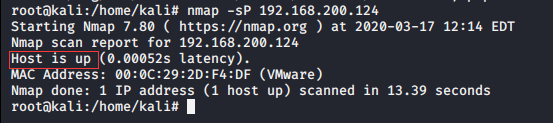

(1)靶机IP地址是否活跃?

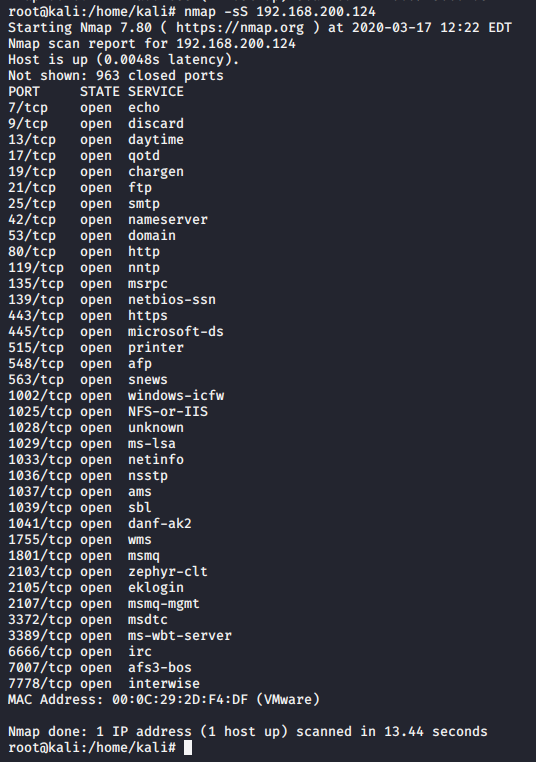

(2)靶机开放了哪些TCP和UDP端口?

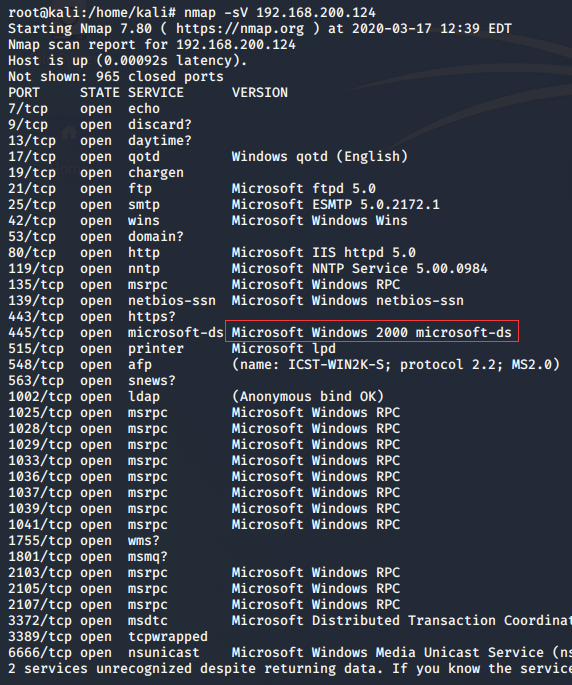

(3)靶机安装了什么操作系统?版本是多少?

(4)靶机上安装了哪些网络服务?

在kali上使用nmap对主机进行主机扫描,结果显示活跃:

在kali上通过nmap -sS 192.168.200.124 操作,得到靶机开放的TCP端口如下所示:

在kali上通过nmap -sU 192.168.200.124 操作,得到靶机开放的UDP端口如下所示:

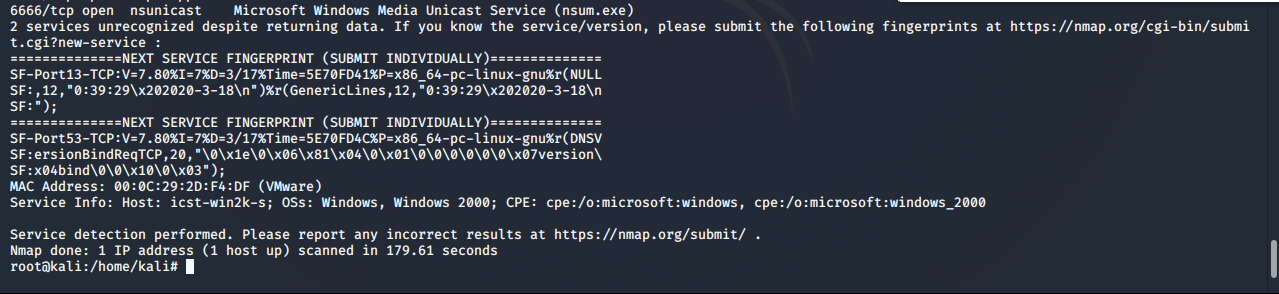

在kali上通过nmap -sV 192.168.200.124 操作,得到靶机的操作系统信息和网络服务信息:如下所示:

漏洞扫描Nessus

任务:使用Nessus开源软件对靶机环境进行扫描,并回答如下问题:

(1)靶机上开放了哪些端口?

(2)靶机各个端口.上网络服务存在何种安全漏洞?

(3)你认为该如何攻陷靶机环境,以获得系统访问权?

Nessus漏洞扫描器可以称得上是一个功能非常全面和完整的漏洞扫描评估软件,它的目标是能够远程地检测出目标主机上存在的一系列潜在安全漏洞,包括能够允许远程攻击者获得系统访问权或窃取信息的安全漏洞、错误配置、默认口令与弱口令、针对TCP/IP协议栈的拒绝服务漏洞等。

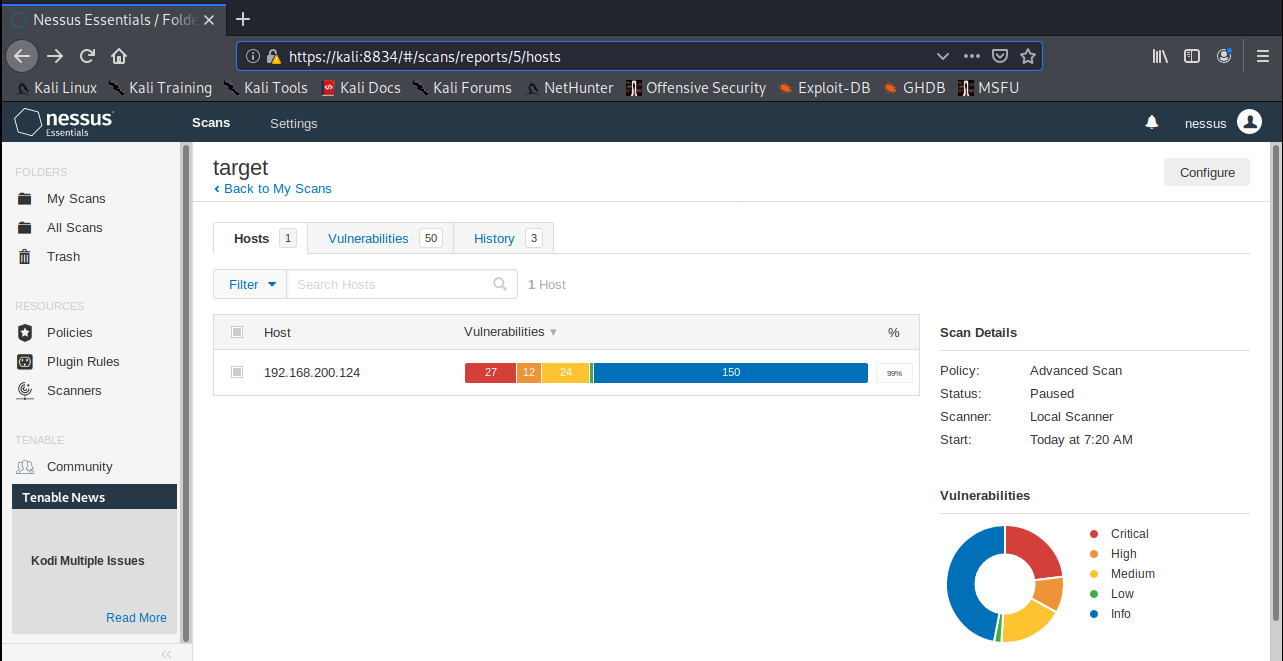

nessus的下载真的很慢很慢。。。扫描靶机windows2k,得到的安全漏洞如下所示:

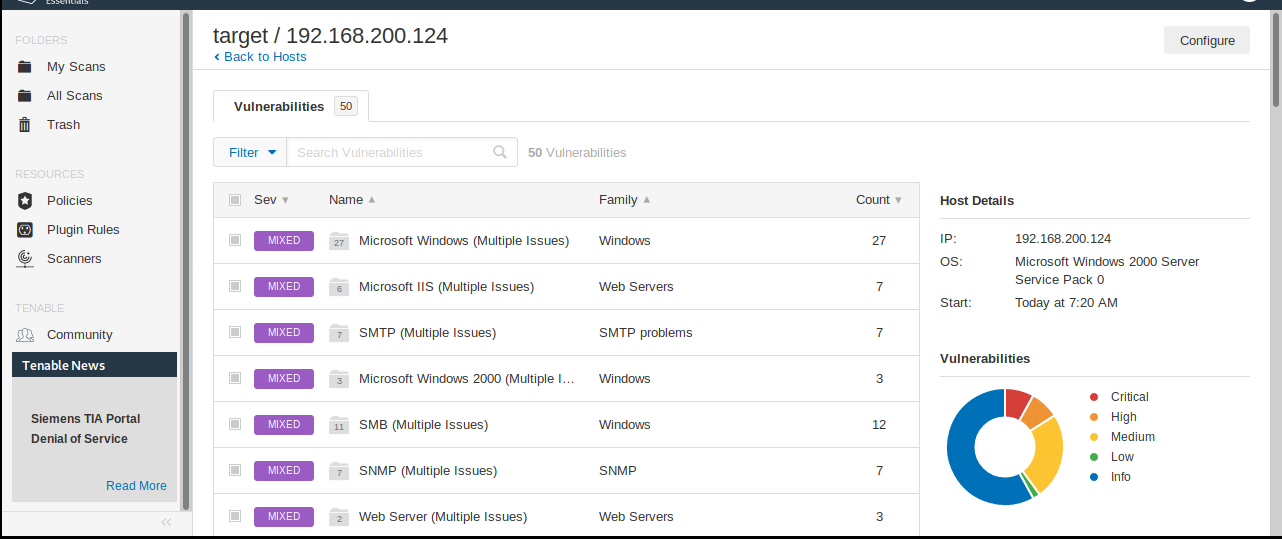

点击vunerability,可以看到所有漏洞:

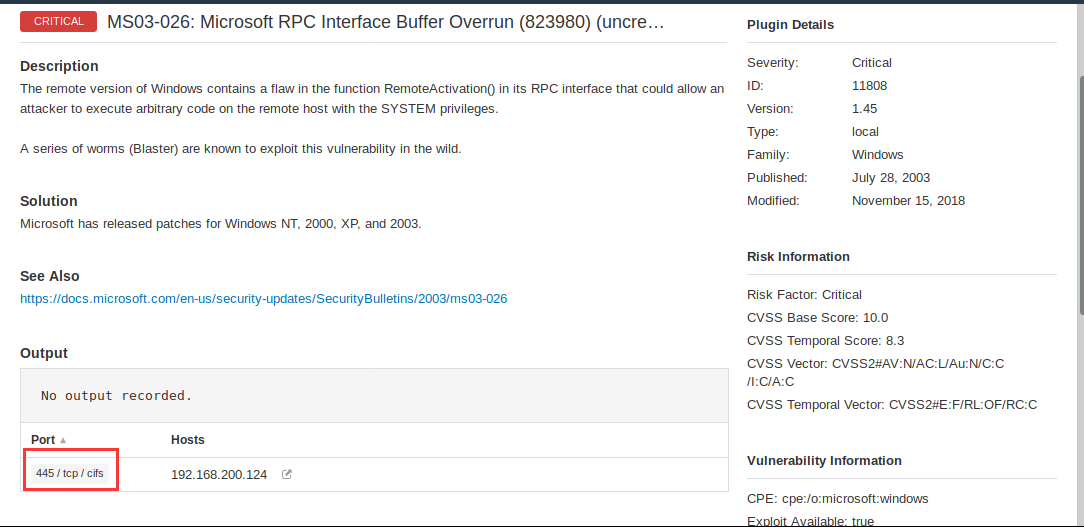

再具体展开,可以看到漏洞的具体信息,并可得到其开放端口:

2.3 实践作业

通过搜索引擎搜索自己在互联网上的足迹,并确认是否存在隐私和敏感信息泄露问题,如是,提出解决方法。

在网上搜索自己的名字,查询到我写的博客信息,如下所示:

所以上网还是尽量不要实名。。。

3.学习中遇到的问题及解决

- 问题1:安装好Google浏览器,但是却访问不了Google,同时在网页上输入Google网址访问也还是不行.

问题1解决方案:在网上查到需要安装谷歌访问助手,安装好并进行相应设置后,成功访问。

- 问题2:在用攻击机kali测试靶机IP地址是否活跃这一步中,显示靶机IP地址不活跃,明明靶机Windows2k开启了,再ping靶机,显示地址不可达。

问题2解决方案:后来才意识到蜜网网关没开,开启之后就成功探测到靶机活跃。

4.实践总结

这次实践给我最直观的感受是在这个信息时代,信息泄露实在太严重,大多都是在我们无意识下就暴露了我们自身的信息,这就启示我们在上网过程中提高隐私意识,尽量不要实名,日常注意给电脑杀毒,及时修复安全漏洞。