Elastic 安全 7.6 基于 Elastic Endpoint Security 和 Elastic SIEM 的优势构建而成,能通过统一界面实现卓越的可见性和威胁检测性能。此版本能在 SIEM 应用中自动完成集中型威胁检测,并提升 Windows 主机上的端点检测能力。通过 Elastic SIEM 应用程序访问新数据源和进行改进,可以进一步增强安全从业人员的能力,从而加快检测和响应速度。我们详细看一下 Elastic 安全 7.6 中的新功能吧。

利用新的 SIEM 检测引擎和符合 MITRE ATT&CK™ 的规则,力争将潜伏时间降为零

Elastic 安全 7.6 推出了新的 SIEM 检测引擎来自动进行威胁检测,最大限度缩短平均检测时间 (MTTD),并让您的安全团队能够腾出时间完成需要依赖人类直觉和技能的安全任务。Elastic SIEM(核心是 Elasticsearch)目前已将调查安全事件的时间从数小时缩短至几分钟。借助这一新推出的自动检测功能,我们通过暴露出用其他方法可能会错过的威胁,进一步缩短潜伏时间。

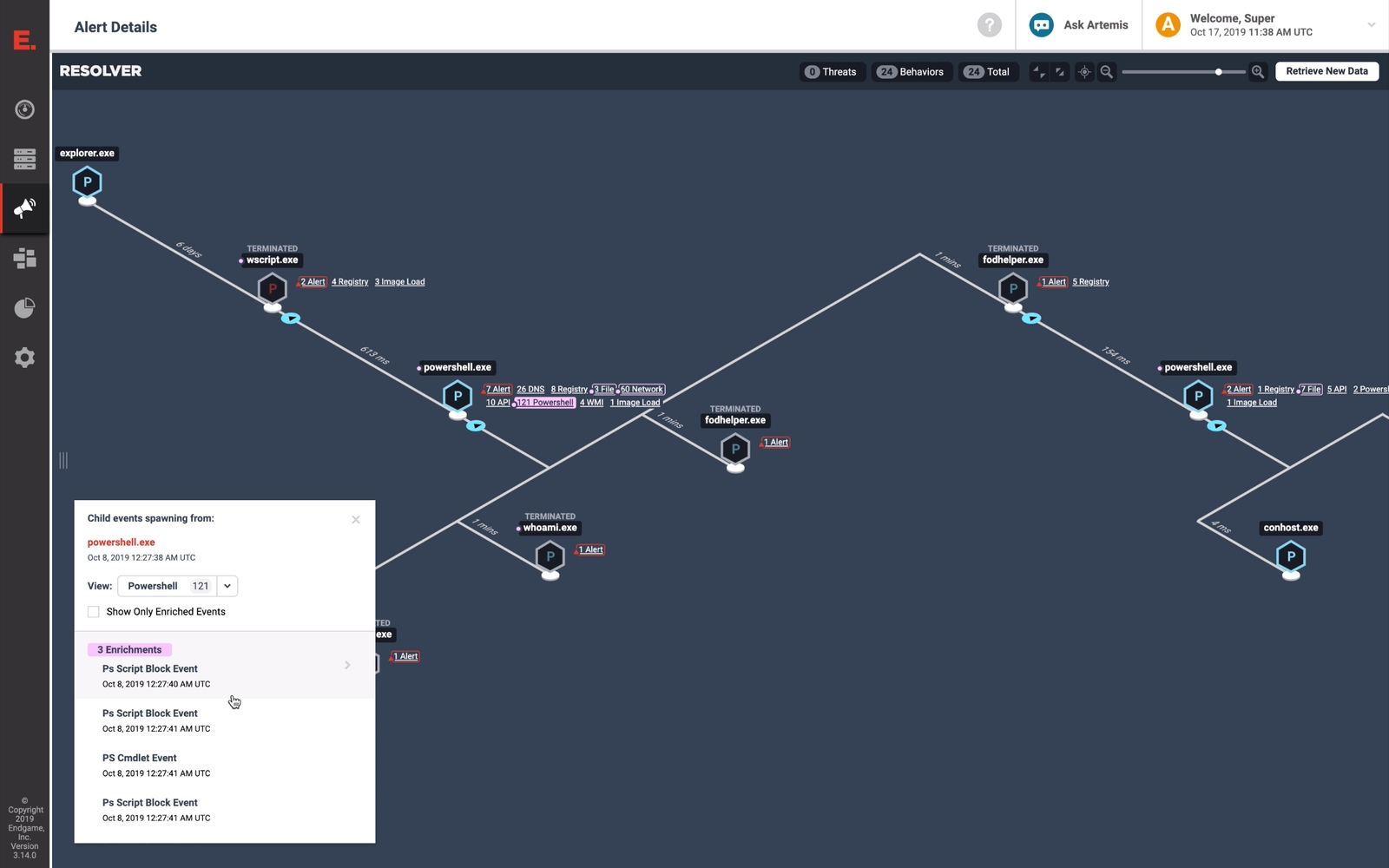

查看由 SIEM 检测引擎根据开箱即用型规则自动生成的 SIEM 检测(信号)

Elastic 还发布了与 ATT&CK 知识库一致的近 100 套现成规则的初始集合,以发现其他工具经常忽略的威胁迹象。这些规则均由 Elastic 安全专家创建和维护,能够自动检测出已有威胁活动迹象的工具、策略和程序,而且还会持续更新以应对新威胁。检测引擎会针对信号生成风险和严重性评分,这些信息能够帮助分析师快速分拣问题并随后专注于最有价值的工作。

“Elastic 不仅为我们提供高效搜索数百万日志所需的工具,还将警告数量降低至我们可以应对的水平,正是由于这两点,我们的安全团队才得以专注于真正重要的事务。”Skytech Communications 的安全经理 Maxim Verreault 说道,“随着 7.6 的发布,通过 Elastic SIEM 中的开箱即用型信号检测规则,我们能够自动对所有可观测性数据进行分析,并实时检测和应对安全威胁。Elastic 安全 7.6 还为安全人员社区提供了相互联系的一个好机会,因为我们能够分享自定义信号检测规则,以便所有人都能受益并检测到新出现的威胁。”

对于采集自 Windows、macOS 和 Linux 系统的符合 Elastic Common Schema (ECS) 规范的数据,以及来自其他来源的网络信息,这些规则都能发挥作用。安全团队可以选择创建或自定义规则,但永远无需为添加到他们环境中且符合 ECS 规范的新数据源重新编写规则。

这些内置的 Elastic SIEM 威胁检测规则由 Elastic 的安全专家创建和维护,可以补充 SIEM 应用的 Machine Learning 驱动型异常检测作业以及 Elastic Endpoint Security 的主机型保护。

大幅提高 Windows 端点的可见性

由于 Windows 系统十分受欢迎,同时还采用宽松的用户许可模型,所以是一个主要攻击目标;Elastic 安全 7.6 能够大幅提高对 Windows 系统的可见性和保护能力。此版本该版本加深了 Windows 活动的可见性,并灵活地收集和丰富了来自容易遭受高级威胁规避技术的位置的数据。

新的开箱即用型检测功能会利用这些数据来检测企图采集键盘输入、向其他进程中加载恶意代码等的行为。从业者可将这些检测规则生成的事件与自动响应(例如强制关闭进程)结合使用,从而实现分层预防。有了这一可见性和保护,再加上针对 macOS 和 Linux 系统的既有预防、检测和响应能力,Elastic Endpoint Security 的用户得以在整个环境中受得到全面保护。

使用 Elastic Endpoint Security 中的 Resolver 查看端到端攻击过程

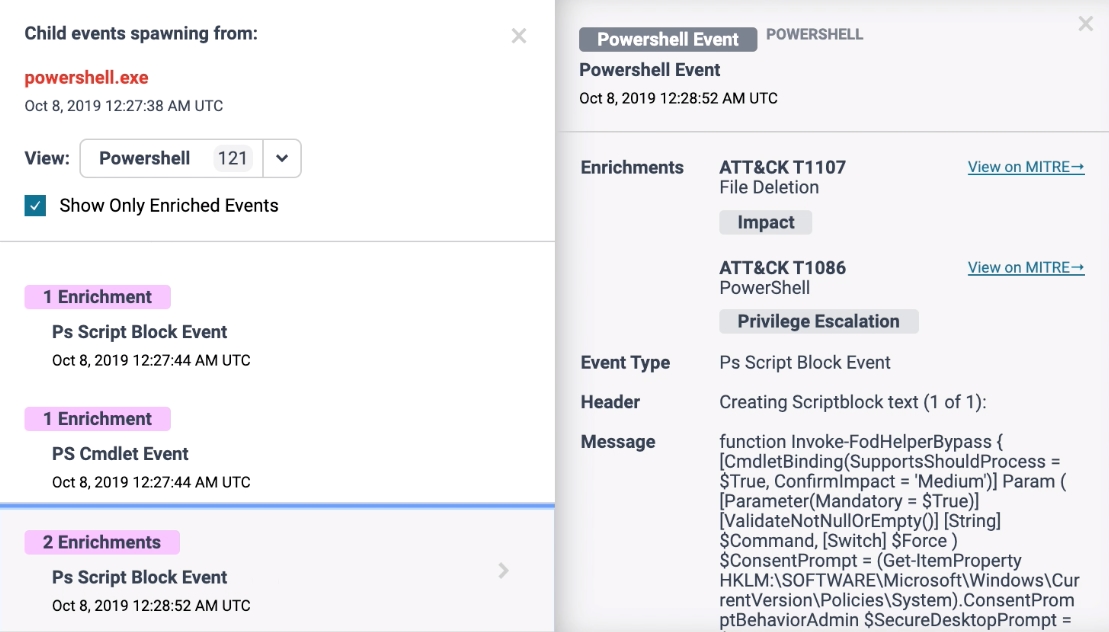

大幅提高 PowerShell 事件的可见性

通过快速查看最重要内容,缩短平均检测时间

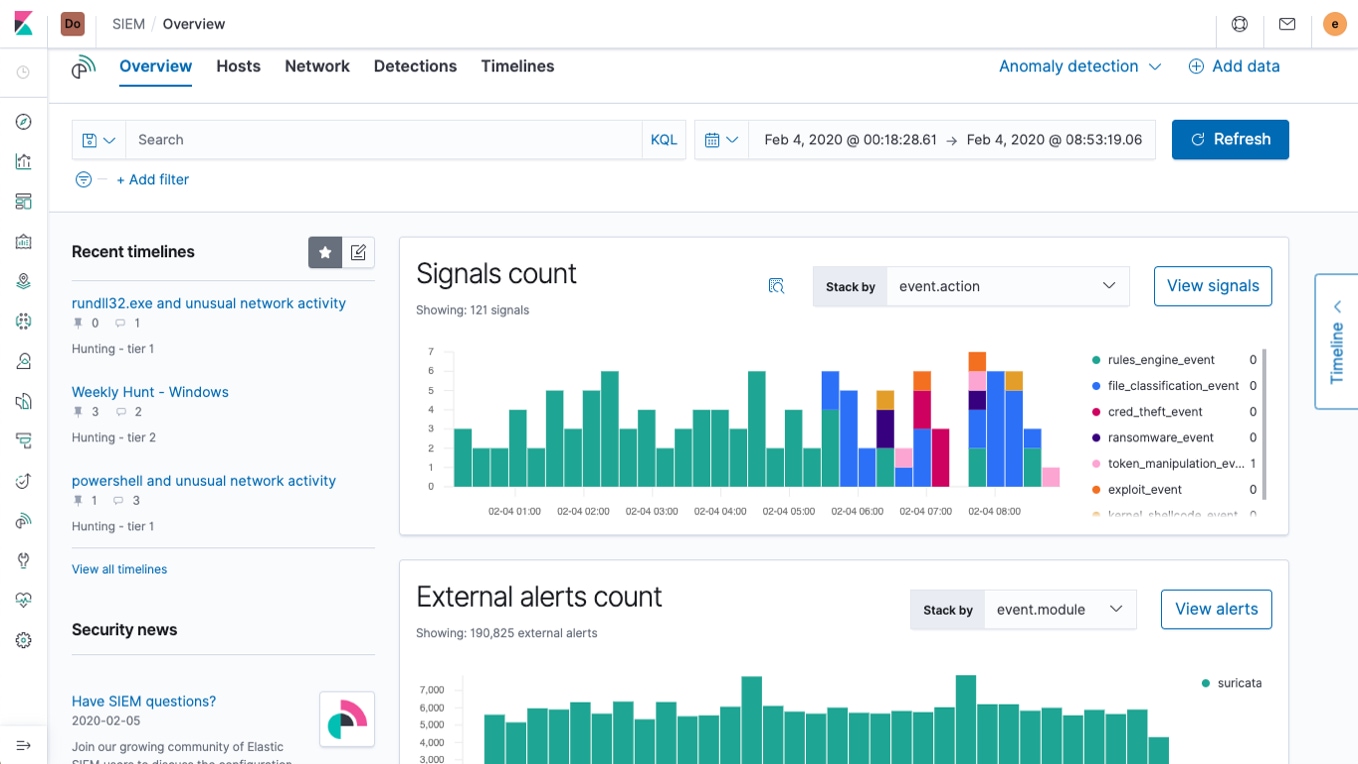

借助 Elastic SIEM 应用崭新的“概览”页面以及广泛的工作流改进,安全从业者能够快速猎捕并调查威胁。通过打开时间线,查看最新的检测信号,并查看来自外部来源(例如 Elastic Endpoint Security、Palo Alto Networks、Suricata、Zeek 等)的告警,用户能够直接开展调查。无论在 SIEM 应用中的任何地方,您都只需轻点一下鼠标,便能体验它的集成式威胁检测和异常检测功能。

借助 Elastic SIEM 应用中崭新的“概览”页面,安全监测更轻松

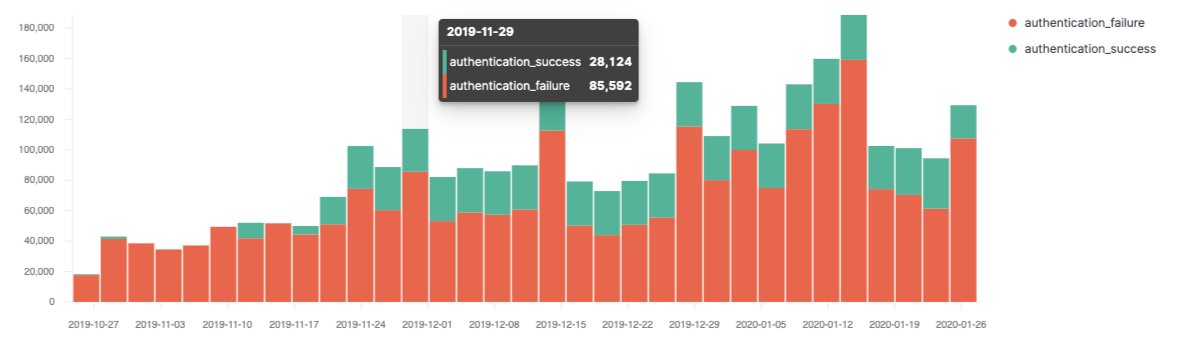

通过新的事件、告警以及信号直方图,分析师还能够更深入了解运行状况,也可以探索“主机”和“网络”视图中新的以及改进后的可视化来详细查看更专业的分析内容。

通过 Elastic SIEM 中新的直方图概览数据

密切关注您的应用程序

Elastic SIEM 现在还能针对 HTTP 数据提供精选可见性内容,让您直接从 SIEM 应用中查看 Elastic APM 数据。多个开箱即用型 Beats 模块可让您访问更多符合 ECS 规范的 HTTP 数据,使得您能够在单个统一视图中轻松对所有网络事务进行检查和可视化。好好挖掘一下,看看能找到什么宝贝,一定不要忘记往让您的 DevOps(开发运维)朋友们也快来体验一下哦。

监测您的云数据

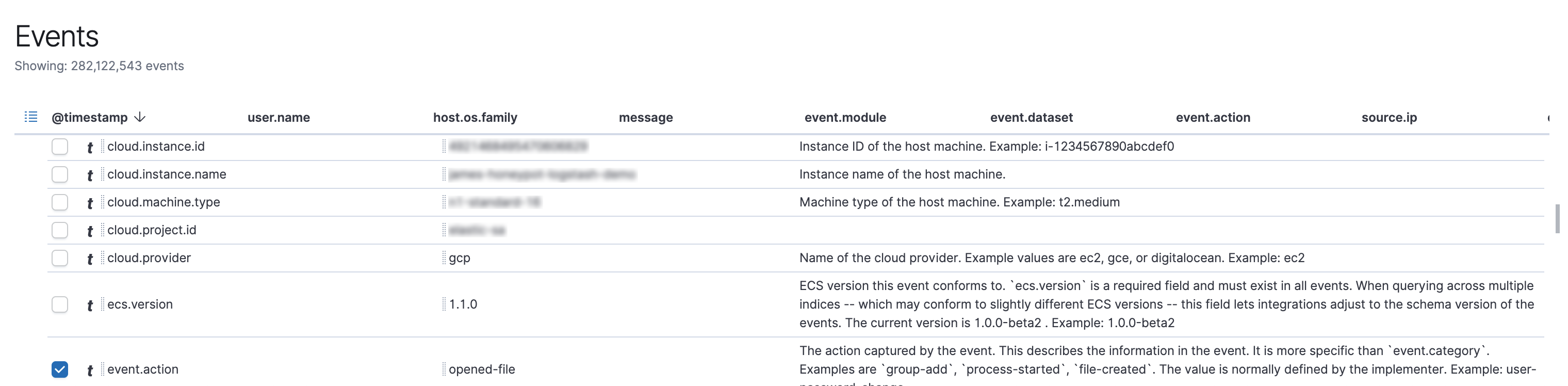

以 ECS 格式采集 GCP 事件并在 SIEM 应用中查看

我们这次让您能够更加轻松地向 Elastic Stack 中采集数据,以便进行集中可视化和分析。7.6 推出了对 AWS CloudTrail 数据的支持,并且增强了对 Google Cloud Platform 的支持,让您透过现代攻击的表象获得不可或缺的可见性。我们更新了适用于 Filebeat 的 CEF 模块,通过这一模块,只要数据为 CEF 格式,无论来自云端还是其他地方,都能比之前更轻松地进行可视化。

即刻开始使用

想试用 Elastic SIEM 吗?欢迎在 Elasticsearch Service on Elastic Cloud 上体验我们的最新版本,或者也可以尝试 Elastic SIEM 演示。Elasticsearch 中已有 ECS 格式的数据?只需升级至 Elastic Stack 7.6,便可开始威胁猎捕了。

希望通过 Elastic Endpoint Security 来确保您环境的安全?欢迎注册加入我们的早期用户计划。

想亲自体验一下 Elastic 安全吗?欢迎在 RSA 上莅临我们的展位(展台 #1427 和 #2227),也可以参加您所在城市的 Elastic{ON} Tour 活动。