Subject:主体,代表了当前“用户”,这个用户不一定是一个具体的人,与当前应用交互

的任何东西都是 Subject,如网络爬虫,机器人等;即一个抽象概念;所有 Subject 都绑定

到 SecurityManager,与 Subject 的所有交互都会委托给 SecurityManager;可以把 Subject 认

为是一个门面;SecurityManager 才是实际的执行者

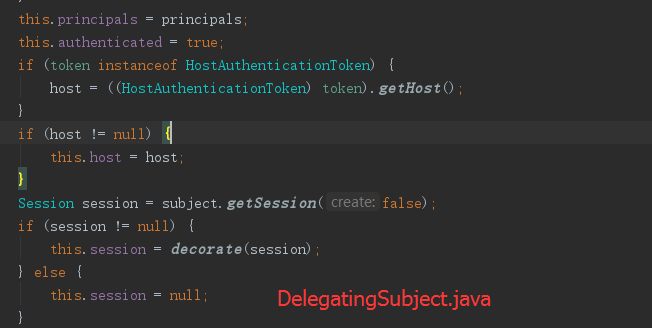

由上图可以看出Shiro提供了两个Subject的实现

- DelegatingSubject (把权限认证,登录等功能委托给SecurityManager去完成)

- WebDelegatingSubject (集成web功能,保存了Request和Response对象)

SecurityManager:安全管理器;即所有与安全有关的操作都会与 SecurityManager 交互;

且它管理着所有 Subject;可以看出它是 Shiro 的核心,它负责与后边介绍的其他组件进行

交互,如果学习过 SpringMVC,你可以把它看成 DispatcherServlet 前端控制器;

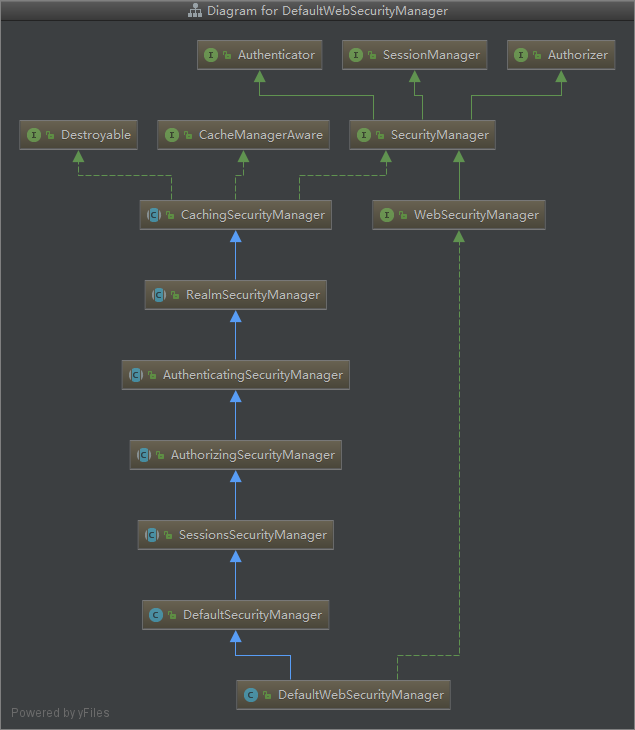

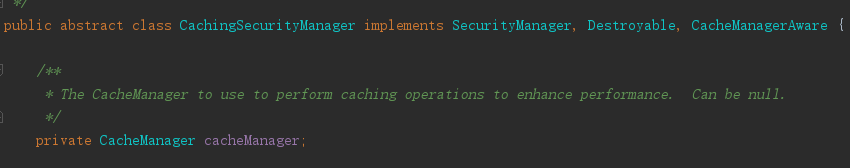

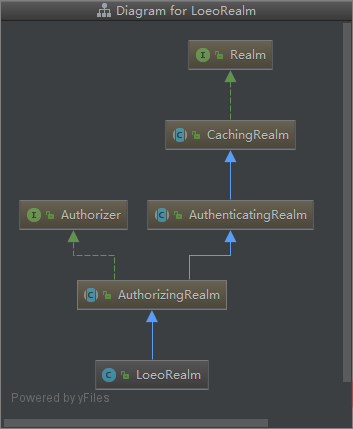

CachingSecurityManager

提供缓存功能

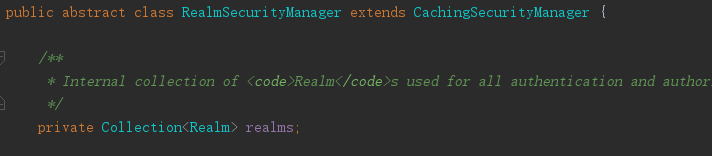

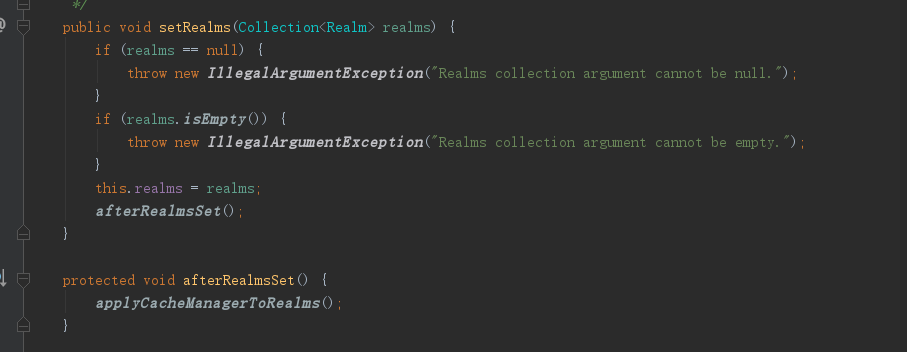

RealmSecurityManager

这里维护一个Realm的集合可以设置多个Realm,还提供了afterRealmSet方法供子类实现

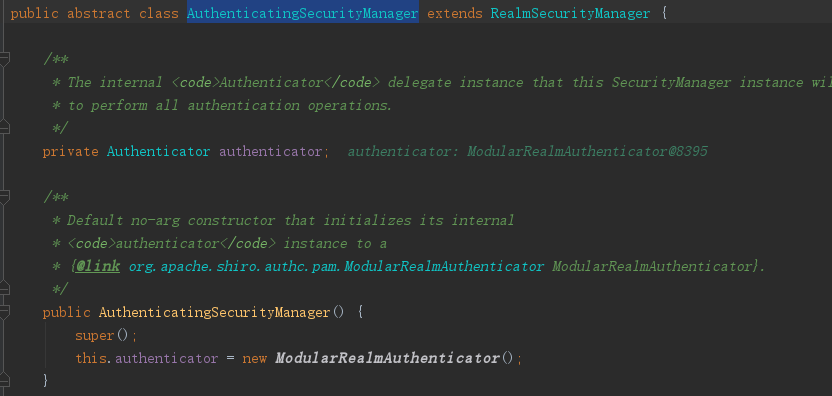

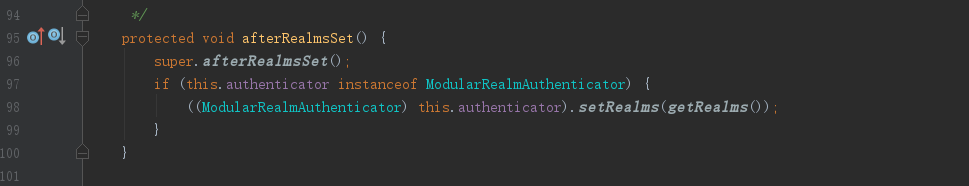

AuthenticatingSecurityManager

为SecurityManager提供了认证功能,维护了一个Authenticator,默认创建了一个ModularRealmAuthenticator

实现了afterRealmsSet方法,会把realm设置到认证器authenticator中

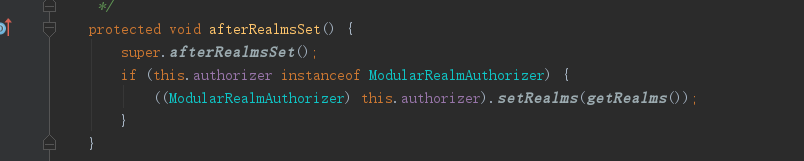

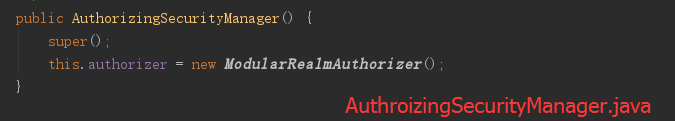

AuthorizingSecurityManager

为SecurityManager提供了授权功能,维护了一个Authorizer,默认创建ModularRealmAuthorizer

实现了afterRealmsSet方法,会把realm设置到authenticator中

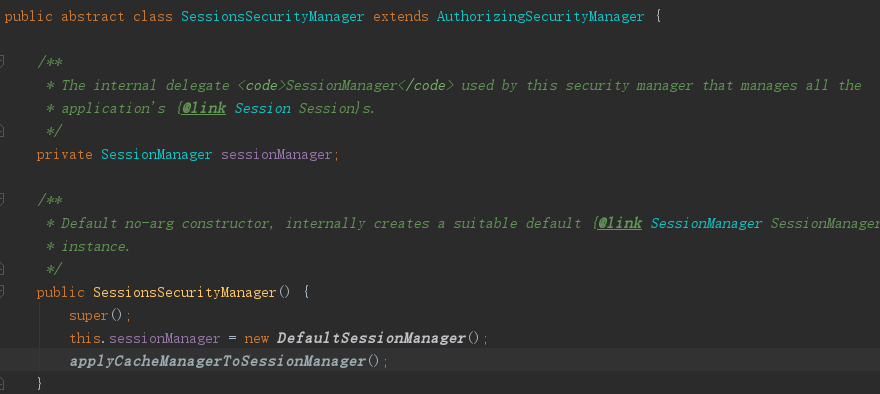

SessionsSecurityManager

提供Session管理功能,维护了一个SessionManager,默认创建DefaultSessionManager

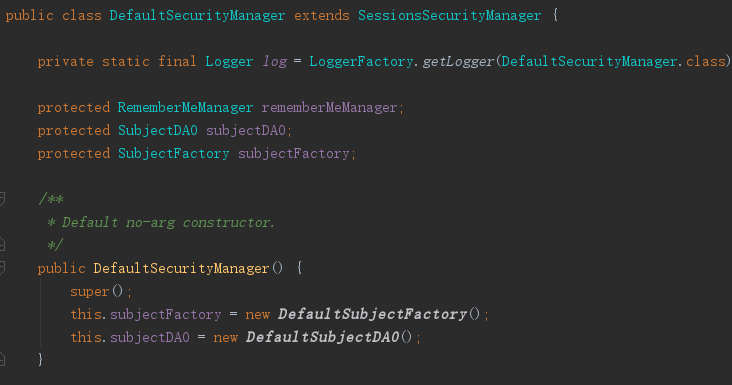

DefaultSecurityManager

Shiro提供的SecurityManager默认实现,实现了登录,认证,授权,rememberMe等功能

DefaultWebSecurityManager

提供了Web集成的功能,把SubjectFactory,RememberManager,SessionManager都换成了Web的实现

从继承图可以看出到DefaultWebSecurityManager时,SecurityManager已经具备了 缓存,认证,授权,session管理,rememberMe等功能

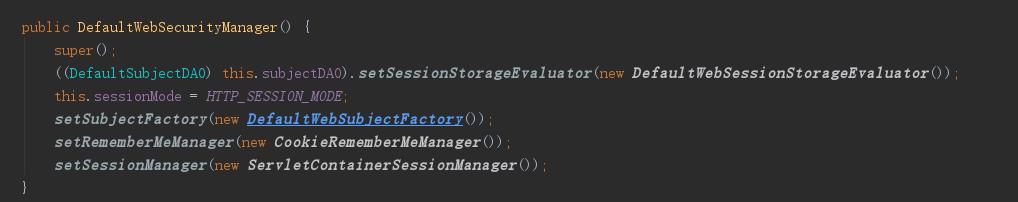

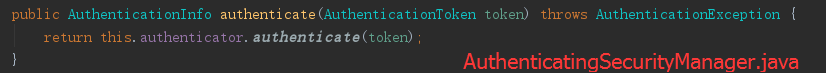

Authenticator

认证器提供认证功能

接口只提供一个方法

public AuthenticationInfo authenticate(AuthenticationToken authenticationToken)

throws AuthenticationException;

AbstractAuthenticator

提供了认证成功或失败的事件支持,可以设置监听器

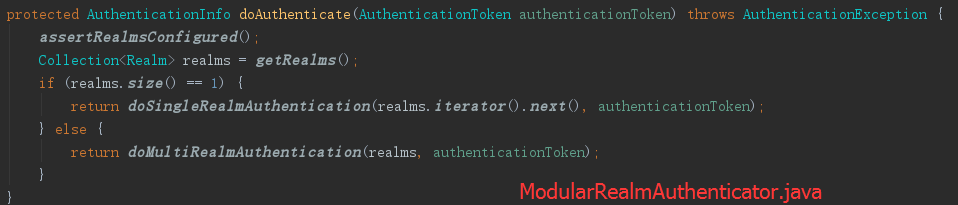

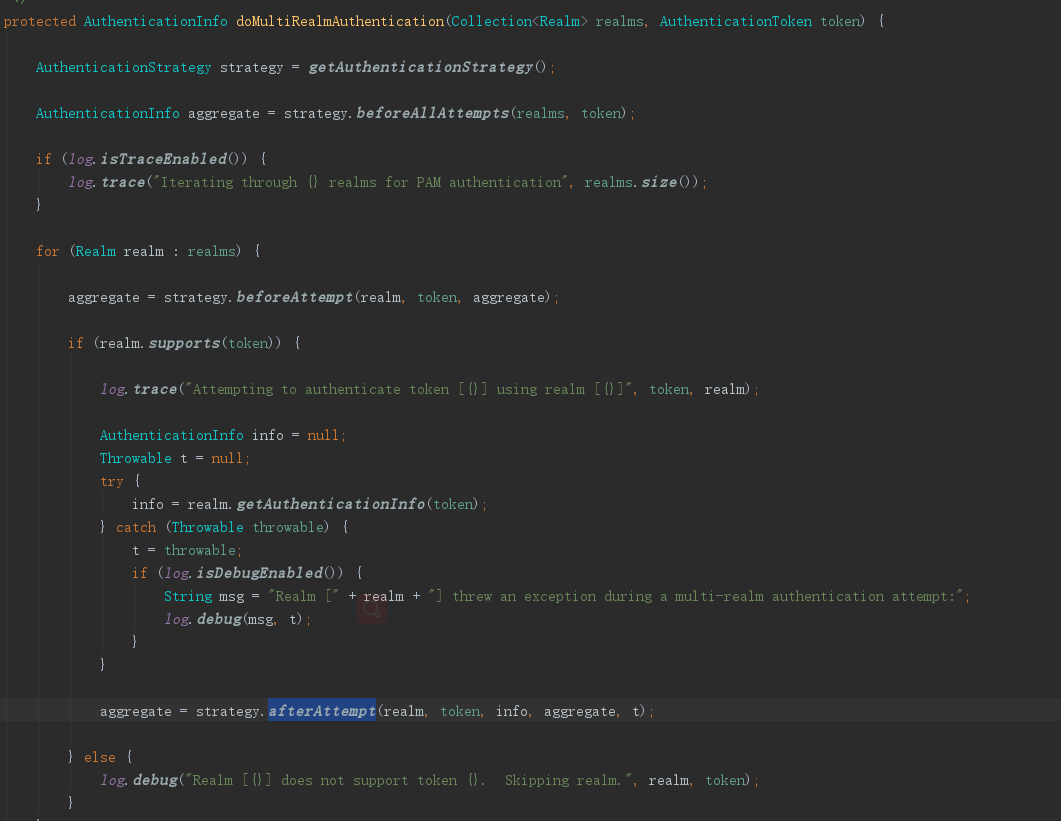

ModularRealmAuthenticator

提供认证策略的支持,如果有多个realm的话可以按照提供的认证策略进行认证,这里并没有具体认证逻辑的实现,会委托给Realm进行认证处理

认证策略

1、FirstSuccessfulStrategy:只要有一个Realm验证成功即可,只返回第一个Realm身份验证成功的认证信息,其他的忽略;

2、AtLeastOneSuccessfulStrategy:只要有一个Realm验证成功即可,和FirstSuccessfulStrategy不同,将返回所有Realm身份验证成功的认证信息;

3、AllSuccessfulStrategy:所有Realm验证成功才算成功,且返回所有Realm身份验证成功的认证信息,如果有一个失败就失败。

ModularRealmAuthenticator默认是AtLeastOneSuccessfulStrategy策略

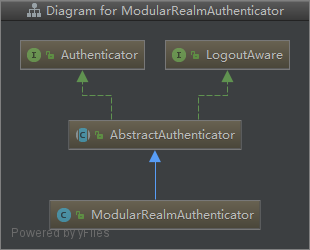

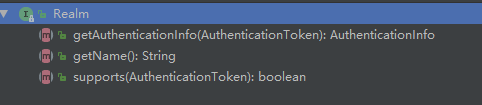

Realm

域,Shiro 从从 Realm 获取安全数据(如用户、角色、权限),就是说 SecurityManager

要验证用户身份,那么它需要从 Realm 获取相应的用户进行比较以确定用户身份是否合法;

也需要从 Realm 得到用户相应的角色/权限进行验证用户是否能进行操作;可以把 Realm 看

成 DataSource , 即 安 全 数 据 源 。 如 我 们 之 前 的 ini 配 置 方 式 将 使 用

org.apache.shiro.realm.text.IniRealm

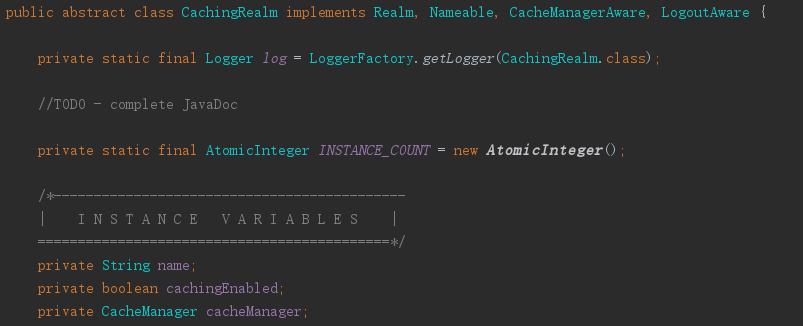

CachingRealm

提供缓存支持

AuthenticatingRealm

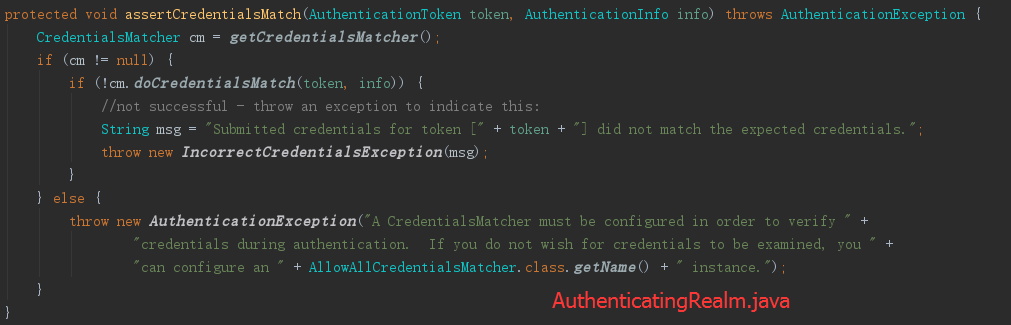

实现认证功能,以及缓存认证信息,维护了一个密码比较器CredentialsMatcher,用来处理密码比较逻辑

密码比较

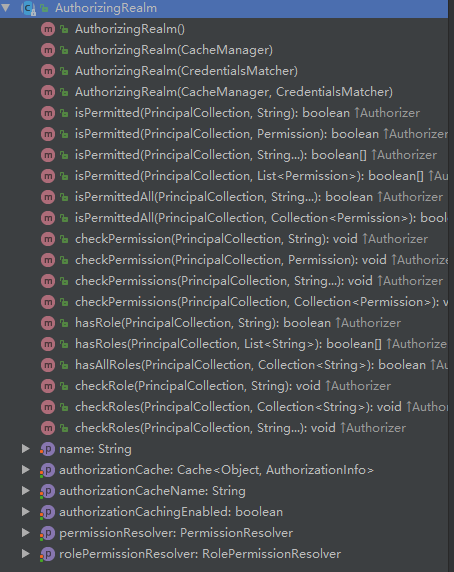

AuthorizingRealm

提供权限认证功能,包括权限串解析,权限缓存,提供了一个获取用户权限的抽象方法供子类实现

属性和方法

登录流程

1.创建UsernamePasswordToken

2.获取subject调用login方法

3.subject会委托SecurityManager进行登录

4.SecurityManager会调用Authenticator的authenticate方法进行认证

5.ModularRealmAuthenticator中会判断realm是一个还是多个

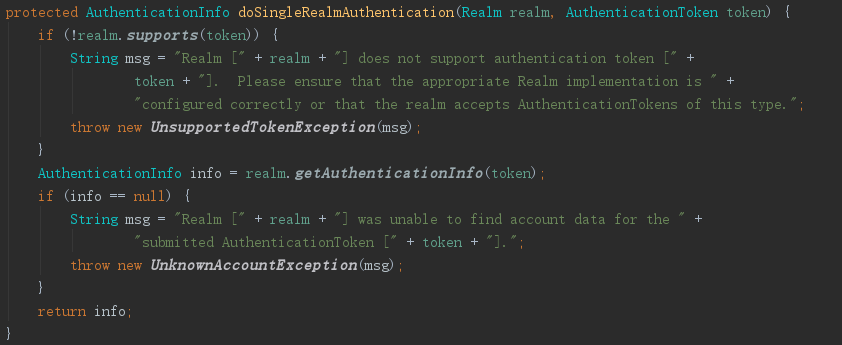

如果是一个会调用realm获取认证信息

如果是多个会获取认证策略,按照认证策略进行认证

默认的策略为,至少有一个认证通过

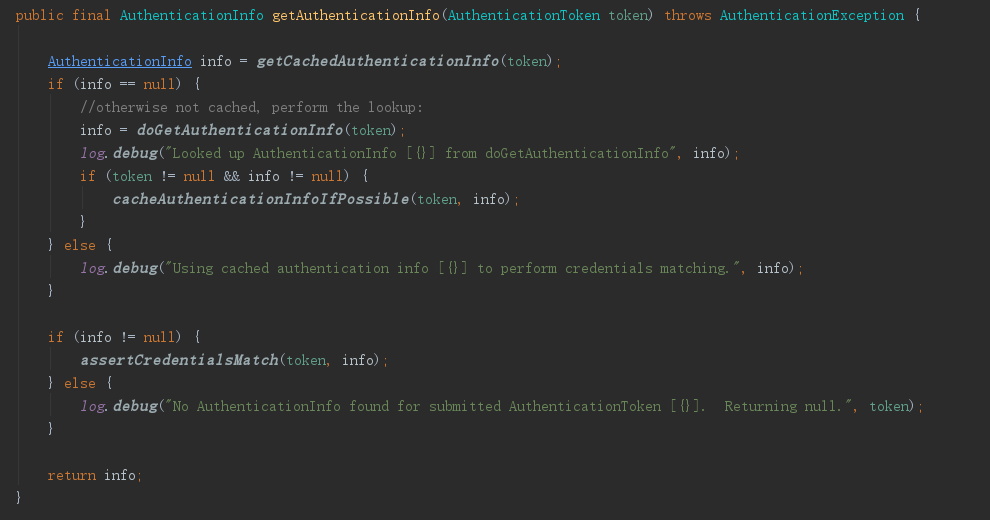

6.通过Realm获取用户信息,并验证密码

- 从缓存中获取用户信息,如果取到,直接放回

- 如果获取不到,会调用realm的doGetAuthenticationInfo获取,这一步通常由我们自己实现,从数据库中查询用户信息,如果查不到应该抛出异常

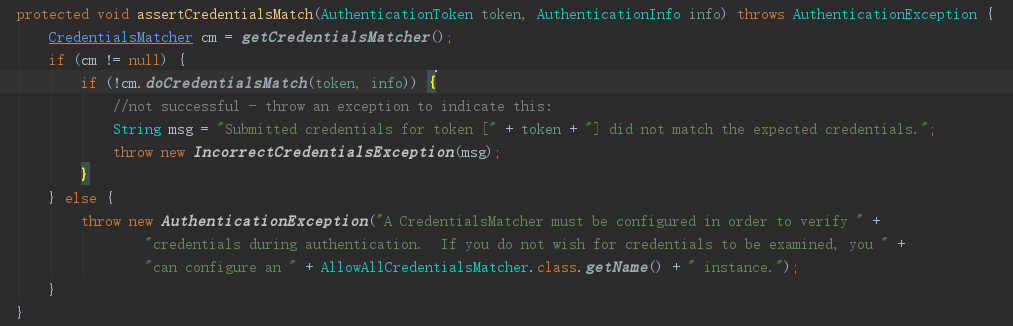

- 获取用户信息后,把前端传入的密码和数据库中取出的密码进行匹配,这里的密码匹配器可以由我们自己扩展

7.认证通过以后会把用户信息保存到session中,认证状态设置为true

权限验证流程

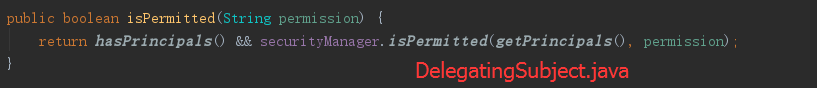

可直接调用subject提供的方法进行权限验证,这里通过Subject的isPermitted进行说明

SecurityUtils.getSubject().isPermitted("user:list");

1.Subject会委托SecurityManager进行权限验证

- 判断用户是否登录

- 如果登录过,调用SecurityManager的isPermitted进行验证

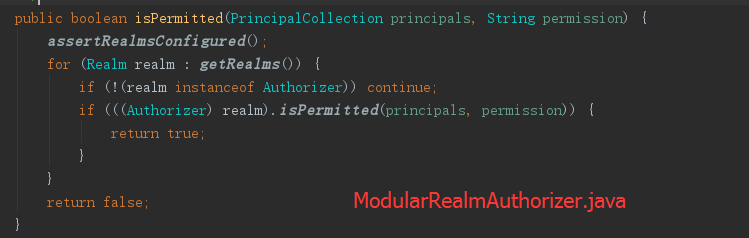

2.SecurityManager会调用Authorizer的isPermitted进行验证,默认的Authorizer是ModularRealmAuthorizer

3.ModularRealmAuthorizer又会调用Realm的isPermitted进行验证

4.Realm会解析权限串,并获取用户权限进行最终的权限验证

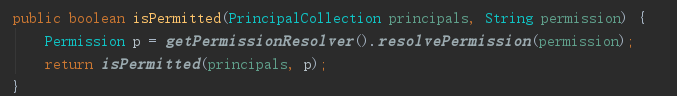

- 通过权限串解析器把传入的权限串解析为Permission对象(Shiro提供的权限权限串解析器为WildcardPermissionResolver,支持 :, * 这几个字符的解析,例如user:list会按 冒号分割为字符串数组)

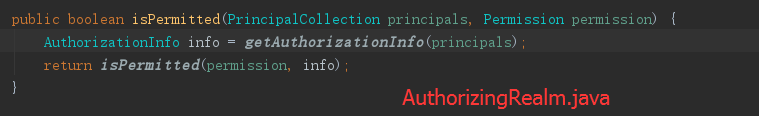

- 获取当前用户所拥有的权限,

这里shiro提供了缓存支持,可以把用户权限加入缓存中,如果缓存中没有取到,则会调用doGetAuthorizationInfo方法,此方法一般由我们自己实现,从数据库获取当前用户权限,并拼接成shiro支持的权限串格式

3.把当前用户拥有的权限串(用户可能拥有多个权限)解析成Permission对象的集合,循环用户权限集合,一一跟传入的权限串进行匹配,匹配逻辑在WildcardPermission中实现