1.OWASP TOP10 (10大应用安全风险)

1.注入

2.失效得身份认证和会话管理

3.XSS

4.不安全得对象直接引用

5.CSRF

6.安全的错误配置

7.限制URL访问失败

8.未验证的重定向转发

9.应用已知的漏洞组件

10.敏感信息泄露

2.上传漏洞

这里主要说上传绕过:

1.客户端:js检查

2.服务器端:

(1)检查后缀:

- 黑名单:可解析的后缀 .php .xxx 上传伪静态.htaccses 点绕过 空格绕过 ’ ;;$DATA绕过

- 白名单:%00截断、0x00截断 、MIME绕过

(2) 检查内容:文件头、突破getimagesize()、二次渲染

(3) 代码逻辑:条件竞争

建议:upload-labs靶场环境部署

3.CSRF

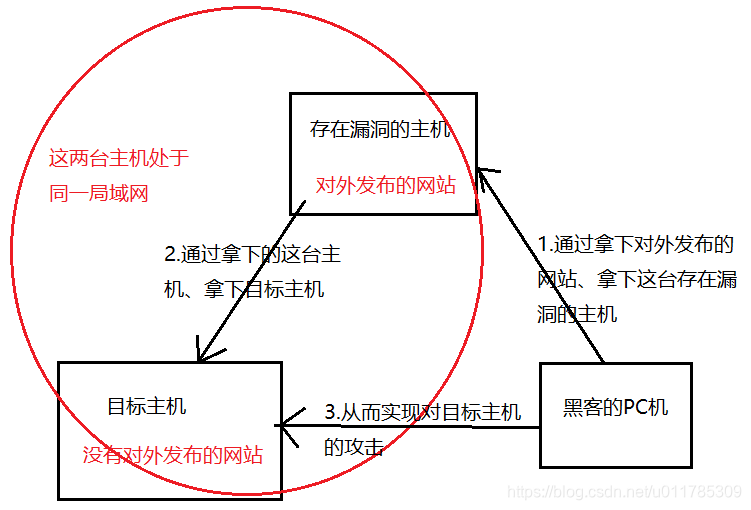

4.SSRF

SSRF的大致攻击拓扑图:

5.暴力破解漏洞

1.Hydra(九头蛇)

- 漏洞类型包括ftp,ssh,telent mysql等

2.Burpsuite

- 测试器:4种

6.命令执行漏洞

原理:命令执行漏洞是指应用有时需要调用一些执行系统命令的函数。

如,在php中,以下函数会调用:

- system()

- exec:

- shell_exec:

1.远程命令执行漏洞

- eval()

- assert()

- preg_repalce()

2.本地命令执行漏洞

- system()

- shell_exec()

- exec()

7.包含漏洞

原理:在包含文件的时候,有时候为了灵活包含这种文件,就会将文件设为变量,通过动态变量引入需要包含的文件时,用户对变量的值是可控的,但服务器端对变量值没有进行检查过滤,从而导致包含漏洞。

文件包含漏洞:即file inclusion,意思是文件包含,是指当服务器开启allow_url_include选项时,就可以通过PHP的某些特性函数(include(),require()和include_once(),requir_once())利用URL去动态包含文件,此时如果没有对文件来源进行严格审查,就会导致任意文件读取或者任意命令执行。

- include()

- include_once()

- require()

- require_once()

在DVWA中可以实验操作一下。

8.XXE漏洞

9.反序列化漏洞

需要学习的知识好多好多好多啊……上面讲到的这些内容我都不会,后面好好学吧……