下载下来是一张图片。

打开图片,表面没有什么可用的信息。

查看详细信息,我一开始也没发现什么有用信息(#——#)

用winHex打开发现里面还有其他的文件。

1.所以用kali的binwalk查看一下里面到底有啥东西:

root@kali:/mnt/hgfs/vmshare# binwalk ada.jpg

DECIMAL HEXADECIMAL DESCRIPTION

--------------------------------------------------------------------------------

0 0x0 JPEG image data, JFIF standard 1.01

30 0x1E TIFF image data, big-endian, offset of first image directory: 8

5236 0x1474 Copyright string: "Copyright Apple Inc., 2018"

218773 0x35695 Zip archive data, encrypted at least v2.0 to extract, compressed size: 34, uncompressed size: 22, name: flag.txt

218935 0x35737 End of Zip archive, footer length: 22

发现有一个压缩包,并且里面有flag文件。

2. 提取出zip文件

小白我不太清楚提取文件的命令,但是我:

binwalk --help

//发现 binwalk -e可以提取出已知文件

//所以

binwalk -e ada.jpg

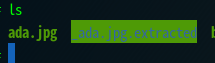

ls

root@kali:/mnt/hgfs/vmshare# cd _ada.jpg.extracted/

root@kali:/mnt/hgfs/vmshare/_ada.jpg.extracted# ls

35695.zip

root@kali:/mnt/hgfs/vmshare/_ada.jpg.extracted#

解压文件夹里还有一个压缩包

尝试解压:unzip

root@kali:/mnt/hgfs/vmshare/_ada.jpg.extracted# unzip 35695.zip

Archive: 35695.zip

[35695.zip] flag.txt password:

要输入密码才可以解压。。

先看一下是不是伪密码,扔到WinHex中修改,504B …0100中的1

为0,的确解压了,但是文件损坏,应该是真密码!!

试了一下把zip扔到暴力破解软件里去,但是好久都没出结果,

它也没告诉我密码到底几位。。。

我觉得这样爆破不现实,所以尝试找到更多信息

最终。。。

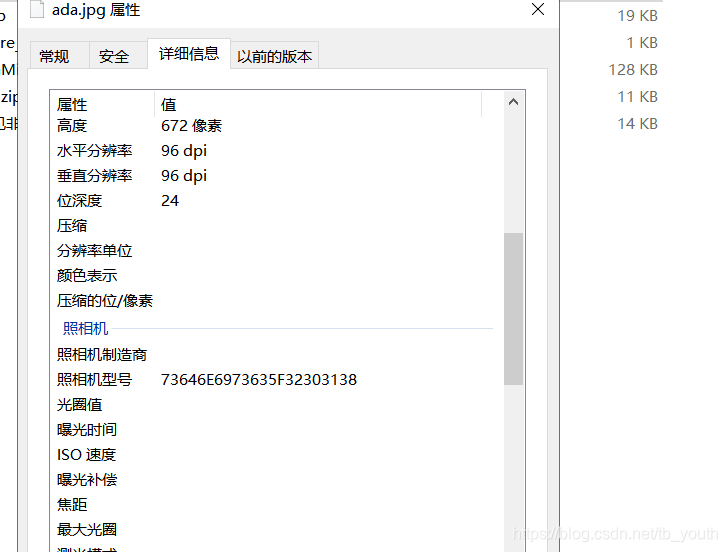

用kali再看一下图片信息。

root@kali:/mnt/hgfs/vmshare# file ada.jpg

ada.jpg: JPEG image data, JFIF standard 1.01, resolution (DPI), density 96x96, segment length 16, Exif Standard: [TIFF image data, big-endian, direntries=3, model=73646E6973635F32303138], baseline, precision 8, 826x672, components 3

发现这串:73646E6973635F32303138

不是很敏感。。

在window中查看属性

十六进制。。。

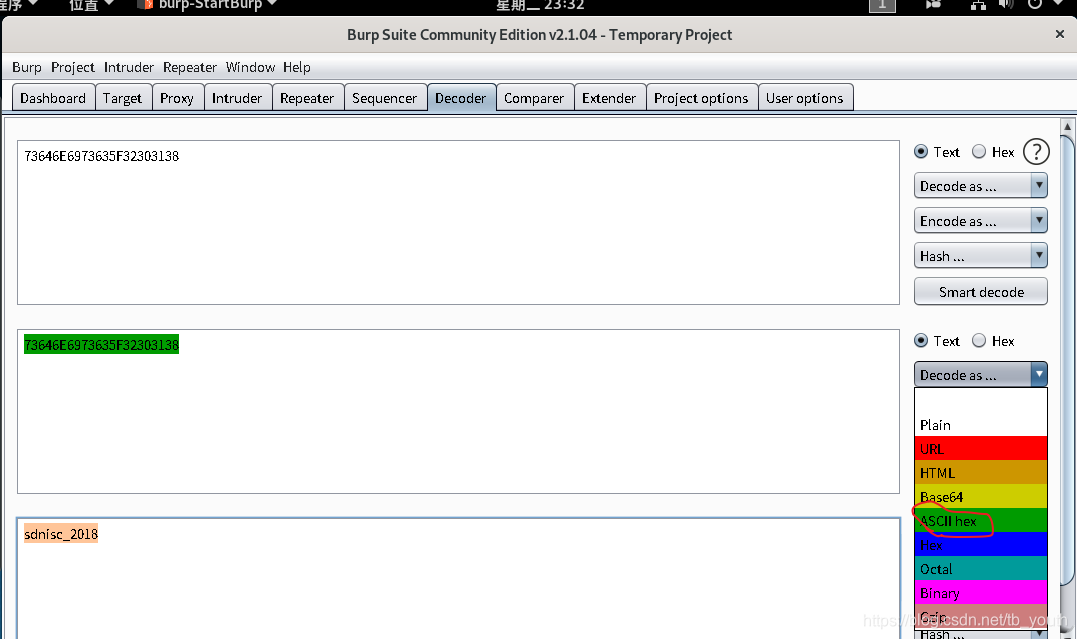

将这串十六进制,放到burpsuite中,将十六进制转换为ASCII码

当做密码输入去解压一下。。

root@kali:/mnt/hgfs/vmshare/_ada.jpg.extracted# unzip 35695.zip

Archive: 35695.zip

[35695.zip] flag.txt password:

extracting: flag.txt

root@kali:/mnt/hgfs/vmshare/_ada.jpg.extracted# cat flag.txt

flag{3XiF_iNf0rM@ti0n}root@kali:/mnt/hgfs/vmshare/_ada.jpg.extracted#

得到flag。。

脑洞真大!!

我要掌握ctf的套路!!!!

end~