一个悲伤的故事

首先目标环境已经上传成功交互式木马,上传利用步骤在此不多做详解,本篇文章从木马上传后利用过程进行详解,本篇上传的木马为msfvenom生成获取meterpreter权限的木马使用pyload为(php/meterpreter_reverse_tcp),木马文件名为shell.php。

首先我们在渗透机打开metasploit控制台,设置监听模块配置参数并利用目标访问网站

这里我们可以发现目标主机已经成功上线并获取到权限。

我们现在已经获取到一个meterpreter权限,但是权限比较低是apache用户权限,这并不能满足我们,进而我们进一步提权。

使用nmap进行目标主机探测(靶机ip:192.168.52.139)。

发现目标开启了ssh服务,并且目标主机系统版本为Linux 2.6.32 - 3.10我们可以判断目标主机可能存在CVE-2016-5195(脏牛提权)。

脏牛利用exp可以通过git下载到本地 下载地址:https://github.com/FireFart/dirtycow

这里先对exp进行编译

编译后回到shell界面进行上传操作,使用命令:upload /root/dirtycow-master/dirty /root/上传至目标主机。

上传完毕后对目标主机/etc/passwd文件进行查看

这里管理员为root没有问题,为了方便利用我们这里使用一下python pty模块启动一下伪终端。然后切换到root目录对exp进行利用,指定密码为1111。

等待一会后exp利用完毕,得到用户名为firefart ,密码为1111。查看/etc/passwd文件发现超级管理员已经成功改变。

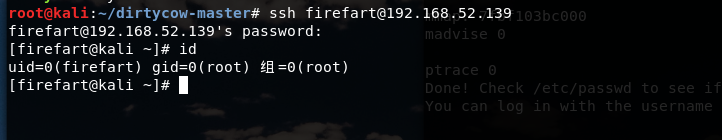

通过之前扫描我们可以得到目标已经开启ssh服务,现在使用得到的用户名进行登录发现登录成功并且权限为root,漏洞利用完毕。

通过本次案例我们可以得知在某种环境下web所导致的严重影响,希望大家注重个人信息安全,注意重要数据备份,提高网络安全意识。

p.s.我可是把我注册tools的文章都搬过来了,我也是懒得再写新的文章了。哈哈哈,祝大家新年快乐。

本文仅供学习使用,切莫做违法乱纪的事情。