文章来源:

Linux下DNS服务器配置实验

配置DNS正向解析:

在配置Bind服务时,主要用到以下三个配置文件:

-

主配置文件(/etc/named.conf):用来定义bind服务程序的运行。

-

区域配置文件(/etc/named.rfc1912.zones):用来保存域名和IP地址对应关系的所在位置。类似于图书的目录,对应着每个域和相应IP地址所在的具体位置,当需要查看或修改时,可根据这个位置找到相关文件。

-

数据配置文件目录(/var/named):该目录用来保存域名和IP地址真实对应关系的数据配置文件。

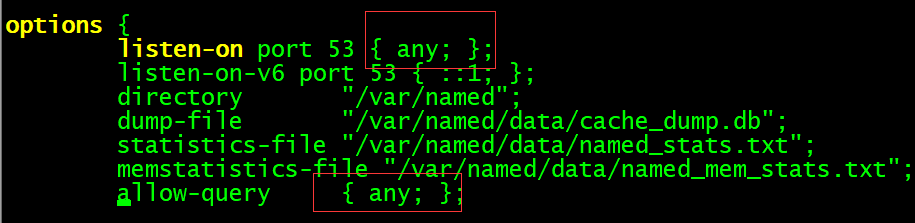

第一步:修改主配置文件/etc/named.conf。将监听地址和运行查询的地址都改为 any,分别表示服务器上的所有IP地址均可提供DNS域名解析服务,以及允许所有人对本服务器发送DNS查询请求。

第二步:修改区域配置文件(/etc/named.rfc1912.zones)。用来保存域名和IP地址对应关系的所在位置。在这个文件中,定义了域名与IP地址解析规则保存的文件位置以及服务类型等内容,而没有包含具体的域名、IP地址对应关系等信息。服务类型有三种,分别为hint(根区域)、master(主区域)、slave(辅助区域),其中常用的master和slave指的就是主服务器和从服务器。

1 |

zone "example.com" IN { |

DNS默认端口是53的TCP和UPD,UDP是供用户查询的,主从复制用TCP和UDP的53端口都用。

BIND的ACL:bind有四个内置的acl:

none: 没有一个主机

any: 任意主机

localhost: 本机

localnet: 本机的IP同掩码运算后得到的网络地址段

注意:只能先定义,后使用;因此一般定义在配置文件中, 处于options的前面,当然也可自定义如下

acl lan{

192.168.25.0/24

} ;

访问控制:

访问控制的指令: allow-query {}: 允许查询的主机;白名单

allow-transfer {}:允许区域传送的主机;(白名单,一般用于主从)

allow-recursion {}: 允许递归的主机,建议全局使用

allow-update {}: 允许更新区域数据库中的内容

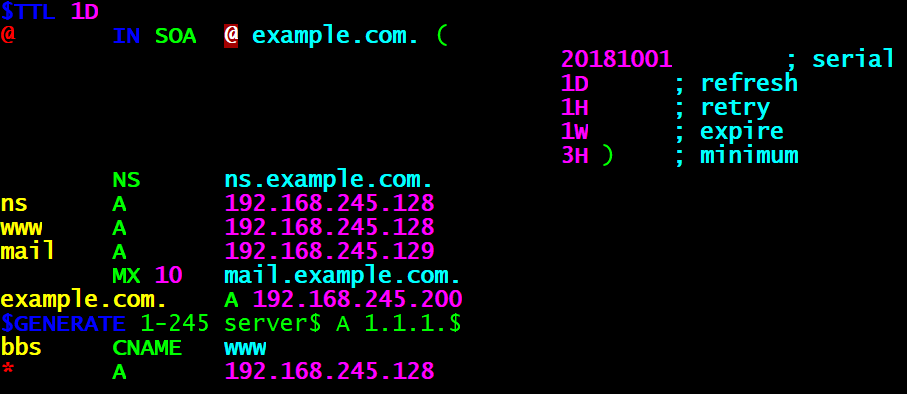

第三步:编辑数据配置文件。**从/var/named目录中复制一份正向解析的模板文件(named.localhost),然后把域名和IP地址的对应数据填写数据配置文件中并保存。在复制时记得加上-a参数,这可以保留原始文件的所有者、所属组、权限属性等信息,以便让bind服务程序顺利读取文件内容:

1 |

[root@localhost named]# cp -a named.localhost example.com |

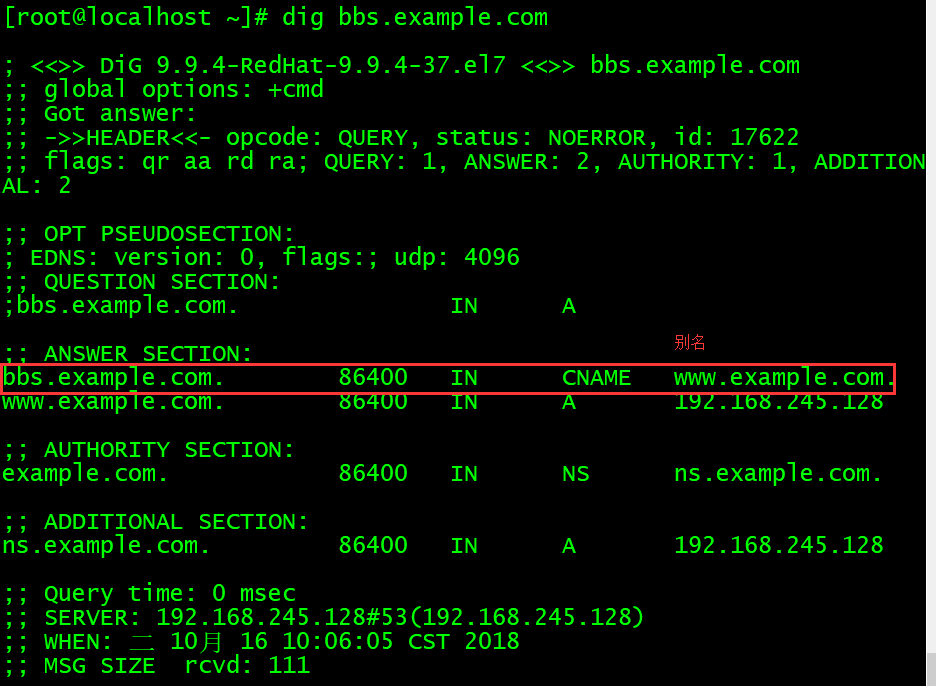

第四步:检查配置,重启服务和测试。

检查和重启服务:

1 |

[root@localhost ~]# named-checkconf #检查主配置文件语法 |

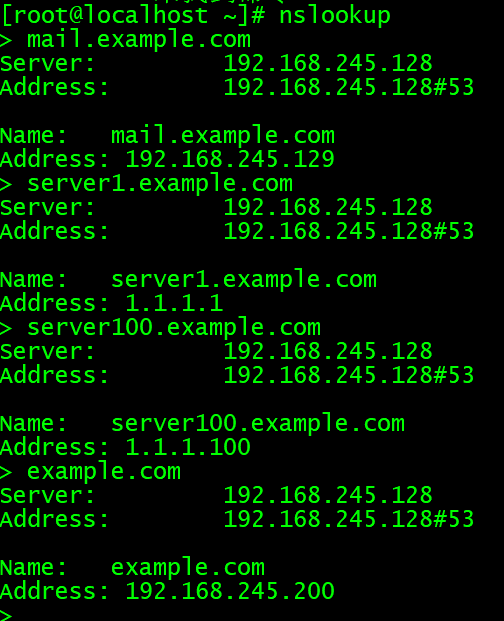

测试:

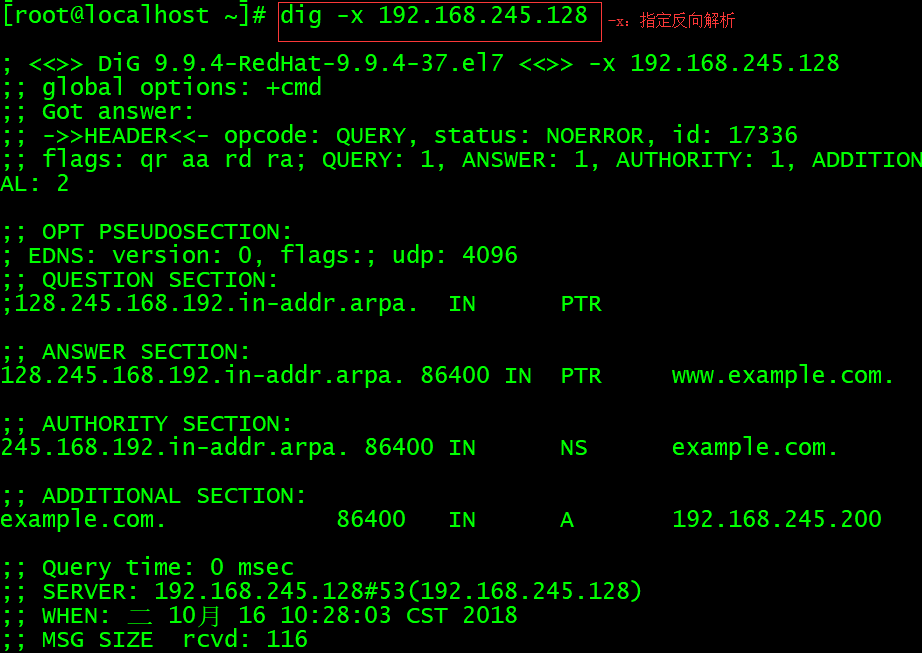

配置DNS反向解析:

在DNS域名解析服务中,反向解析的作用是将用户提交的IP地址解析为对应的域名信息,它一般用于对某个IP地址上绑定的所有域名进行整体屏蔽,屏蔽由某些域名发送的垃圾邮件。它也可以针对某个IP地址进行反向解析,大致判断出有多少个网站运行在上面。当购买虚拟主机时,可以使用这一功能验证虚拟主机提供商是否有严重的超售问题。

第一步:配置区域文件。

反向解析是把IP地址解析成域名格式,因此在定义zone(区域)时应该要把IP地址反写,比如原来是192.168.10.0,反写后应该就是10.168.192,而且只需写出IP地址的网络位即可。

1 |

[root@localhost ~]# vim /etc/named.rfc1912.zones |

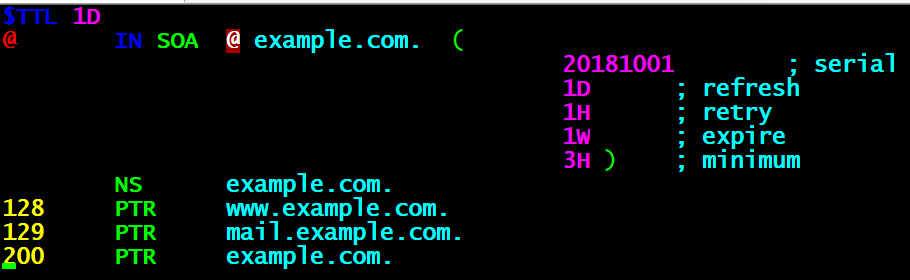

第二步:编辑数据配置文件。

反向解析是把IP地址解析成域名格式,因此在定义zone(区域)时应该要把IP地址反写,比如原来是192.168.10.0,反写后应该就是10.168.192,而且只需写出IP地址的网络位即可。

1 |

[root@localhost ~]# cp -a /var/named/named.loopback /var/named/245.168.192.arpa |

第三步:检查配置文件,重启服务,测试。

1 |

[root@localhost ~]# named-checkconf |