密钥层次结构

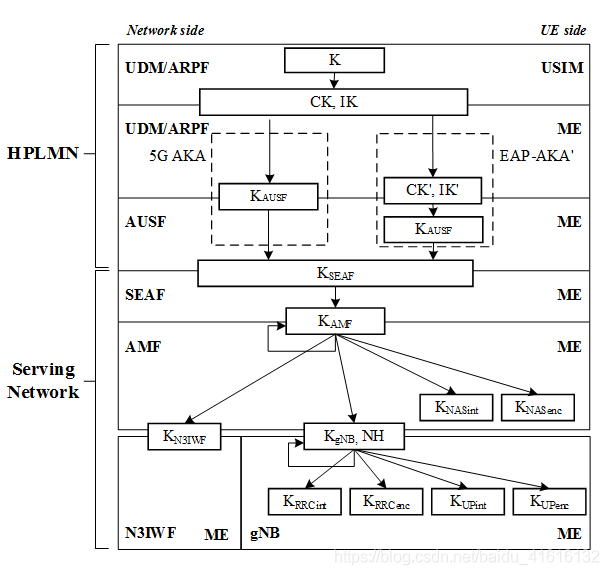

5GS中密钥层次生成的密钥:

与认证相关的密钥包括以下密钥:K,CK / IK。

密钥层次结构包括以下密钥:K AUSF ,K SEAF ,K AMF ,K nasint ,K nasenc ,K n3iwf ,K gNB ),Krrcint ,Krrcenc ,Kupint 和Kupenc 。

归属网络中AUSF的关密钥:

- K AUSF 是一个关密钥派生的

- 通过ME和AUSF来自CK’,IK’在EAP-AKA’的情况下,CK’和IK’被AUSF接收为来自ARPF的变换AV的一部分; 要么,

- 通过来自CK的ME和ARPF,在5G AKA的情况下IK,K AUSF 被AUSF作为来自ARPF的5G HE AV的一部分接收。

- K SEAF 是由ME和AUSF从K AUSF 导出的锚密钥。 K SEAF 由AUSF提供给服务网络中的SEAF。

AMF服务网络的关密钥:

- K AMF 是来自K SEAF 的ME和SEAF衍生的密钥。 当执行水平密钥导出时,通过ME和源AMF进一步导出

K AMF 。

NAS信令的密钥:

- K nasint 是来自K AMF 的ME和AMF导出的密钥,其仅用于通过特定完整性算法保护NAS信令。

- K nasenc 是来自K AMF 的ME和AMF导出的密钥,其仅用于通过特定加密算法保护NAS信令。

NG-RAN的关密钥:

- K gNB 是来自K AMF 的ME和AMF衍生的密钥。 当执行水平或垂直密钥导出时,由ME和源gNB进一步导出

K gNB 。 K gNB 用作ME和ng-eNB之间的K 基站 。

UP流量的关密钥:

- K upenc 是由ME和来自K的TF gNB 导出的密钥,其仅用于通过特定加密算法保护UP业务。

- K upint 是由ME和gNB从K gNB 导出的密钥,其仅用于通过特定的完整性算法来保护ME和gNB之间的UP业务。

RRC信令的密钥:

- K rrcint 是由ME和来自K的TF gNB 导出的密钥,其仅用于利用特定完整性算法来保护RRC信令。

- K rrcenc 是由ME和来自K gNB 的gNB导出的密钥,其仅用于利用特定加密算法保护RRC信令。

中级密钥:

- NH是由ME和AMF派生的密钥,用于提供A.10中描述的前向安全性。

- K NG-RAN *是在执行如条款6.9中规定的水平或垂直密钥导出时由ME和NG-RAN(即,gNB或ng-eNB)导出的密钥。

- K’ AMF 是当UE在AMF间移动期间从AMF移动到另一个AMF时可以通过ME和AMF导出的密钥。

非3GPP 接入的关密钥:

- K n3iwf 是由ME和AMF从K AMF 导出的用于非3GPP 接入的密钥。 在N3IWF之间不转发K n3iwf 。

密钥推导和分配方案

网络实体中的密钥

ARPF中的密钥ARPF应存储长期密钥K.密钥K应为128位或256位长。

在认证和密钥协商过程期间,ARPF将在使用EAP-AKA’的情况下从K导出CK’和IK’,并且在使用5G AKA的情况下从K导出K AUSF 。 ARPF应将派生密钥转发给AUSF。

ARPF保持归属网络私钥,SIDF使用该私钥来解除SUCI并重构SUPI。 该密钥材料的生成和存储超出了本文档的范围。

AUSF中的钥匙在使用EAP-AKA’作为认证方法的情况下,AUSF将从CK’和IK’的EAP-AKA’导出密钥K AUSF 。 K AUSF 可以在两个后续认证和密钥协商过程之间存储在AUSF中。

AUSF将在认证和密钥协商过程期间从ARPF接收的认证密钥材料生成锚密钥,也称为K SEAF 。

SEAF的钥匙在每个服务网络中成功的主认证过程之后,SEAF从AUSF接收锚密钥K SEAF 。

SEAF绝不会将K SEAF 转移到SEAF以外的实体。 一旦K AMF 被导出,K SEAF 将被删除。

SEAF将在认证和密钥协商流程之后立即从K SEAF 生成K AMF 并将其交给AMF。

注 1: 这意味着为每次认证和密钥协商过程生成新的K AMF 以及新的K SEAF 。

注 2: SEAF与AMF位于同一地点。

AMF中的钥匙

AMF从SEAF或另一个AMF接收K AMF 。

AMF应根据策略从K AMF 导出密钥K’ AMF ,以便在AMF间移动性中转移到另一个AMF。 接收AMF应使用K’ AMF 作为其密钥K AMF 。

AMF将生成专用于保护NAS层的密钥K nasint 和K nasenc 。

AMF应从K AMF 生成接入网络特定密钥,尤其是:

- AMF应生成K gNB 并将其传输到gNB。

- AMF应生成NH并将其与相应的NCC值一起传送到gNB。

AMF还可以将NH密钥与相应的NCC值一起传送到另一个AMF; - 当从SEAF接收K AMF 时,或当从另一个AMF接收到K’ AMF 时,AMF将产生K n3iwf 并将其传送到N3IWF。

NG-RAN中的密钥

NG-RAN(即,gNB或ng-eNB)从AMF接收K gNB 和NH。 ng-eNB使用K gNB 作为K 基站 。

NG-RAN(即,gNB或ng-eNB)将从K gNB 和/或NH生成所有其他接入层(AS)密钥。

N3IWF中的钥匙

N3IWF从AMF接收K n3iwf 。

在不受信任的非3GPP 接入的流程中,N3IWF应使用K n3iwf 作为UE和N3IWF之间IKEv2的密钥MSK。

下图示表明不同密钥之间的依赖关系,以及它们是如何从网络节点的角度派生的:

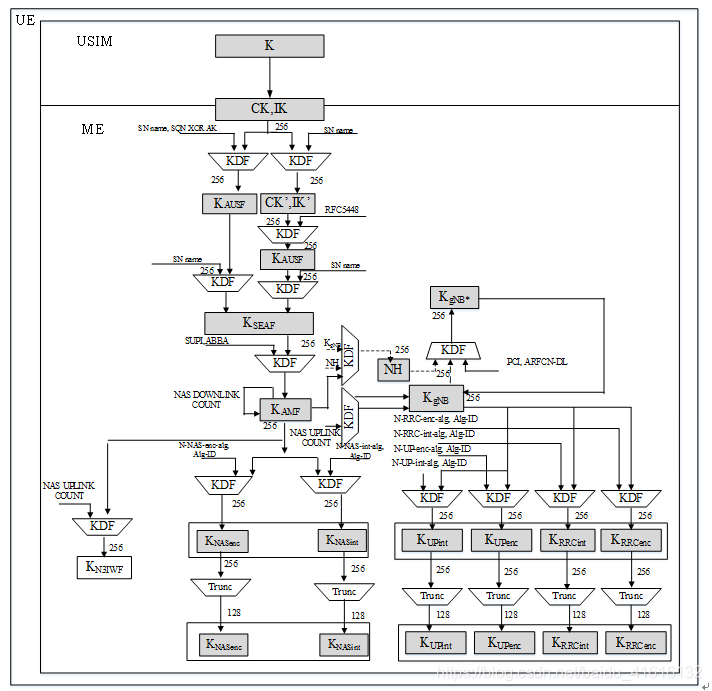

UE中的密钥

对于网络实体中的每个密钥,UE中都有相应的密钥。

下图显示了在UE中执行的相应关系和派生:

USIM中的密钥

USIM应存储存储在ARPF中的相同长期密钥K.

在认证和密钥协商过程中,USIM将从K生成密钥材料,并将其转发给ME。

如果由归属运营商提供,USIM将存储用于隐藏SUPI的归属网络公钥。

ME钥匙

ME将从从USIM接收的CK,IK生成K AUSF 。

当使用5G AKA时,RES的RES *的生成应由ME执行。

在UE处存储K AUSF 是可选的。 如果USIM支持5G参数存储,则K AUSF 应存储在USIM中。 否则,K AUSF 应存储在ME的非易失性存储器中。

ME应从K AUSF 执行K SEAF 的生成。 如果USIM支持5G参数存储,KSEAF应存储在USIM中。 否则,KSEAF应存储在ME的非易失性存储器中。

ME应执行K AMF 的生成。 如果USIM支持5G参数存储,则K AMF 应存储在USIM中。 否则,KAMF应存储在ME的非易失性存储器中。

ME应执行从K AMF 派生的所有其他后续密钥的生成。

如果出现以下情况,则应从ME中删除存储在ME中的任何5G安全上下文K AUSF 和K SEAF :

a) 当ME处于通电状态时,USIM从ME中移除;

b) ME上电,ME发现USIM与用于创建5G安全上下文的USIM不同;

c) ME上电,ME发现ME没有USIM。

处理与用户相关的密钥

关密钥设定

密钥设置在成功验证过程结束时发生。 当存在活动的NAS连接时,网络运营商希望的频率可以由网络发起认证和密钥设置。 一旦AMF知道移动用户的身份(即5G-GUTI或SUPI),就可以进行密钥设置。 5G AKA或EAP AKA’的成功运行导致新的K AMF 存储在UE和AMF中,具有新的部分非当前安全上下文。

NAS密钥(即K nasint 和K nasenc )和AS密钥(即K gNB ,K rrcenc ,K rrcint ,K upenc ,K upint )源自K AMF 使用附件A中规定的KDF。从新K AMF 派生的NAS密钥通过NAS安全模式命令流程在AMF和UE中使用。 AS密钥与AS安全模式命令过程一起使用或随时更改密钥。

对于非3GPP 接入,密钥K n3iwf 源自K AMF 。 K n3iwf 存储在子条款7.2.1中规定的UE和N3IWF中。 该密钥K n3iwf和IPsec SA加密密钥用于在UE和N3IWF之间建立IPsec安全关联(SA)。

注 : 对于映射的安全性上下文,K AMF 在与EPS交互期间从EPS密钥导出。

关密钥识别

密钥K AMF 应由密钥集标识符ngKSI标识。 ngKSI可以是本机类型或映射类型。 如果可用,ngKSI应与K AMF 和临时标识符5G-GUTI一起存储在UE和AMF中。

注 1: 5G-GUTI指向存储K AMF 的AMF。

本机ngKSI与在主要认证期间导出的K SEAF 和K AMF 相关联。 它由SEAF分配并与认证请求消息一起发送到UE,在那里它与K一起存储 AMF 。 ngKSI的目的是使UE和AMF能够在不调用认证过程的情况下识别本机安全上下文。 这用于允许在后续连接设置期间重用本机安全上下文。

映射的ngKSI与在互通期间从EPS密钥导出的K AMF 相关联, 当从EPS移动到5GS时导出映射的K AMF 时,它分别在UE和AMF中生成。 映射的ngKSI与映射的K AMF 一起存储。

映射的ngKSI的目的是使UE和AMF能够在交互过程中指示映射的K AMF 的使用。

ngKSI的格式应允许此类参数的接收者区分参数是本机类型还是映射类型。 格式应包含类型字段和值字段。

type字段表示密钥集的类型。 值字段由三个位组成,其中七个值(不包括值“111”)用于标识密钥集。保留值“111”以供UE使用以指示有效K AMF 不可用。 ngKSI的格式在[35]中描述密钥层次中的K nasenc 和K nasint ,它们是从K AMF 派生的,可以由ngKSI与来自集合{算法识别器,算法标识符}的那些参数一起唯一地识别,用于从K AMF 导出这些密钥。

K n3iwf 可以由ngKSI唯一确定,上行链路NAS COUNT用于根据条款A.9导出它。

初始K gNB 可以由ngKSI唯一确定,并且上行链路NAS COUNT用于根据条款A.9导出它。

中间密钥NH可以由ngKSI唯一确定,以及从当前5G NAS安全上下文派生的初始K gNB ,用于正在进行的CM-CONNECTED状态和计数如何计数根据A.10条款,已从该初始K gNB 中进行了许多NH衍生物。 下一跳链接计数NCC表示该计数器的3个最低有效位。

中间密钥K NG-RAN *,以及第6.9.2.1.1节中定义的非初始K gNB 可以由ngKSI与来自集合{K gNB 或NH的序列中的那些参数唯一地识别。 PCI和ARFCN-DL},用于从K gNB 或NH导出这些密钥。

密钥层次中的K rrcint ,K rrcenc ,K upint 和K upenc 可以由ngKSI与来自集合{algorithmdistinguisher,algorithm identifier}的那些参数一起唯一标识。 ,用于从K gNB 导出这些密钥。

注 2: 除了5G安全上下文之外,UE还可以缓存EPS安全上下文。 这些EPS安全上下文由eKSI识别,如TS 33.401 [10]中所定义。

关密钥生命周期

当运行成功的主要认证时,应创建K AUSF 和K SEAF 。

在下列情况下应创建K AMF :

- 主要身份验证

- NAS密钥重新密钥

- NAS密钥刷新

- 与EPS的互通流程

如果UE没有有效的K AMF ,则UE将向网络发送值为“111”的ngKSI,该网络可以启动(重新)认证过程以获得基于a的新K AMF ,成功的主要认证。

K nasint 和K nasenc 是在运行成功的NAS SMC流程时基于K AMF 导出的。

K n3iwf 衍生自K AMF 并且只要UE通过非3gpp 接入连接至5GC或直至UE重新验证,则其仍然有效。

在下列情况下,K gNB 和NH基于K AMF 或K gNB 或NH衍生:

- 如第6.9.2.3.1节所述的inter-gNB-CU切换

- 状态转换,如第6.8节所述

- 如第6.9.4.4节所述的AS密钥重新密钥

- AS密钥刷新,如第6.9.4.5节所述

在得到新的K gNB 后,K rrcint ,K rrcenc ,K upint 和K upenc 基于K gNB 衍生。

安全上下文的分布

在一个5G服务网络域内分配用户标识和安全数据

在同一服务网络域的5G核心网络实体之间允许传输以下用户标识和安全数据:

- SUPI明确

- 5G安全上下文,如第6.9节所述

不得在SEAF之间传输5G认证向量。

一旦用户标识和安全数据已从旧网络实体发送到新网络实体,旧网络实体将删除该数据。

在5G服务网络域之间分配用户标识和安全数据

在不同服务网络域的5G核心网络实体之间允许传输以下用户标识和安全数据:

- SUPI明确

- 5G安全上下文,如第6.9节所述,如果发送5G服务网络域的安全策略允许这样做。

5G认证向量或非当前5G安全上下文不应传输到不同的5G服务网络域。

在5G和EPS服务网络域之间分配用户标识和安全数据

注 1: 预计在EPS之前5G网络和世代网络之间不能直接互通。 因此,这里仅解决5G和EPS服务网络域之间的交互。

如果具有IMSI的形式,则允许在5G和EPS核心网络实体之间以明文方式传输SUPI。

不允许将任何未修改的5G安全上下文传输到EPS核心网络实体。 。

不允许将5G认证向量传输到EPS核心网络实体。 不允许将任何未使用的EPS认证向量传输到5G核心网络实体。 如果SEAF收到任何未使用的认证向量(例如,在来自传统MME的移动性场景中),则应丢弃它们而不

进行任何处理。

注 2: 上述规则与3GPP TS 33.401第6.1.6条中的相应规则不同:后者允许在特定条件下将UMTS认证向量从SGSN转发到MME并返回到相同的SGSN。 但是这个功能违背了EPS和5G域的严格安全分离,由于其性能优势值得怀疑,因此未被复制到5G中。

注 3: 根据第8条,允许EPS和5G服务网络之间的安全上下文映射。

在相同或不同的服务网络中进行多次注册

有两种情况,UE可以在不同PLMN的服务网络中或在同一PLMN的服务网络中多次注册。 第一种情况是UE通过某种类型的接入(例如3GPP)在一个PLMN服务网络中注册,并且通过另一种类型的接入(例如,非3GPP)注册到另一个PLMN服务网络。 第二种情况是UE通过3GPP和非3GPP接入在同一PLMN服务网络中的相同AMF中注册。 在这两种情况下,UE将与网络建立两个NAS连接。

注 : UE在相同或不同的服务网络中使用相同的用户凭证进行多次注册。

不同PLMN中的多个注册

UE应独立维护和使用两个不同的5G安全上下文,每个PLMN的服务网络一个. . 每个安全上下文应通过与Home PLMN的成功主要认证过程单独建立。

如果USIM支持5G参数存储,ME将在USIM上存储两个不同的5G安全上下文。 如果USIM不支持5G参数存储,则ME应将两个不同的5G安全上下文存储在ME非易失性存储器中。 两个不同的5G安全上下文都是当前的5G安全上下文。

在同一PLMN中进行多次注册

当UE通过3GPP和非3GPP接入在同一PLMN服务网络中的相同AMF中注册时,UE将与网络建立两个NAS连接。 在接收到注册请求消息时,AMF应该检查UE是否被网络认证。 AMF可以决定在通过5G-GUTI为该UE存在可用的5G安全性上下文的情况下跳过新的认证运行,例如当UE成功注册到3GPP接入时,如果UE通过非注册到相同的AMF。在3GPP访问中,如果AMF具有可用的安全上下文,则AMF可以决定不运行新的认证。

在这种情况下,UE应直接使用可用的公共5G NAS安全上下文并使用它来保护非3GPP接入上的注册。 AMF和UE应在首次注册任何访问时建立由单组NAS密钥和算法组成的公共NAS安全上下文。 AMF和UE还应包括特定于公共NAS安全上下文中的每个NAS连接的参数。

NAS安全机制

多个NAS连接的安全性

具有不同PLMN的多个活动NAS连接

TS 23.501 [2]有一种情况,即UE通过3GPP 接入注册到VPLMN的服务网络,同时通过非3GPP 接入注册到另一个VPLMN或HPLMN的服务网络。 当UE通过某种类型的接入(例如3GPP)在一个PLMN的服务网络中注册并且通过另一种类型的接入(例如,非3GPP)注册到另一个PLMN的服务网络时,则UE具有两个不同的活动NAS连接。 AMF在不同的PLMN中。 如第6.3.2.1节所述,UE应独立维护和使用两个不同的5G安全上下文,每个PLMN服务网络一个。 每个安全上下文应通过与Home PLMN的成功主要认证过程单独建立。 为单一注册模式定义的所有NAS和AS安全机制都可以使用相应的5G安全上下文在每个接入上独立应用。

注 : UE属于单个HPLMN。

同一PLMN服务网络中的多个活动NAS连接

当UE通过两种类型的接入(例如3GPP和非3GPP)在服务网络中注册时,则UE具有两个具有相同AMF的活动NAS连接。 在注册过程中,在第一个接入类型上创建了一个通用的5G NAS安全上下文。

为了实现加密分离和重放保护,公共NAS安全上下文应具有特定于每个NAS连接的参数。 连接特定参数包括用于上行链路和下行链路的一对NAS COUNT以及唯一NAS连接标识符。 对于3GPP 接入,唯一NAS连接标识符的值应设置为“0x01”,对于非3GPP 接入,设置为“0x02”。

在移动性和互通场景中,仅在报告移动性的NAS连接上激活新创建的部分NAS安全性上下文,对于多个连接逐个启用NAS上下文。

当UE在两种类型的访问中同时注册时,如果在其中一个访问(例如访问A)上进行NAS SMC运行后执行的身份验证过程,则只能通过该访问激活新的NAS安全上下文(访问A)。 UE和AMF应保留并继续使用旧NAS安全上下文而不是其他访问(例如访问B)。 为了通过其他访问(访问B)激活新的NAS安全上下文,AMF将触发在该访问上运行的NAS SMC。 在第二次NAS SMC运行期间(在访问B上),AMF应包括与新NAS安全上下文相关联的相同ngKSI。 在通过其他访问(访问B)成功进行第二NAS SMC过程之后,UE和AMF都将删除旧的NAS安全上下文。

NAS完整性机制

NAS信令消息的完整性保护应作为NAS协议的一部分提供。

NAS输入参数为完整性算法

KEY输入应等于K nasint 密钥。

承载输入应等于NAS连接标识符。

对于上行链路,DIRECTION位应设置为0,对于下行链路,DIRECTION位应设置为1。

COUNT输入应构造如下:

COUNT:= 0x00 || NAS COUNT

其中NAS COUNT是24位NAS UL COUNT或24位NAS DL COUNT值,取决于方向,与由用于形成承载输入的值标识的当前NAS连接相关联。

NAS COUNT的构造如下:

NAS COUNT:= NAS OVERFLOW || NAS SQN

- NAS OVERFLOW是一个16位值,每当NAS SQN从最大值递增时,该值就会递增。

- NAS SQN是每个NAS消息中携带的8位序列号。

NAS完整性激活

NAS完整性应使用NAS SMC流程或在EPC的系统间切换后激活。

激活完整性保护时,应激活重播保护,除非选择了NULL完整性保护算法。 重播保护应确保接收方仅使用相同的NAS安全上下文接受每个传入的NAS COUNT值。

激活NAS完整性后,UE或AMF不接受没有完整性保护的NAS消息。 在激活NAS完整性之前,只有在无法应用完整性保护的情况下,UE或AMF才能接受没有完整性保护的NAS消息。

在UE或AMF中删除5G安全上下文之前,NAS完整性应保持激活状态。 不可能从非NULL完整性保护算法更改为NULL完整性保护。

NAS完整性故障处理

应在ME和AMF中对NAS完整性检查失败进行监督。 如果在NAS完整性保护开始后检测到完整性检查失败(即NAS-MAC出现故障或丢失),则除TS 26.501 [35]中规定的某些NAS消息外,应丢弃相关消息。 对于这些例外情况,当接收到NAS-MAC故障或缺失的NAS消息时,AMF应采取TS 24.501 [35]中规定的动作。

丢弃NAS消息可能发生在AMF侧或ME侧。

NAS加密机制

NAS信令消息的加密保护应作为NAS协议的一部分提供。

NAS输入参数为加密算法

NAS 128位加密算法的输入参数应与用于NAS完整性保护的输入参数相同,不同之处在于使用不同的密钥K nasenc 作为KEY,并且存在另外的输入参数,即由加密算法生成的密钥流的长度。

附录D规定了128位加密算法的使用和操作方式。

注 : 当应用NULL加密算法NEA0时,也认为消息被加密。

NAS加密激活

应使用NAS SMC流程或在EPC的系统间切换后激活NAS加密。

一旦NAS加密被激活,UE或AMF将不接受没有加密保护的NAS消息。 在激活NAS加密之前,在无法应用加密保护的某些情况下,只有UE或AMF才能接受没有加密保护的NAS消息。

NAS加密应保持激活状态,直到在UE或AMF中删除5G安全上下文。

处理NAS COUNTs

在第一个接入类型的注册时创建的NAS安全上下文包含NAS完整性和加密密钥,所选NAS算法对所有NAS连接都是通用的。 此外,每个NAS连接应具有唯一的NAS连接标识符,一对独特的NAS COUNT,一个用于上行链路的NAS COUNT和一个用于下行链路的NAS COUNT。 在NAS安全上下文中,NAS连接标识符应该是特定于连接的参数的区分器。

必须将特定K AMF 的NAS COUNT重置为起始值(即,当生成新的K AMF 时,NAS COUNT仅具有其起始值)。

这防止了在UE在两个AMF之间来回移动并且重新导出相同NAS密钥的情况下使用具有相同NAS密钥的相同NAS COUNT的安全性问题,例如密钥流重用。

在AMF中,在相同的5G NAS安全上下文中,所有不同的NAS COUNT对都应该在以下情况下设置为起始值:

- 对于在同一AMF和UE之间建立的NAS连接之一上成功进行主要身份验证所创建的部分本机5GC NAS安全上下文;

- 对于在空闲和连接模式移动期间UE从MME移动到AMF时生成的映射5G安全上下文,或者,

- 对于在移动性注册更新或切换期间在目标AMF中使用的新K AMF 。

NAS COUNT的起始值应为零(0)。

保护初始NAS消息

初始NAS消息是在UE从空闲状态转换之后发送的第一个NAS消息。 UE将发送一组有限的IE(称为明文IE),包括在没有NAS安全上下文时建立安全性和/或在初始消息中启用AMF选择所需的IE。 在这种情况下,UE应在NAS安全模式完成消息中包括附加IE,以提供这些IE的加密保护。 当UE具有安全上下文时,UE将发送完整的初始消息完整性,并使用未加密的明文IE保护。 明文IE包括允许AMF验证消息,建立安全性和/或启用AMF选择所需的那些。 UE将发送所有其他加密的IE。 如果UE中没有安全上下文或者AMF的完整性保护检查失败,则AMF使用散列值来保护未加密的IE的完整性。

保护初始NAS消息的过程如图所示:

步骤1:UE应将初始消息发送给AMF。 如果UE没有NAS安全上下文,则初始NAS消息应仅包含明文IE,即用户标识符(例如SUCI或GUTI),UE安全能力,S-NSSAI,ngKSI,最后访问的TAI,指示UE是在空闲移动性为4G的情况下,从包含TAU请求的EPC和IE移动。

如果UE具有NAS安全上下文,则初始消息应包含完整消息,其中上面给出的信息将以明文形式发送,但消息的其余部分将被加密。 使用NAS安全上下文时,初始消息也应受到完整性保护。 在初始消息受到保护的情况下,AMF具有相同的安全上下文并成功检查完整性,然后可以省略步骤2到4。

步骤2:如果AMF没有安全上下文或完整性检查失败,则AMF应启动与UE的认证过程。

步骤3:成功验证UE后,AMF应发送NAS安全模式命令消息。 如果发送的Initial消息没有完整性保护或者未通过完整性保护(由于MAC故障或AMF无法找到使用的安全上下文),AMF应包括NAS安全模式完成消息。

如果AMF没有从步骤1获得额外的IE,或者由于它们未被包括或者因为AMF不能解密IE,则AMF将在NAS安全模式命令消息中包括初始NAS消息的散列。

步骤4:UE将响应NAS安全模式命令消息向网络发送NAS安全模式完成消息。 NAS安全模式完成消息应加密并保护完整性。 此外,如果检查散列失败,则NAS安全模式完成消息应包括完整的初始NAS消息; 在这种情况下,AMF应将此视为要响应的初始NAS消息。 否则,如果检查哈希成功,则NAS安全模式完成消息应包含NAS安全模式命令消息中的附加IE。 在这种情况下,AMF使用来自步骤1的明文IE和来自该步骤的附加IE作为响应的初始NAS消息。

步骤5:AMF应将其响应发送到初始NAS消息。 此消息应加密并保护完整性。

SMS over NAS的安全方面

基于NAS的SMS的特定服务在TS 23.501 [2]中定义,并且基于NAS的SMS的过程在TS 23.502 [8]中规定。有关基于NAS的SMS的注册和注销流程,详细信息在TS 23.502 [8]的子条款4.13.3.1和4.13.3.2中规定。

NAS消息可以受NAS安全机制的保护。

对于UE在发送/接收SMS之前已经使用AMF激活NAS安全性时通过3GPP /非3GPP的MO / MT SMS,应通过UE / AMF使用NAS安全上下文对NAS传输消息进行加密和完整性保护。

RRC安全机制

RRC完整性机制

RRC完整性保护应由UE和gNB之间的PDCP层提供,PDCP下面的层不应受到完整性保护。 激活完整性保护时,应激活重放保护(选定的完整性保护算法为NIA0时除外);重放保护应确保接收方仅使用相同的AS安全上下文接受每个特定的传入PDCP COUNT值。

128位NIA算法的输入参数是作为MESSAGE的RRC消息,作为KEY的128位完整性密钥K rrcint ,5位承载标识承载,其值由TS指定。 38.323 [23],1比特传输方向DIRECTION和承载特定方向相关的32比特输入COUNT对应于32比特PDCP COUNT。

应在ME和gNB中执行RRC完整性检查。 如果在完整性保护开始后检测到失败的完整性检查(即,错误或丢失MAC-I),则应丢弃相关消息。 这可能发生在gNB侧或ME侧。 UE可以触发TS 38.331 [22]中规定的恢复过程。

注 :失败的完整性检查并不总是暗示有关消息被静默丢弃。

RRC加密机制

RRC加密保护由UE和gNB之间的PDCP层提供。

128位NEA算法的输入参数是128位密码密钥K rrcenc 作为KEY,5位承载标识承载对应于无线承载标识,1位方向传输DIRECTION,密钥流的长度需要LENGTH和承载特定方向相关的32位输入COUNT,它对应于32位PDCP COUNT。

UP安全机制

UP安全策略

在TS 23.502 [8]中规定的PDU会话建立过程期间,SMF应为PDU会话提供UP安全策略。

UP安全策略应指示是否应对属于该PDU会话的所有DRB激活UP加密和/或UP完整性保护。 UP安全策略应用于激活属于PDU会话的所有DRB的UP加密和/或UP完整性。

gNB应根据接收到的UP安全策略,使用第6.6.2节中定义的RRC信令,为每个DRB激活UP加密和/或UP完整性保护。 如果用户平面安全策略指示“必需”或“不需要”,则gNB不应否决SMF提供的UP安全策略。 如果当接收到的UP安全策略是“必需”时gNB不能激活UP加密和/或UP完整性保护,则gNB将拒绝为PDU会话建立UP资源并向SMF指示拒绝原因。

注 1: 本地SMF可以根据其本地策略,漫游协议和/或监管要求,覆盖从归属SMF接收的UP安全策略中的加密选项。

在从源gNB到目标gNB的Xn切换中,源gNB将在HANDOVER REQUEST消息中包括UE的UP安全策略。 如果UP安全策略是“必需的”,则目标gNB将拒绝其不能遵守相应的接收到的UP安全策略的所有PDU会话,并向SMF指示拒绝原因。 对于接受的PDU会话,目标gNB将根据接收到的UE的UP安全策略激活每个DRB的UP加密和/或UP完整性保护,并且应该由源gNBHANDOVER COMMAND中向UE指示。

如果UE在HANDOVER COMMAND中接收到在目标gNB处启用UP会话的完整性保护和/或UP加密的指示,则UE将生成或更新UP加密密钥和/或UP完整性保护密钥,并且应激活针对相应PDU会话的UP加密和/或UP完整性保护。

注 2: 如果安全策略是“首选”,则可以在切换之后改变UP完整性的激活或去激活。

此外,在Path-Switch消息中,目标gNB必须将从源gNB接收的UE的UP安全策略和相应的PDU会话ID发送到SMF。 SMF应验证从目标gNB接收的UE的UP安全策略是否与SMF本地存储的UE的UP安全策略相同。 如果存在不匹配,则SMF应将其本地存储的相应PDU会话的UE的UP安全策略发送到目标gNB。 如果由SMF包括,则该UP安全策略信息在Path-Switch Acknowledge消息中被传递到目标gNB。 此外,SMF可以记录事件并可能采取其他措施,例如发出警报。

如果目标gNB在Path-Switch Acknowledge消息中从SMF接收到UE的UP安全策略,则目标gNB将使用接收

到的UE的UP安全策略更新UE的UP安全策略。 如果UE的当前UP加密和/或UP完整性保护激活与接收的UE的UP安全策略不同,则目标gNB将发起小区内切换过程,其包括RRC连接重新配置过程以重新配置DRB以激活或去激活DRB。根据SMF收到的政策提升完整性/加密。

在目标gNB接收UE安全能力和UP安全策略的情况下,gNB发起包含所选算法和NCC到UE的小区内切换过程。 应在UE和目标gNB处导出并使用新的UP密钥。

在N2切换时,SMF将通过目标AMF将UE的UP安全策略发送到目标gNB。 目标gNB将拒绝所有不符合相应接收的UP安全策略的PDU会话,并通过目标AMF向SMF指示拒绝原因。 对于所有其他PDU会话,目标gNB将根据接收的UE的UP安全策略激活每个DRB的UP加密和/或UP完整性保护。

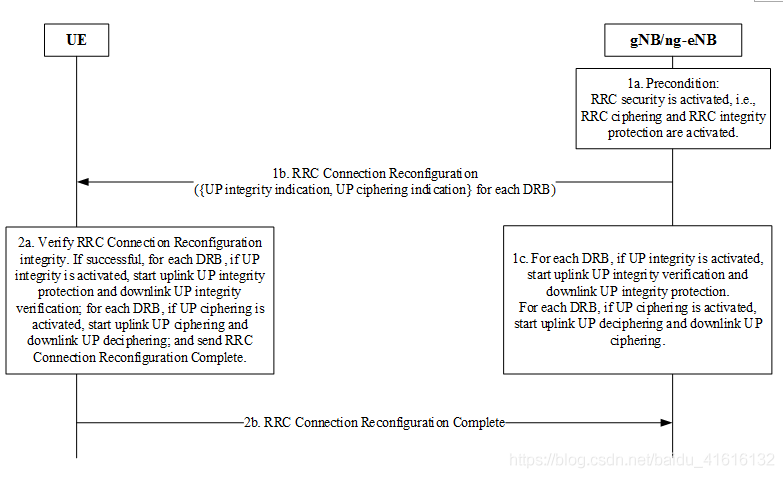

UP安全激活机制

AS UP完整性保护和加密激活应作为DRB添加过程的一部分,使用本节所述的RRC连接重新配置过程,如下图

SMF将UP安全策略发送给gNB

1a. 只有在作为第6.7.4节中定义的AS安全模式命令过程的一部分激活RRC安全性之后,才应执行用于添加DRB的该RRC连接重新配置过程。

1b. gNB将向UE发送RRC连接重新配置消息以用于UP安全激活,其包含用于根据安全策略激活UP完整性保护和用于每个DRB的加密的指示。

1c. 如果如RRC连接重新配置消息中所指示的那样为DRB激活UP完整性保护,并且如果gNB不具有K upint ,则gNB将生成K upint 并且对于这样的DRB的UP完整性保护应该在gNB处开始。 类似地,如果如RRC连接重新配置消息中所指示的那样为DRB激活UP加密,并且如果gNB不具有K upenc ,则gNB将生成K upenc 并且对于这样的DRB的UP加密应该在gNB处开始。

2a. UE应验证RRC连接重新配置消息。 如果成功:

2a.1 如果在RRC连接重新配置消息中指示为DRB激活UP完整性保护,并且如果UE不具有K upint ,则UE将生成K upint 并且对于这样的DRB的UP完整性保护应从UE开始。

2a.2 类似地,如果在RRC连接重新配置消息中指示为DRB激活UP加密,并且如果UE不具有K upenc ,则UE将生成K upenc 并且对于这样的DRB的UP加密应从UE开始。

2b. 如果UE成功验证了RRC连接重新配置消息的完整性,则UE将向gNB发送RRC连接重新配置完成消息。

如果没有为DRB激活UP完整性保护,则gNB和UE不能完整地保护这种DRB的流量,并且不应将MAC-I置于PDCP分组中。

如果没有为DRB激活UP加密,则gNB和UE不应加密这些DRB的流量。

UP加密机制

在UE和5G-RAN之间的TS 38.323 [23]中规定的PDCP协议应负责用户平面数据加密保护。

128位NEA算法的输入参数是消息包,作为KEY的128位密码密钥K upenc ,5位承载标识承载,其值按TS 38.323的规定分配[在图23中,1比特传输方向DIRECTION,密钥流的长度需要LENGTH和承载特定,并且方向相关的32比特输入COUNT对应于32比特PDCP COUNT。

UP完整性机制

PDTC协议,如UE和5G-RAN之间的TS 38.323 [23]所规定,应负责用户平面数据完整性保护。

128位NIA算法的输入参数是消息包,128位完整性密钥K upenc 作为KEY,其5位承载标识承载值由TS指定。 38.323 [23],1比特传输方向DIRECTION,和承载特定的,与方向相关的32比特输入COUNT,它对应于32比特的PDCP COUNT。

如果gNB或UE收到PDCP PDU,在完整性保护开始后接收到故障或缺少MAC-I的完整性检查,则应丢弃PDU。

安全算法选择与密钥建立和安全模式命令过程

NAS算法选择的流程

初始NAS安全上下文建立

每个AMF都应通过网络管理配置允许使用的算法列表。 应该有一个NAS完整性算法列表,一个用于NAS加密算法, 这些清单应根据运营商决定的优先顺序排列。

为了建立NAS安全上下文,AMF应选择一种NAS加密算法和一种NAS完整性保护算法。 然后,AMF应启动NAS安全模式命令过程,并在到UE的消息中包括所选算法和UE安全功能(以检测攻击者对UE安全功能的修改)。 AMF应根据有序列表选择具有最高优先级的NAS算法。

AMF改变

如果在N2-切换或移动性注册更新时AMF的改变导致用于建立NAS安全性的算法的改变,则目标AMF应向NTC的UE指示所选择的算法。 -Handover(即使用NAS容器)和条款6.9.3进行移动性注册更新(即使用NAS SMC)。 AMF应根据有序列表选择具有最高优先级的NAS算法。

NAS安全模式命令过程

图示的NAS SMC应用于在UE和AMF之间建立NAS安全上下文。 此过程包括AMF和UE之间的往返消息。 AMF将NAS安全模式命令消息发送到UE,UE使用NAS安全模式完成消息进行回复。

注 1: NAS SMC过程被设计成使得它保护注册请求免受中间人攻击,其中攻击者在注册请求中修改包含UE提供的UE安全能力的IE; 它的工作原理如下:如果该方法成功完成,则UE连接到网络,知道没有发生降价攻击。 在尝试降低竞价的情况下,NAS SMC的验证将失败并且UE回复拒绝消息,这意味着UE将不连接到网络。

1a. AMF在发送NAS安全模式命令消息之前激活NAS完整性保护。

1b. AMF将NAS安全模式命令消息发送到UE。 NAS安全模式命令消息应包含:重放的UE安全功能,选定的NAS算法以及用于识别K AMF 的ngKSI。 NAS安全模式命令消息可以包含:K_AMF_change_flag(在TS 24.501 [35]中指定的附加5G安全参数IE中携带)以指示新K AMF 被计算HASH AMF ,在架构之间反向竞标(ABBA) )参数; 在移动性注册更新期间或在同一PLMN中的多次注册期间水平推导K AMF 的情况下,水平推导参数应包括在如第6.9.3节所述的NAS安全模式命令消息中; AMF应如附件H.2中所述计算HASH AMF 。 根据NAS安全模式命令消息中ngKSI指示的K AMF ,该消息应使用NAS完整性密钥进行完整性保护(但不加密); 在发送NAS安全模式命令消息之后,在该上下文的AMF上进行NAS上行链路解密。

注 2:无效:

如果网络支持使用MME和AMF之间的N26接口进行互通,则AMF还应包括在NAS安全模式命令中移动到EPS之后使用的所选EPS NAS算法(在TS 33.401 [10]的附录B中定义)。

UE应使用MME和AMF之间的N26接口存储在移动到EPS后使用的算法, AMF应将选定的EPS算法存储在UE安全上下文中。

该消息应具有完整性保护(但不加密),其中NAS完整性密钥源自NAS安全模式命令消息中的ngKSI指示的K AMF 。

1c:AMF在发送NAS安全模式命令消息后激活NAS上行链路解密。

2a: UE应验证NAS安全模式命令消息。

这包括检查UE AMF发送的安全功能与存储在UE中的安全功能相匹配,以确保攻击者不会修改这些安全功能,并使用指示的NAS完整性算法和基于ngKSI指示的K AMF 的NAS完整性密钥验证完整性保护。

如果NAS安全模式命令消息包括HASH AMF ,则UE将从其发送的整个初始NAS消息计算HASH UE 并将其与HASH AMF 进行比较。

UE可以在发送注册请求之后并且在它接收NAS安全模式命令消息之前计算HASH UE 。 或者,UE可以在成功验证包括HASH的NAS安全模式命令消息 AMF 之后计算HASH UE 。

如果NAS安全模式命令消息包括水平推导参数,则UE将如附件A.13中所述导出新的K AMF 并将NAS COUNT设置为零。

如果验证NAS安全模式命令消息的完整性是否成功,则UE应启动NAS完整性保护并使用ngKSI指示的安全上下文进行加密/解密。

2b:UE将NAS安全模式完成消息发送到AMF加密和完整性保护。 NAS安全模式完成消息应包括PEI,以防AMF在NAS安全模式命令消息中请求它。 HASH AMF 的处理在第6.4节中描述。 如果执行K AMF 的水平推导,AMF应将NAS COUNT设置为零。

如果在UE中验证NAS安全模式命令消息不成功,它将回复NAS安全模式拒绝消息(参见TS 24.501[35])。 NAS安全模式拒绝消息和所有后续NAS消息应使用先前的(如果有)5G NAS安全上下文(即,在NAS安全模式命令失败消息之前使用的5G NAS安全上下文)进行保护。 如果在NAS安全模式命令消息之前不存在5G NAS安全上下文,则NAS安全模式拒绝消息将保持不受保护。

注 2: 失败的哈希比较不会影响安全性建立,因为UE仍然检查了AMF在NAS安全模式命令消息中发送的UE安全功能。

AMF应使用NAS安全模式命令消息中指示的密钥和算法对NAS安全模式完成消息中的完整性保护进行解密和检查。 具有此安全性上下文的AMF下的NAS下行链路加密应在接收到NAS安全模式完成消息后开始。

1d:AMF激活NAS下行链路解密。

注 3: 如果上行链路NAS COUNT将通过发送NAS安全模式拒绝消息进行环绕,则UE将释放NAS连接,而不是发送NAS安全模式拒绝消息。

AS算法选择的流程

初始AS安全上下文建立

在UE初始AS安全上下文建立期间AS安全算法协商和考虑的详细信息,每个gNB应通过网络管理配置,允许使用的算法列表。 应该有一个完整性算法列表,一个用于加密算法。 这些清单应根据运营商决定的优先顺序排列; 当要在gNB中建立AS安全上下文时,AMF应将UE 5G安全功能发送给gNB,gNB应从其配置列表中选择具有最高优先级的加密算法,并且还存在于UE 5G安全功能中。

gNB应从其配置列表中选择具有最高优先级的完整性算法,并且还存在于UE 5G安全功能中,所选算法应指示给AS SMC中的UE, 所选择的加密算法用于加密(当被激活时)用户平面和RRC业务。 所选择的完整性算法用于用户平面和RRC流量的完整性保护(当被激活时)。

XN-切换

在从Xn上的源gNB切换到目标gNB时,源gNB将在切换请求消息中包括源小区中使用的UE的5G安全能力和加密和完整性算法。 目标gNB将根据优先化的本地配置的算法列表从所接收的UE的5G安全能力中选择具有最高优先级的算法(这适用于完整性和加密算法)。

如果目标gNB与源gNB相比选择不同的算法,则应在切换命令消息中向UE指示所选择的算法。 如果UE没有接收到任何完整性和加密算法的选择,则它继续使用与切换之前相同的算法(参见TS 38.331 [22]),在Path-Switch消息中,目标gNB必须将从源gNB接收的UE的5G安全能力发送到AMF。 AMF应验证从目标gNB接收的UE的5G安全能力与AMF本地存储的UE的5G安全能力相同。 如果存在不匹配,则AMF应在Path-Switch Acknowledge消息中将其本地存储的UE的5G安全能力发送到目标gNB。

此外,AMF可以记录事件并可以采取其他措施,例如发出警报。

如果目标gNB在Path-Switch Acknowledge消息中从AMF接收到UE的5G安全功能,则目标gNB将使用UE的这些5G安全功能更新UE的AS安全上下文。 目标gNB将根据本地配置的优先级算法列表从这些5G安全性能力中选择具有最高优先级的算法(这适用于完整性和加密算法)。 如果由目标gNB选择的算法与在源gNB处使用的算法不同,则目标gNB将发起小区内切换过程,其包括指示所选算法的RRC连接重新配置过程和到UE的NCC。

注 : 在切换请求消息中将源小区中使用的加密和完整性算法传送到目标gNB允许目标gNB在潜在的RRC连接重建过程中解密和验证SRB1上的RRC重建完成消息的完整性。 目标gNB还使用该信息来确定是否有必要在切换命令消息中包括新的安全算法选择。

N2切换

在通过N2从源gNB切换到目标gNB(可能包括AMF更改并因此将UE的5G安全功能从源AMF传输到目标AMF)时,目标AMF应将UE的5G安全功能发送到在NGAP HANDOVER REQUEST消息中定位gNB(参见TS33.413 [34]), 目标gNB将根据本地配置的优先级算法列表从UE的5G安全性能力中选择具有最高优先级的算法(这适用于完整性和加密算法), 如果目标gNB与源gNB相比选择不同的算法,则应在切换命令消息中向UE指示所选择的算法。 如果UE没有接收到任何完整性和加密算法的选择,则它继续使用与切换之前相同的算法(参见TS 38.331 [22])。

对于N2切换,源gNB应包括在源小区(加密和完整性算法)中使用的AS算法,以便将目标透明容器发送到目标gNB。 源小区中使用的AS算法被提供给目标gNB,使得它可以在潜在的RRC连接重建过程中对SRB1上的RRC连接重建完成消息进行解密和完整性验证。

内部gNB-CU切换

在gNB-CU内切换期间不需要改变AS安全算法。 如果UE在gNB-CU内切换期间没有收到新的AS安全算法的指示,则UE将继续使用与切换之前相同的算法(参见TS 38.331 [22])。

从RRC-INACTIVE到RRC-CONNECTED状态的转换

在从RRC-INACTIVE到RRC-CONNECTED的状态转换时,源gNB应包括UE 5G安全能力以及UE在消息中与源小区一起使用的加密和完整性算法。

目标gNB将检查它是否支持所接收的算法,如果目标gNB支持所接收的加密和完整性算法,则目标gNB将检查所接收的算法到其本地配置的算法列表(这适用于完整性和加密算法)。 如果目标gNB选择相同的安全算法,则目标gNB将使用所选择的算法来导出RRC完整性和RRC加密密钥以保护<RRC连接恢复>消息并发送到SRB1上的UE。

如果目标gNB不支持所接收的算法或者如果目标gNB更喜欢使用不同的算法,则目标gNB将在SRB0上发送<RRC连接建立>消息以便继续建立RRC连接,就好像UE在RRC中一样-IDLE(回退流程)到UE。 然后,UE执行基于NAS的RRC恢复,并通过AS SMC过程与目标gNB协商合适的算法。

RNA更新流程

如果源gNB在RNA更新过程中决定将UE上下文重定位到目标gNB,则源gNB应包括UE 5G安全功能以及UE与<Xn-AP Retrieve中的源小区一起使用的加密和完整性算法UE上下文响应>消息。

LSM中未经认证的UE的算法协商

处于有限服务模式(LSM)并且不能由AMF / SEAF认证(无论出于何种原因)的UE仍然可以通过发送紧急注册请求消息来建立紧急会话。 应该可以配置AMF是否允许LSM中未经认证的UE建立紧急会话的承载。 如果AMF允许LSM中未经认证的UE为紧急会话建立承载,则对于NAS协议,AMF应分别使用NIA0和NEA0作为完整性和加密算法。

如果AMF允许LSM中未经认证的UE在收到来自UE的紧急注册请求消息后建立紧急会话承载,则AMF应:

- 选择NIA0和NEA0,无论UE先前作为NAS算法公布的支持算法如何,并在激活5G NAS安全上下文时通过NAS安全模式命令流程将此信号通知给UE。

- 在以下消息中将UE 5G安全功能发送到5G RAN时,将UE 5G安全功能设置为仅包含EIA0,EEA0,NIA0和NEA0:

- NGAP UE初始上下文设置

- NGAP UE上下文修改请求

- ngap切换请求

注 : 由于AMF仅向5G RAN发送包含EIA0,EEA0,NIA0和NEA0的UE 5G安全功能,因此5G RAN只能为AS完整性保护选择空完整性保护,并为AS提供空加密算法保密。 也就是说,如果NIA0用于NAS完整性保护,则NIA0或EIA0将始终用于AS完整性保护。

如果在gNB处禁用NIA0以满足监管要求,并且gNB在上述消息之一中接收到UE 5G安全功能仅包含来自AMF的完整性保护算法的NIA0,则gNB将拒绝该会话。

AMF何时应选择NIA0进行NAS完整性保护的规则,以及当UE接受选择NIA0进行NAS完整性保护的NAS安全模式命令时,取决于UE和AMF是否可以确定不能建立5G NAS安全上下文, 如果AMF选择NIA0作为NAS完整性保护算法,则UE应接受选择NIA0或EIA0作为AS完整性保护算法, 通过AS安全模式命令过程或通过切换命令来选择AS完整性保护算法。 UE在任何其他情况下都不应接受选择零完整性算法作为AS完整性保护算法。

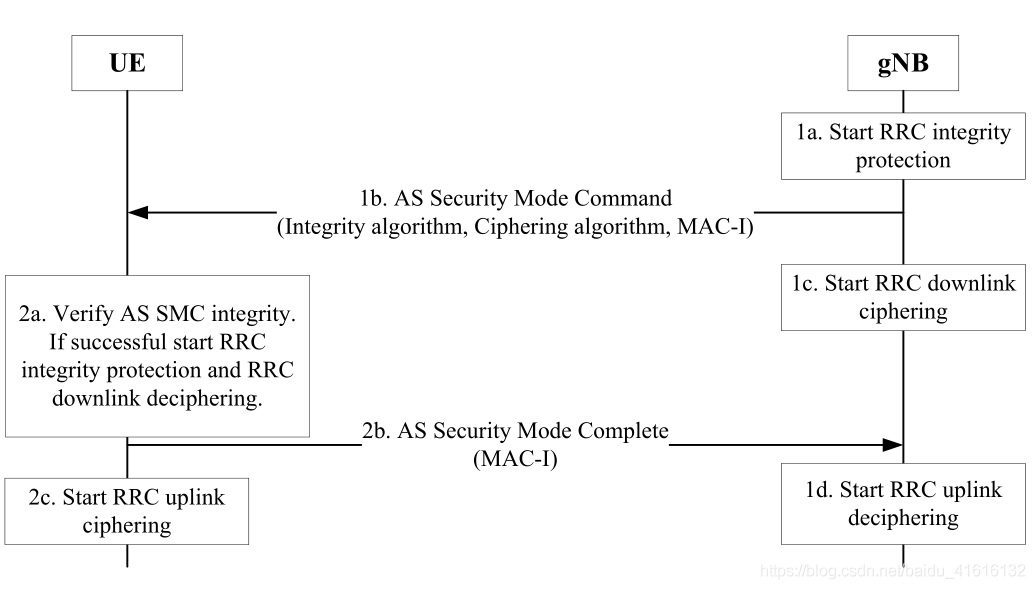

AS安全模式命令过程

AS SMC过程用于RRC和UP安全算法协商和RRC安全激活。 在TS 38.413 [34]和TS 23.502 [8]中规定的UE注册或PDU会话建立期间,可以触发AS SMC过程以建立仅安全的RRC信令连接, AS SMC流程包括gNB和UE之间的往返消息, gNB将AS安全模式命令发送到UE,UE使用AS安全模式完成消息进行回复。

从gNB发送到UE的AS安全模式命令消息应包含所选的RRC和UP加密和完整性算法。 该AS安全模式命令消息应基于当前K gNB 用RRC完整性密钥进行完整性保护。

从UE到gNB的AS安全模式完成消息应使用AS安全模式命令消息中指示的所选RRC算法和基于当前K的RRC完整性密钥 gNB 进行完整性保护。

在发送AS安全模式命令消息之后,gNB处的RRC下行链路加密(加密)将开始。 在接收并成功验证AS安全模式完成消息之后,gNB处的RRC上行链路解密(解密)将开始。

在发送AS安全模式完成消息之后,UE处的RRC上行链路加密(加密)将开始。 UE处的RRC下行链路解密(解密)应在接收并成功验证AS安全模式命令消息之后开始。

如果在UE中对AS安全模式命令的任何控制都不成功,则UE将以不受保护的安全模式故障消息进行应答(参见TS 38.331[22])。

AS SMC仅应在UE和gNB之间的初始上下文设置期间使用(即,在RRC-IDLE到RRC-CONNECTED状态转换时激活初始K gNB )。

注 : 在RRC-IDLE到RRC-CONNECTED状态的K gNB 的推导确保AS SMC建立新鲜K gNB 。 因此,可以重置PDCP COUNT。

状态转换中的安全处理

RM-REGISTERED和RM-REGISTERED状态之间转换时的密钥处理

UE和AMF中的一个状态机通过3GPP 接入处理注册状态,第二个状态机通过非3GPP 接入处理注册状态。 本条款及其子条款适用于3GPP 接入和非3GPP 接入。 UDM为每个接入管理单独/独立的UE注册流程。

AMF应将每个接入类型的注册状态与UE相关联。

从RM-REGISTERED过渡到RM-REGISTERED

转换到RM-REGISTERED状态有不同的原因。 如果NAS消息导致状态转换为RM-REGISTERED,则它应受当前5G NAS安全上下文(映射或本机)的安全保护,如果存在于UE或AMF中。

注 : 本文件仅考虑状态RM-REGISTERED和RM REGISTERED以及这两种状态之间的转换。 其他文件定义了额外的RM状态(参见TS 24.501 [35]中的5GMM状态)。

在转换到RM-REGISTERED时,UE和AMF应执行以下操作:

- 如果他们具有完整的非当前本机5G NAS安全上下文和当前映射的5G NAS安全上下文,那么他们将使非当前本机5G NAS安全上下文成为当前的安全上下文。

- 他们将删除他们持有的任何映射或部分5G NAS安全上下文。

下面给出了对每种情况的剩余安全参数的处理:

- 注册拒绝:所有剩余的安全参数应从UE和AMF中删除

- 注销:

a. UE启动

i. 如果原因被关闭,那么所有剩余的安全参数都应从UE和AMF中删除,但当前的本机5G NAS安全上下文(如第6.1.1节所述)除外,它应保留在AMF和UE中。

ii. 如果原因没有关闭,则AMF和UE应保留所有剩余的安全参数。

b. AMF启动

i. 显式:如果重新注册分离类型,则所有剩余的安全参数应保留在UE和AMF中。

ii. 隐含:所有剩余的安全参数应保存在UE和AMF中。

c. UDM / ARPF启动:如果消息是“用户撤销”,则应从UE和AMF中删除所有剩余的安全参数。 - 注册拒绝:注册拒绝有多种原因。 采取的行动应如TS 24.501 [35]所述。

存储完整的本机5G NAS安全上下文,包括与每个接入相关联的不同NAS COUNT值的对以及相应的NAS连接标识符,不包括UE安全能力和密钥K nasint 和K nasenc ,当UE转换到RM-REGISTERED状态时UE如下完成:

a) 如果ME在易失性存储器中没有完整的本机5G NAS安全上下文,则存储在USIM或ME的非易失性存储器中的任何现有本机5G NAS安全上下文应被标记为无效。

b) 如果USIM支持RM参数存储,则ME应在USIM上存储完整的本机5G NAS安全上下文参数(K nasint 和K nasenc 除外),将USIM上的本机5G NAS安全上下文标记为有效,而不是将任何本机5G NAS安全上下文保留在非易失性ME内存中。

c) 如果USIM不支持RM参数存储,则ME应将完整的本机5G NAS安全上下文(K nasint 和K nasenc 除外))存储在其内存的非易失性部分中,并标记本机5G NAS安全上下文在其非易失性存储器中有效。

d)对于AMF或UE未使用上述任何流程进入RM-REGISTERED状态的情况,其余安全参数的处理应符合TS24.501 [35]的规定。

从RM-REGISTERED过渡到RM-REGISTERED

当开始转换远离RM注销状态以最终转换到RM-REGISTERED状态时,如果ME中没有当前的5G NAS安全上下文,则ME将检索存储在USIM上的本机5G NAS安全上下文(如果USIM)支持RM参数存储,如果USIM上存储的本机5G NAS安全上下文被标记为有效。 如果USIM不支持RM参数存储,则如果本机5G NAS安全上下文被标记为有效,则ME将从其非易失性存储器中检索存储的本机5G NAS安全上下文。 在检索存储的5G NAS安全上下文之后,ME将从K AMF 导出K nasint 和K nasenc ; 有关NAS密钥推导的信息,检索到的本地5G NAS安全上下文与派生的K nasint 和K nasenc 将成为当前的5G NAS安全上下文。

当ME正在转移远离RM注销状态以最终转换到RM-REGISTERED状态时,如果USIM支持RM参数存储,则ME应将USIM上存储的5G NAS安全上下文标记为无效。 如果USIM不支持RM参数存储,ME应将其非易失性存储器中存储的5G NAS安全上下文标记为无效。

如果ME使用5G NAS安全上下文来保护NAS消息,则在ME的易失性存储器中更新不同的NAS COUNT值以及与该接入相关联的NAS连接标识符。 如果尝试从最终转换到RM-REGISTERED状态的RM注销状态转换失败,ME将存储(可能更新的)5G NAS安全上下文,包括不同的NAS COUNT值以及与之关联的NAS连接标识符。这个接入,在USIM或非易失性ME存储器上,并将其标记为有效。

注 : 本文件仅考虑状态RM-REGISTERED和RM REGISTERED以及这两种状态之间的转换。 其他文件定义了额外的RM状态(参见TS 24.501 [35]中的5GMM状态)。

当UE从RM-REGISTERED转换为RM-REGISTERED / CM-CONNECTED时,有两种情况需要考虑,要么存在完整的本机5G NAS安全上下文,要么不存在。

提供完整的本机5G NAS安全上下文

UE必须发送NAS注册请求消息。 此消息使用不同的NAS COUNT值和与此接入关联的NAS连接标识符进行完整性保护,并且对于UE使用的5G NAS安全上下文在AMF中是非当前的情况。 此外,假设NAS注册请求具有“要重新激活的PDU会话”并且在AS SMC之前没有NAS SMC过程,则应使用注册请求消息的NAS COUNT来导出K gNB )附件A中规定的KDF。

作为具有“要重新激活的PDU会话”的NAS注册请求的结果,gNB将向UE发送AS SMC以激活AS安全性。 使用的K gNB 是在当前的5G NAS安全上下文中导出的。

当UE在注册请求之后没有收到NAS安全模式命令且“重新激活PDU会话”时接收到AS SMC时,它应使用触发AS SMC的注册请求消息的上行链路NAS COUNT在K gNB 的推导中作为新鲜度参数发送。

如果UE连接到之前连接的相同AMF或不同的AMF,则可以使用与刷新K gNB 相同的流程。 如果UE连接到不同的AMF并且此AMF选择不同的NAS算法,则必须使用附录A中指定的KDF将新算法ID作为输入在AMF中重新导出NAS密钥。

此外,需要AMF将NAS SMC发送到UE以指示NAS算法的改变并使用重新导出的NAS密钥。 UE应确保用于验证NAS SMC完整性的NAS密钥是使用NAS SMC中指定的算法ID导出的。 NAS SMC Command和NAS SMC Complete消息受新NAS密钥保护。

如果在“重新激活PDU会话”之后但在AS SMC之前存在注册请求之后的NAS安全模式命令,则UE和AMF使用最新NAS安全模式完成的上行链路NAS COUNT和相关的KAMF作为推导K gNB 的参数。 根据该K gNB ,如第

完全本机5G NAS安全上下文不可用

AMF中没有完整的本机5G NAS安全上下文(即,UE已发送未受保护的注册请求消息,或者UE已使用当前保护注册请求消息原生5G安全上下文(不再存储在AMF中)需要进行主认证运行。 如果AMF中存在完整的本机5G NAS安全上下文,则AMF可以(根据AMF策略)决定运行新的主

要认证和NAS SMC过程(基于K激活新的5G NAS安全上下文) AMF 在注册请求之后的主要认证运行期间导出。

如果注册请求具有“要重新激活的PDU会话”,则在相应的AS SMC之前执行NAS SMC过程。 NAS(上行链路和下行链路)COUNT被设置为起始值,并且上行链路NAS COUNT的起始值将被用作当来自新鲜K AMF(在主要认证之后)的K gNB 推导中的新鲜度参数。接收AS SMC时,K gNB 从当前的5G NAS安全上下文导出,即,新鲜K AMF 用于导出K gNB 。 附件A中规定的KDF应用于推导K gNB 。

注 : 在这种情况下,使用上行链路NAS COUNT的起始值不能导致K AMF 和NAS COUNT的相同组合被使用两次。 这是由于在主要认证之后UE发送到AMF的第一完整性保护的NAS消息是NAS SMC完成消息的事实保证了这一点。

NAS SMC完成消息应包括在K gNB 推导中用作新鲜度参数的上行链路NAS COUNT的起始值,并且K AMF 是新鲜的。 在主认证之后,需要将NAS SMC从AMF发送到UE以便使用新的NAS密钥。 NAS SMC和NAS SMC Complete消息均受新NAS密钥保护。

UE在第二个接入类型上注册到同一个AMF

假设UE已经在第一个接入类型(比如接入 A)上注册。 当UE尝试通过以下添加/例外将新接入类型(接入 B)注册到同一AMF时,也适用条款6.8.1.1.2.1和6.8.1.1.2.2:

每当UE通过第二个接入类型(接入 B)注册到同一个AMF,意图从RM-REGISTERED状态转换到RM-REGISTERED状态时,UE和AMF中就已经有了完整的本机5G NAS安全上下文. . 在这种情况下,UE应直接使用可用的完整5G NAS安全上下文,并使用它来保护第二个接入上的注册请求,使用第二个接入类型(接入B)的不同NAS COUNT对。

AMF可以决定在第二个接入(接入 B)上作为注册过程的一部分运行新的主要认证。 如果运行新的主要身份验证,则需要在第二个接入(接入 B)上使用NAS SMC对第二个接入使用不同的NAS COUNT对,使用新派生的部分5G NAS安全上下文。 由于UE已在第一个接入(接入 A)上注册,因此AMF需要在第一个接入上运行NAS SMC流程,以便按照第6.4.2.2节所述使用部分5G NAS安全上下文。

如果AMF需要使用新的部分5G NAS安全上下文,从第一个接入(接入 A)上执行的主要认证中获得,则AMF需要将NAS SMC发送到第二个接入上的UE (接入 B),以便按照第6.4.2.2节的描述使用新的部分5GNAS安全上下文。

CM-IDLE和CM-CONNECTED状态之间转换时的密钥处理

UE和AMF中的一个状态机通过3GPP 接入处理连接状态,第二个状态机处理非3GPP 接入上的连接状态。

从CM-IDLE过渡到CM-CONNECTED

UE发送初始NAS消息以启动从CM-IDLE到CM-CONNECTED状态的转换(参见TS 24.501 [35])。

如果UE和AMF中已有完整的原生5G NAS安全上下文,那么UE将直接使用可用的完整5G NAS安全上下文,并使用它来保护初始NAS消息,同时使用不同的NAS COUNT对使用此接入的NAS连接标识符。

如果UE在同一AMF中同时在3GPP 接入和非3GPP 接入上注册,那么如果需要AMF在该接入(接入 A)上使用新的部分5G NAS安全上下文,则源自在不同的接入上执行主要认证,然后AMF需要将NAS SMC发送到该接入(接入 A)上的UE,以便在该接入上使用新的部分5G NAS安全上下文。

在转换到CM-CONNECTED时,AMF应该能够检查是否需要新的认证,例如由于先前的提供商间切换。

如果UE在同一AMF中同时在3GPP 接入和非3GPP 接入上注册,那么如果运行新的主要认证,则需要在该接入(接入 A)上使用新的派生部分5G NAS安全上下文。 )使用NAS SMC为此接入使用不同的NAS COUNT对。 但是新的派生部分5G NAS安全上下文也需要在其他访问(访问B)上使用NAS SMC使用不同的NASCOUNT对进行相应的访问,作为NAS过程的一部分。

当建立无线承载的加密保护时,应如第6.2.3.1小节所述生成RRC保护密钥和UP保护密钥,而假设K AMF 已在AMF中可用。

如果存在使用不同的NAS COUNT对以及该接入的NAS连接标识符,则初始NAS消息应由当前5G NAS安全上下文进行完整性保护。 如果不存在当前的5G NAS安全上下文,则ME将在初始NAS消息中发出“无可用密钥”的信号。

由于在该接入上或在不同的接入上运行主认证,或者由于在N2切换或空闲模式移动期间从另一个AMF进行的5G安全上下文传输,可能已在AMF中建立K AMF 。

当gNB释放RRC连接时,UE和gNB将删除它们存储的密钥,使得用于CM-IDLE状态UE的网络中的状态将仅保留在AMF中。

在3GPP 接入中建立用于加密保护的无线承载的密钥

本子条款仅适用于在3GPP 接入中为加密保护的无线承载建立密钥。

UE用于建立无线承载的加密保护的过程由NAS服务请求消息或注册请求消息发起,该消息具有从UE到AMF的“要重新激活的PDU会话”。 当“要重新激活的PDU会话”未包括在注册请求中但是存在未决的下行链路UP数据或未决的下行链路信令时,AMF可以启动为无线承载建立加密保护的过程。

收到NAS消息后,如果AMF在启动NGAP流程初始上下文设置之前不需要NAS SMC流程,则AMF应使用上行链路NAS COUNT导出附件A中规定的密钥K gNB (见TS 24.501 [ 35])对应于当前5G NAS安全上下文的NAS消息和K AMF 。

AMF应在NGAP过程INITIAL CONTEXT SETUP中将K gNB 传送给服务gNB。 UE将从当前5G NAS安全上下文的K AMF 导出K gNB 。

作为NAS服务请求或注册过程的结果,“PDU会话将被重新激活”,建立无线承载,并且gNB向UE发送AS SMC。 当UE在没有接收到NAS安全模式命令的情况下接收AS SMC时,它将使用触发AS SMC的NAS消息的NAS上行链路COUNT作为K的推导中的新鲜度参数 gNB 。 附件A中规定的KDF应用于使用当前5G NAS安全上下文的K AMF 的K gNB 推导。 如K gNB 所述,RRC保护密钥和UP保护密钥由UE和gNB导出。

如果建立无线承载的NAS过程包含主认证运行(可选),则新K AMF 的NAS上行链路和下行链路COUNT应设置为起始值(即零)。 如果建立无线承载的NAS流程包含NAS SMC(可选),则来自最新NAS安全模式完成的上行链路NAS COUNT的值将用作新鲜K gNB 从新鲜K中导出的新鲜度参数 AMF )执行AS SMC时当前的5G NAS安全上下文。 在这种情况下,附件A中规定的KDF也应用于K gNB 推导。

建立非3GPP 接入中加密保护流量的密钥

在非3GPP 接入的情况下,在UE和N3IWF之间没有设置单独的无线承载。 对于非3GPP 接入,在UE和互通功能N3IWF之间建立IPsec隧道。 主SA仅用于在UE和AMF / SMF之间传输NAS消息。

对应于UE的PDU会话,基于策略和配置,N3IWF确定要建立的IPsec子SA的数量以及与每个IPsec子SA相关联的QoS配置文件。 例如,N3IWF可以决定建立一个IPsec子SA并将所有QoS配置文件与该IPsec子SA相关联。 在这种情况下,PDU会话的所有QoS流将通过一个IPsec子SA传输。 N3IWF还可以决定建立与不同QoS流相对应的不同子SA。

对应于映射到QoS值的3GPP 接入中的无线承载,对于非3GPP接入,仅存在映射到QoS值的子SA。 在密码学上,每个子SA与根据RFC 7296 [25]交换的不同密钥材料不同。

从CM-CONNECTED过渡到CM-IDLE

在CM-CONNECTED到CM-IDLE转换时,gNB不再需要存储关于相应UE的状态信息。

特别是,在CM-CONNECTED到CM-IDLE转换时:

- gNB和UE将释放所有无线承载并删除AS安全上下文。

- AMF和UE应保存5G NAS安全上下文。

在5G-RAN中注册时注册过程的密钥处理

注 : 本节适用于3GPP 接入和非3GPP 接入。

在UE可以启动注册过程之前,UE需要转换到CM-CONNECTED状态。 UE应使用当前的5G安全上下文来保护注册请求并包含相应的5G-GUTI和ngKSI值。 注册请求应受到完整性保护,但不受加密保护。 UE应使用当前的5G安全上下文算法来保护注册请求消息。

如果“重新激活的PDU会话”包含在注册请求消息中,或者当存在未决的下行链路UP数据或未决的下行链路信令时AMF选择建立无线承载,则将建立无线承载作为将导出注册流程和K gNB 。 如果没有后续的NAS

SMC,则与从UE向AMF发送注册请求消息的3GPP 接入相关联的上行链路NAS COUNT的值被用作使用KDF的K gNB 推导中的新鲜度参数。

在主要认证成功运行的情况下,上行链路和下行链路NAS COUNT应设置为起始值(即零)。

UE handling

无论切换是内部gNB,Xn还是N2,UE行为都是相同的。

如果UE还在HO命令消息中接收到NASC(NAS容器),则UE将更新其NAS安全上下文,如下所示:

注 1:可以将此NASC的目的与NAS SMC消息进行比较。

- UE应验证NASC中下行链路NAS COUNT的新鲜度。

- 如果NASC指示已经计算出新的K AMF (即,K_AMF_change_flag是1),

- UE将使用来自当前5G NAS安全上下文的K AMF 计算水平导出的K AMF ,该安全上下文由NASC中包含的ngKSI和NASC中的下行链路NAS COUNT标识,如附件A.13中所规定。

- UE应将NASC中包含的ngKSI分配给新派生的K AMF 的ngKSI。 UE将进一步根据水平导出的K AMF 和NASC中选定的NAS安全算法配置NAS安全性。

- UE应进一步验证NASC中的NAS MAC,如果验证成功,UE应进一步将NASCOUNT设置为零。

- 如果未指示K AMF 更改,

- 如果验证成功,UE将根据NASC中包含的参数配置NAS安全性,但不应将NAS COUNT设置为零。

- UE应验证NASC中的NAS MAC。

- UE还应将当前活动的NAS安全上下文的下行链路NAS COUNT值设置为NASC中接收的下行链路NAS COUNT值。

如果HO命令中的keyChangeIndicator为true

- 如果HO命令消息包含将K_AMF_change_flag设置为1的NASC参数:

- UE将使用水平导出的K AMF 和零NAS COUNT来推导临时K gNB ,UE应进一步处理该临时密钥。

其他

- 如果UE在来自目标eNB的HO命令消息中经由源gNB接收的NCC值等于与当前活动的K相关联的NCC值gNB ,则UE将从当前活动的K导出K gNB * gNB 和目标PCI及其频率ARFCN-DL使用附件A.11中定义的功能。

- 如果UE收到的NCC值与当前活动的K gNB 相关的NCC不同,则UE应首先通过迭代计算附件A.10中定义的函数来同步本地保留的NH参数(并增加NCC值)直到它与通过HO命令消息从源gNB接收的NCC值匹配。当NCC值匹配时,UE应从同步的NH参数和目标PCI及其频率ARFCN-DL计算K gNB *。

当与目标gNB通信时,UE将使用K gNB *作为K gNB 。

移动注册更新中的密钥处理

在从UE接收到类型移动性注册更新的注册请求消息之后,目标AMF应该调用该过程,其中UE和源AMF通过临时标识符5G-GUTI来识别。

源AMF和目标AMF执行上下文传输的协议步骤如下:

a) 目标AMF向源AMF发送消息,该消息包含5G-GUTI和接收的注册请求消息。

b) 源AMF搜索数据库中UE的数据,并检查注册请求消息上的完整性保护。

i) 如果找到UE并且完整性检查成功,当源AMF根据其本地策略不更改K AMF 时,源AMF将发回响应:

- 应包括SUPI,和

- 可能包括它拥有的任何当前5G安全上下文。

ii) 如果找到UE并且完整性检查成功,当源AMF根据其本地策略更改K AMF 时,源AMF将发送响应: - 应包括SUPI,

- keyAmfHDerivationInd,和

- 可能包括一个新的5G安全上下文,它来自它所拥有的当前安全上下文。

源AMF随后删除它所拥有的5G安全上下文

如果无法识别UE或完整性检查失败,则源AMF应发送指示无法检索临时标识符5G-GUTI的响应。

c) 如果目标AMF收到带有SUPI的响应,它将创建一个条目并存储可能已被接收的5G安全上下文。

如果目标AMF收到指示无法识别UE的响应,则它应启动本文件第6.12.4节中描述的用户识别流程。

K SEAF 不得转发给另一个AMF集。

在移动性注册更新时,源AMF应使用本地策略来确定是否执行水平K AMF 推导。 如果源AMF确定不执行水平K AMF 推导,则源AMF应将当前安全上下文传送到目标AMF。 如果源AMF确定执行水平K AMF 推导,则源AMF将从当前活动的K AMF 和所接收的注册请求消息中的上行链路NAS COUNT值导出新密钥K AMF 。 定义新导出的K AMF 密钥的ngKSI,例如值字段,类型字段取自当前K AMF 的ngKSI。 源AMF应将新的K AMF ,新的ngKSI,UE安全能力,keyAmfHDerivationInd传送到目标AMF; 如果源AMF已导出新密钥K AMF ,则源AMF不应将旧K AMF 传送到目标AMF,并且源AMF在这种情况下也应删除任何存储的非当前5G安全上下文,并且不将任何非当前的5G安全上下文传输到目标AMF。

当目标AMF与keyAmfHDerivationInd一起接收到新的K AMF 时,目标AMF将在收到来自源AMF的响应后,根据其本地策略决定是否直接使用K AMF 。

如果目标AMF根据其本地策略决定不使用从源AMF接收的K AMF ,则它可以对UE执行重新认证过程以建立新的NAS安全上下文。

如果目标AMF决定使用从源AMF接收的密钥K AMF (即,没有重新认证),它将把K_AMF_change_flag设置为1发送到NAS SMC中的UE,包括重放的UE安全功能,所选择的NAS用于识别新K AMF 的算法和ngKSI,UE将从中导出新的K AMF 以在UE和目标AMF之间建立新的NAS安全上下文。

目标AMF应将NAS COUNT重置为零,并使用所选NAS算法标识符作为输入从新K AMF 导出新的NAS密钥(K nasint 和K nasenc )。 目标AMF应使用新的K nasint 密钥完整地保护NAS安全模式命令消息。

如果UE在NAS安全模式命令消息中接收到K_AMF_change_flag设置为1,则UE将从NAS安全模式命令消息中的接收到的ngKSI识别的当前活动K AMF 中导出新密钥K AMF 。在注册请求消息中发送的上行链路NAS COUNT值。 UE应将NAS安全模式命令消息中接收到的ngKSI分配给新导出的K AMF 的ngKSI。 UE将从新K AMF 导出新的NAS密钥(K nasint 和K nasenc ),并使用新的K nasint 密钥对NAS安全模式命令消息进行完整性检查。

UE应将导出的新初始K gNB 与等于零的新NCC值相关联,并将NAS COUNT重置为零。

在成功完成正在进行的移动性注册流程之后,ME将用新的K AMF 和相关的ngKSI替换USIM和ME上当前存储的K AMF 和ngKSI值。

主要变化上即时

主要变化上即时即时密钥更改包括密钥刷新或密钥重新密钥。

对于K gNB ,K RRC ENC ,K RRC int ,K 了ENC 和K 把int ,密钥刷新应该是可能的,并且当PDCP COUNT将要重新使用时,应由gNB启动。相同的无线 承载标识和相同的K gNB 。

对于K gNB ,K RRC ENC ,K RRC int ,K 了ENC 和K 把int ,可以进行密钥重密钥。 当应激活与当前活动的不同的5G AS安全上下文时,该重新密钥控应由AMF启动。 执行此操作的过程在第6.9.4.4节中描述。

AS使用基于小区内切换的过程即时完成密钥更改。 以下AS密钥可以即时更改:本地K gNB 刷新(当PDCPCOUNT即将回绕时执行),K gNB 重新密钥入在AKA运行之后执行,激活本机上下文从E-UTRAN切换后。

K NAS ENC 和K NAS int 可以进行密钥重密钥。 当激活不同于当前活动的5G NAS安全上下文时,应由AMF启动K NAS ENC 和K NAS int 的重新密钥控。 执行此操作的过程在第6.9.4.2节中描述。

重新密钥入包括K AMF 在内的整个5G密钥层次结构应首先重新密钥入K AMF ,然后是K NAS ENC 和K NAS int ,然后重新密钥入K gNB 和派生密钥。 对于NAS密钥即时更改,NAS密钥的激活是通过NAS SMC过程完成的。

NAS密钥重新密钥入

为了在从E-UTRAN切换之后重新激活非当前的完全本机5G安全上下文,UE和AMF根据通过运行NAS SMC过程来使用NAS密钥。

在NAS上行链路或下行链路COUNT与当前安全上下文环绕之前,AMF将从主认证运行激活新的NAS密钥或激活具有足够低的NAS COUNT值的本机安全上下文。

AS密钥重新密钥入

K gNB 重新密钥控流程由AMF启动。 它可以在以下条件下使用:

- 在使用UE成功运行AKA之后,作为激活部分原生5G安全上下文的一部分; 要么

- 作为切换过程的一部分,同步NAS和AS安全上下文的一部分,如果发生切换; 要么

- 作为根据第8.4条从E-UTRAN切换后重新激活非当前完整原生5G安全上下文的一部分; 要么

- 从当前的K AMF 创建一个新的K gNB 。

注 1:要在整个密钥层次结构中即时执行密钥更改,AMF必须在更改5G AS安全上下文之前更改5G NAS安全上下文。

为了能够重新密钥K gNB ,AMF需要从使用UE的成功NAS SMC流程获得新的上行链路NAS COUNT。 在从当前K AMF 创建新K gNB 的情况下,应首先运行NAS SMC过程以提供该新的上行链路NAS COUNT。 此NAS SMC过程不必更改当前EPS NAS安全上下文中的其他参数。 AMF使用在最近的NAS安全模式完成消息中使用的K AMF 和上行链路NAS COUNT,使用附件A.9中规定的密钥导出函数导出新的K gNB 。 导出的新K gNB 在NGAP UE上下文修改请求消息中被发送到gNB,触发gNB执行AS密钥重新密钥控。 gNB与UE一起运行密钥更改即时过程。 在此过程期间,gNB将向UE指示正在进行的密钥改变。 所使用的过程基于小区内切换,因此应采用与正常切换过程相同的K gNB 推导步骤。 在该过程期间,gNB将向UE指示改变小区内切换中的当前K gNB 。

当UE收到指示该过程是关密钥变化的动态过程时,UE应通过应用附件A.9中规定的密钥导出函数,使用来自附件A.9的K AMF 得出临时K gNB 。最近的NAS安全模式完成消息中的当前5G NAS安全上下文和上行链路NASCOUNT。

从这个临时K gNB ,UE将正常得到K NG-RAN , gNB应从AMF接收的K gNB ,其等于临时K gNB ,作为其K NG-RAN *推导的基础。 从该步骤开始,密钥导出在正常切换中继续。

如果AS级别重新密钥入失败,则AMF应在启动新的AS级别重新密钥入之前完成另一NAS安全模式过程,确保使用新的K gNB 。

NH参数应按照以下规则处理:

- UE,AMF和gNB将在完成上下文修改后删除任何旧的NH。

- UE和AMF应使用当前活动的5G NAS安全上下文中的K AMF 来计算新鲜NH,在Namf_Communication_CreateUEContext请求,NGAP HANDOVER REQUEST和NGAP PATH SWITCH REQUEST ACKNOWLEDGE消息中发送的NH参数值的计算。

AS密钥刷新

该过程基于小区内切换。 在切换期间执行的K gNB 链接确保在过程之后关于RRC和UP COUNT重新刷新K gNB ,在此过程中,gNB应指示UE改变小区内切换中的当前K gNB 。

安全流程并发运行规则

与AS和NAS安全上下文同步相关的规则

在某些情况下,并发运行的安全流程可能导致网络中的安全上下文与UE之间的不匹配。 为避免此类不匹配,应遵守以下规则:

- 如果UE正在进行NAS安全模式命令流程,AMF不应启动任何N2流程,包括朝向UE的新密钥。

- 如果包含新密钥的N2流程之一正在与UE一起进行,则AMF不应向UE发起NAS安全模式命令。

- 当AMF已经向UE发送NAS安全模式命令以便使用新的K AMF 并且从服务gNB接收AMF间切换或RAT间切换的请求时,AMF将等待在发起AMF间切换或发起RAT间切换之前完成NAS SMC过程(即接收NAS安全模式完成)。

- 当AMF启动NGAP UE上下文修改过程以便使用新的K gNB ,并从服务gNB接收AMF间切换请求,并决定不更改K AMF 在AMF间切换之前,AMF应在发起AMF间切换之前等待(成功或不成功)完成UE上下文修改过程。

- 一旦源AMF启动了到目标AMF的AMF间切换,或者到目标MME的系统间切换,源AMF就不会向UE发送任何下行链路NAS消息,直到它意识到切换已经失败或者已经有被取消了。

与并行NAS连接相关的规则

当在同一AMF中终止时,并行运行两个不同NAS连接的并发安全过程可能导致竞争条件和网络中的安全上下文与UE之间的不匹配。 为避免此类不匹配,应遵循以下规则:

- 如果在并行NAS连接上正在进行主认证或NAS SMC过程,则SEAF / AMF不应启动主认证或NAS SMC过程。 使用新的5G安全上下文的NAS SMC流程遵循的认证流程应一次在一个NAS信令连接上执行。

- 当AMF向UE发送NAS安全模式命令以便使用新的K AMF 并从另一个AMF接收UE的上下文传送请求消息时,AMF将等待NAS SMC的完成传输上下文之前的过程(例如,接收NAS安全模式完成)。

- 在第一个NAS连接上的主要认证完成之前,UE不应通过与同一网络的AMF的第二个NAS连接启动NAS注册。

双连接

本节描述了支持同时连接到多个NG-RAN节点的UE所需的安全功能,即具有5GC的多RAT双连接(MR-DC),如TS 37.340 [51]中所述。 在控制双连接的功能的上下文中描述了安全功能。

具有5GC的MR-DC的双连接协议架构

具有5GC的MR-DC的双连接协议架构如下图所示。 有关SRB和DRB的MCG,SCG和分离承载的体系结构的更多详细信息,请参考TS 37.340 [51]。 该体系结构具有以下变体:

- 当UE连接到充当主节点(MN)的一个ng-eNB和充当辅助节点(SN)的一个gNB时,NG-RAN E-UTRA-NR双连接(NGEN-DC)是变体。 ng-eNB连接到5GC,gNB通过Xn接口连接到ng-eNB。

- 当UE连接到充当MN的一个gNB和充当SN的一个ng-eNB时,NR-E-UTRA双连接(NE-DC)是变体。

-MN(即,gNB)连接到5GC,并且ng-eNB(即,SN)经由Xn接口连接到gNB:

当MN在MN和UE之间共享的给定AS安全上下文第一次在SN和UE之间建立安全上下文时,MN为SN生成K SN并通过Xn将其发送到SN。 -C。 为了生成K SN ,MN将称为SN计数器的计数器与当前AS安全性上下文相关联。 SN计数器用作K SN 推导的新鲜输入, 当需要生成新的K SN 时,MN通过RRC信令路径将SN计数器的值发送给UE。 K SN 用于导出在UE和SN之间使用的其他RRC和UP密钥。

DC的安全机制和流程

SN添加或修改

当MN执行辅助节点添加过程(即一个或多个无线承载初始卸载到SN)或辅助节点修改过程(如TS 37.340[51]中的条款10.2.2和10.3.2)时要求更新K SN ,MN得出K SN ,MN维护SN计数器。

当执行将后续无线 承载添加到同一SN的过程时,MN应为每个新的无线 承载分配一个无线 承载标识,该标识自上次K SN 更改以来以前未使用过。 如果MN无法为SN中的新无线 承载分配未使用的无线 承载标识,由于无线 承载标识空间耗尽,MN应递增SN计数器并计算新的K SN ,然后执行SN修改更新K的流程 SN 。

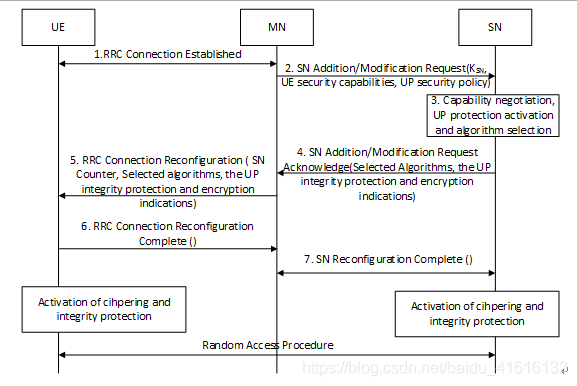

激活加密/解密和完整性保护的双连接过程遵循图示:

- UE和MN建立RRC连接。

- MN通过Xn-C向SN发送SN添加/修改请求,以协商SN上的可用资源,配置和算法。 如果需要新密钥,MN计算并将K SN 传送到SN。 UE安全功能也应发送到SN。

- SN分配必要的资源并从其配置列表中选择具有最高优先级的加密算法和完整性算法,并且还存在于UE安全性能力中。 如果新的K SN 被传送到SN,则SN计算所需的RRC和UP密钥。

- SN向MN发送SN添加/修改确认,指示所请求的资源的可用性以及用于UE的所请求的DRB和/或SRB的所选算法的标识符。

- MN向UE发送RRC连接重新配置请求,指示其为SN配置新的DRB和/或SRB。 MN应包括SN计数器参数以指示需要新的K SN 并且UE应计算SN的K SN 。 MN将UE配置参数(其包含在步骤4中从SN接收的算法标识符)转发给UE。

注 3:由于消息是通过MN和UE之间的RRC连接发送的,因此使用MN的K rrcint 对其进行完整性保护, 因此SN计数器不能被篡改。 - UE在验证其完整性后接受RRC连接重新配置请求。 如果包括SN计数器参数,则UE应计算SN的K SN 。UE还应计算相关联的DRB和/或SRB所需的RRC和UP密钥。 UE将RRC重新配置完成发送到MN。 此时,UE利用SN激活所选择的加密/解密和完整性保护密钥。

- MN通过Xn-C向SN发送SN重配置完成,以通知SN配置结果。 收到此消息后,SN可以使用UE激活所选的加密/解密和完整性保护。 如果SN在此阶段不使用UE激活加密/解密和完整性保护,则SN应在从UE接收到随机接入请求时激活加密/解密和完整性保护。

辅助节点密钥更新

当上行链路和/或下行链路PDCP COUNT即将环绕任何SCG DRB或SCG SRB时,SN将请求主节点通过Xn-C更新K SN 。

如果主节点在5G AS安全上下文中重新密钥入其当前活动的AS密钥,则主节点将更新与该5G AS安全上下文相关联的任何K SN 。

每当UE或SN开始使用新鲜K SN 时,他们将从新鲜K SN 重新计算RRC和UP密钥。

MN发起

主节点可以出于任何原因更新K SN 。 如果MN决定更新K SN ,则MN应执行SN修改流程,将新的K SN 传送到SN, MN应在完整性保护的RRC连接重新配置过程中向UE提供用于推导K SN 的SN计数器的值。 UE导出K SN 。

SN发起

当上行链路和/或下行链路PDCP COUNT将要绕过任何SCG DRB或SCG SRB时,SN将使用具有MN参与的SN修改过程请求MN在Xn-C上更新K SN 。 SN应向MN发送包含K SN 密钥更新指示的SN修改要求消息,如下图所示。 当MN接收到K SN 密钥更新指示时,MN将导出新的K SN 并将导出的K SN 发送到SN修改请求消息中的SN, 呼叫流程图示如下:

SN发布和更改

当SN在SN上释放最后一个UE 无线 承载或更换SN时,即UE 无线 承载从SN移出时,SN和UE将删除SNRRC和UP密钥。 如果之前没有删除,SN和UE也应删除K SN 。

建立UE和SN之间的安全上下文

SN柜台维护

MN应在其AS安全上下文中维护一个16位计数器SN计数器。 计算K SN 时使用SN计数器。

MN在UE和MN之间的当前5G AS安全性上下文的持续时间内维持计数器SN计数器的值。 在UE计算出K SN 之后,UE不需要维持SN计数器,因为当UE需要计算新的K SN 时,MN向UE提供当前的SN计数器值。SN计数器是K SN 推导的新输入。 也就是说,UE假设MN每次都提供一个新的SN计数器,而不需要验证SN计数器的新鲜度。

注 :攻击者无法通过空中修改SN计数器并强制重新使用相同的SN计数器。 这样做的原因是SN计数器通过MN和UE之间的RRC连接传送,并且该连接受到完整性保护并且不受重放的保护。

当在相关的5G AS安全上下文中建立新的AS根密钥K NG-RAN 时,MN应将SN计数器设置为’0’。 在第一次计算的K SN 之后,MN应将SN计数器设置为’1’,并且对于每个附加的计算K SN ,将其单调递增。 SN计数器值’0’用于计算第一个K SN 。

如果MN决定释放到SN的卸载连接,并且稍后决定重新开始卸载到同一SN,则SN计数器值应保持增加,从而保持计算的K SN 新鲜。

在SN计数器环绕之前,MN应刷新与SN计数器相关的5G AS安全上下文的根密钥, 刷新根密钥后,SN计数器将重置为“0”,如上所述。

密钥的推导

UE和MN必须导出本文件附件A.16中定义的SN的安全密钥K SN 。

如果SN是ng-eNB或使用给定的函数,SN RRC和UP密钥应使用TS 33.401 [10]附件A.7中给出的函数从SN和UE的K SN 导出。如果SN是gNB,一旦所有SN RRC和UP密钥都来自K SN ,SN和UE就可以删除K SN 。

安全算法的协商

MN应从AMF或先前的NG-RAN节点接收UE安全功能。 这些安全功能包括LTE和NR安全功能。

当在SN为UE建立一个或多个DRB和/或SRB时,MN应在SN添加/修改请求消息中向SN提供UE的UE安全功能。

收到此消息后,SN将在其本地配置的算法列表中选择具有最高优先级的算法,这些算法也存在于接收到的UE安全功能中,并在SN添加/修改请求确认中包含所选算法。

MN应在RRCConnectionReconfiguration过程期间向UE提供所选算法,该过程使用SN为UE配置DRB和/或SRB。 UE应使用指定的算法用于DRB和/或SRB,其PDCP终止于SN。

注 :UE与MN一起使用的算法可以与SN使用的算法相同或不同。

保护UE和SN之间的流量

本子条款提供了所需SN RRC和UP密钥的详细信息,以及用于保护PDCP终止于SN的流量的算法, UE和SN可以立即计算所有SN RRC和UP密钥,也可以根据需要使用。 RRC和UP密钥是SRB的K rrcenc 和K rrcint ,其PDCP终止于SN,K upenc 用于其PDCP在SN上终止的DRB。

当SN是gNB时,使用本文件附录D中规定的算法分别使用当前文档的子条款6.5和6.6中描述的机制来保护RRC和UP业务;

当SN是ng-eNB时,使用TS 33.401 [10]的子条款7.4和7.3中描述的机制以及TS 33.401 [10]的附件C中规定的算法来保护RRC和UP业务。

注 :不支持PDCP在SN上终止的用户平面的完整性保护。

切换流程

在N2和Xn切换期间,UE和SN之间的DRB和/或SRB连接应被释放,SN和UE将删除SN RRC和UP密钥,因为它们将被新的K SN 导出。由目标-MN。

PDCP COUNT检查的信令过程

SN可以请求MN执行本规范的条款6.13中规定的计数器检查过程,以验证与卸载到SN的DRB相关联的PDCP COUNT的值。 为实现此目的,SN应通过Xn-C向MN传达此请求,包括PDCP COUNT和相关无线 承载标识的预期值。

如果MN从UE接收到包含一个或多个PDCP COUNT值(可能与MN和SN相关联)的RRC计数器检查响应,则MN可以释放该连接或将PDCP COUNT值的差异报告给服务AMF或用于进一步流量分析的O&M服务器,例如,检测攻击者。

无线链路故障恢复

由于MN如第6.10.1.2节那样将控制平面功能保持在MR-DC中,因此UE按照本文件的第6.11条的规定与MN一起运行RRC重建过程。 在RRC重建过程中,UE和SN之间的无线承载将被释放。

RRC连接重建过程的安全处理

切换准备时的K NG-RAN *和令牌计算是小区特定的而不是gNB特定的。 在切换过程期间,在潜在的RRC连接重建(例如,在切换失败的情况下),UE可以选择与目标小区不同的小区以发起重建过程。 为了确保UE在切换准备时在目标gNB的控制下选择另一个小区时UE RRCConnectionReestablishment尝试成功,服务gNB可以为多个小区准备多个K NG-RAN * s和令牌,这些小区受到目标gNB, 服务gNB可以准备属于服务gNB自身的多个小区。

这些单元的准备包括发送包含K NG-RAN * s的安全上下文和要准备的每个单元的令牌,以及相应的NCC,UE 5G安全功能以及源单元中用于计算的安全算法。令牌,到目标gNB。 源gNB将基于相应的目标小区的物理小区ID和频率ARFCN-DL,如附件A.11 / A.12中所述导出K NG-RAN * s。

为了计算令牌,源gNB将使用来自源gNB的5G AS Security上下文中的协商NIA算法,具有以下输入:源C-RNTI,源PCI和目标小区-ID,其中源PCI和源C-RNTI与小区相关联,UE最后具有与其有效的RRC连接,并且目标小区-ID是发送RRCConnectionReestablishmentRequest的目标小区的标识。

- KEY应设置为源小区的K rrcint ;

- 所有承载位应设置为1;

- DIRECTION位应设置为1;

- 所有COUNT位应设置为1。

令牌应该是使用的完整性算法的输出的16个最低有效位。

为了避免UE由于切换或连接重建期间的故障而无法执行RRC重建过程,UE应保持在源小区中使用的K gNB ,直到切换或连接重建为止。已成功完成或直到UE由于其他原因(例如,由于转换到CM-IDLE)而删除了K gNB 。

对于Xn切换,目标gNB将使用接收的多个K NG-RAN * s。 但是对于N2切换,目标gNB丢弃从源gNB接收的多个K NG-RAN * s,并且基于所接收的新鲜{NH,如附件A.11 / A.12所述导出K NG-RAN * s。 ,NCC}来自AMF,用于前向安全目的。

当UE发起RRCConnectionReestablishmentRequest时,RRCConnectionReestablishmentRequest应包含与UE尝试重新连接的小区相对应的令牌。 此消息通过SRB0传输,因此不受完整性保护。

如果目标gNB具有针对特定小区的准备好的K NG-RAN ,则接收RRCConnectionReestablishmentRequest的目标gNB将响应包含在准备阶段期间接收的NCC的RRCConnectionReestablishment消息(如果令牌有效),否则目标gNB将回复RRCConnectionReestablishmentReject消息。 RRCConnectionReestablishment和RRCConnectionReestablishmentReject消息也在SRB0上发送,因此不受完整性保护。 接下来,目标gNB和UE将执行以下操作:如果接收的NCC值不同于UE自身中的当前NCC值,则UE应首先同步本地保持的NH参数。 然后,UE将基于所选择的小区的物理小区 ID及其频率ARFCN-DL,如附件A.11 / A.12中所述导出K NG-RAN *。 UE应使用此K NG-RAN *作为K gNB 。 gNB使用与所选小区对应的K NG-RAN 作为K gNB 。 然后,UE和gNB将从该K gNB 和在源gNB中使用的切换准备过程期间获得的AS算法(加密和完整性算法)导出并激活用于完整性保护和验证的密钥。 即使源gNB使用的AS算法与目标gNB本地算法优先级列表不匹配,在运行RRCConnectionReestablishment过程时,源gNB选择的AS算法也应优先。 在RRCConnectionReestablishment过程之后,目标gNB和UE应该基于本地优先级算法刷新所选择的AS算法和AS密钥。

注 :当目标gNB不支持源gNB传输的AS算法时,目标gNB将无法解密或完整性验证SRB1上的RRCReestablishmentComplete消息; 因此,RRCConnectionReestablishment过程将失败。

UE将在SRB1上响应RRCReestablishmentComplete,使用这些新密钥进行完整性保护和加密。 用于重新建立剩余无线承载的RRCConnectionReconfiguration过程应仅包括完整性保护和加密消息。

用户标识符隐私

用户永久标识符

在5G系统中,全球唯一的5G用户永久标识符称为SUPI,如3GPP TS 23.501 [2]中所定义。 SUCI是包含隐藏SUPI的隐私保护标识符。

SUPI通过使用SUCI进行隐私保护。

用户隐藏标识符

称为SUCI的SUBScription隐藏标识符是包含隐藏SUPI的隐私保护标识符。

UE将使用具有原始公钥(即归属网络公钥)的保护方案生成SUCI,该原始公钥是在归属网络的控制下安全地提供的。 保护方案应为本文件附件C中规定的保护方案或HPLMN规定的保护方案。

UE应从SUPI的用户标识符部分构造一个方案输入,如下所示:

- 对于包含 IMSI 的 SUPI,SUPI 的用户标识符部分包括 TS 23.003 [19]中定义的 IMSI 的 MSIN。 这也适用于采用 TS 23.003 [19]中定义的基于 IMSI 的 NAI 形式的 SUPI。

- 对于采用基于非 IMSI 的 NAI 形式的 SUPI,SUPI 的用户标识符部分包括 NAI RFC 7542 [57]中定义的NAI 的“用户名”部分。

UE应以构造的方案输入作为输入执行保护方案,并将输出作为方案输出。

UE不得隐藏归属网络标识符和路由指示符。

UE应构建具有以下数据字段的SUCI: - SUPI的归属网络标识符,见于23.003 [19]。 它的构造如下:

- 对于包含IMSI的SUPI,归属网络标识符包括TS 23.003 [19]中定义的IMSI的MNC / MCC。 这也适用于采用TS 23.003 [19]中定义的基于IMSI的NAI形式的SUPI。

- 对于采用基于非IMSI的NAI形式的SUPI,归属网络标识符包括NAI RFC 7542 [57]中定义的NAI的“领域”部分。

- TS 23.003 [19]中规定的路由指示符。

- 保护方案标识符,代表本规范附录C中规定的保护方案,或HPLMN规定的保护方案。

- 归属网络公钥标识符,如本文件中所述,详见TS 23.003 [19]。

- 本文件中规定的方案输出,详见TS 23.003 [19]。

注 1: SUPI保护方案标识符的格式在附录C中定义。

注 2: 方案输出的标识符和格式由附件C中的保护方案定义。在非零方案的情况下,SUCI的新鲜度和随机性将由相应的SUPI保护方案处理。

在使用空方案的情况下,归属网络公钥标识符应设置为默认值,如TS 23.003 [19]中所述。

UE仅在以下5G NAS消息中包含SUCI: - 如果UE正在向UE尚未具有5G-GUTI的PLMN发送类型为“初始注册”的注册请求消息,则UE应在注册

请求消息中包括SUCI,或者 - 如果UE在向PLMN发送类型为“重新注册”的注册请求消息时包括5G-GUTI,并且作为响应,接收到身份请求消息,则UE应在身份响应消息中包括新的SUCI。

注 3: 响应于标识符请求消息,UE从不发送SUPI。

UE仅在以下情况下使用“空方案”生成SUCI:

- 如果UE正在进行未经认证的紧急会话且它没有所选PLMN的5G-GUTI,或者

- 如果归属网络配置了“null-scheme”要使用,或者

- 如果归属网络没有提供生成SUCI所需的公钥。

如果USIM指示的运营商的决定是USIM应该计算SUCI,则USIM不应给ME任何用于计算SUCI的参数,包括归属网络公钥,归属网络公钥标识符和保护方案标识符。 如果ME确定由USIM指示的SUCI的计算应由USIM执行,则ME应删除用于计算SUCI的任何先前接收的或本地缓存的参数,包括归属网络公钥,归属网络。公钥标识符和保护方案标识符。 如果运营商选择在USIM中完成SUCI的计算,则运营商应使用专有标识符作为保护方案。

如果运营商的决定是ME将计算SUCI,则归属网络运营商应在USIM中提供运营商允许的保护方案标识符的有序优先级列表。 USIM中的保护方案标识符的优先级列表应仅包含附件C中规定的保护方案标识符,并且该列表可以包含一个或多个保护方案标识符。 ME应从USIM读取SUCI计算信息,包括SUPI,路由指示符,归属网络公钥,归属网络公钥标识符和保护方案标识符列表。 ME应从其支持的方案中选择保护方案,该方案在列表中具有最高优先级,从USIM获得。

如果在USIM中没有提供归属网络公钥或优先级列表,则ME应使用空方案计算SUCI。

注 4: 引入上述功能是因为将来可以为ME版本更新版本指定其他保护方案。 在这种情况下,较旧的ME选择的保护方案可能不是USIM列表中具有最高优先级的保护方案。

用户临时标识符

只有在成功激活NAS安全性后,才能将新的5G-GUTI发送到UE。 5G-GUTI在TS 23.003 [19]中定义。在从UE接收到“初始注册”或“移动性注册更新”类型的注册请求消息时,AMF将在注册接受消息中向UE发送新的5G-GUTI。

在从UE接收到“定期注册更新”类型的注册请求消息时,AMF应该在注册接受消息中向UE发送新的5G-GUTI。

在从UE接收到网络触发的服务请求消息(即,UE响应于寻呼消息而发送的服务请求消息)时,AMF将使用UE配置更新过程来向UE发送新的5G-GUTI。 该UE配置更新过程应在当前NAS信令连接被释放之前使用,即,它不必是服务请求过程的一部分,因为这样做会延迟服务请求过程。

注 1: 与上述情况相比,实施更频繁地重新分配5G-GUTI。

注 2: 留给实现以生成包含5G-TMSI的5G-GUTI,其在AMF内唯一地标识UE。

5G-TMSI生成应遵循不可预测的标识符生成的最佳实践。

用户识别流程

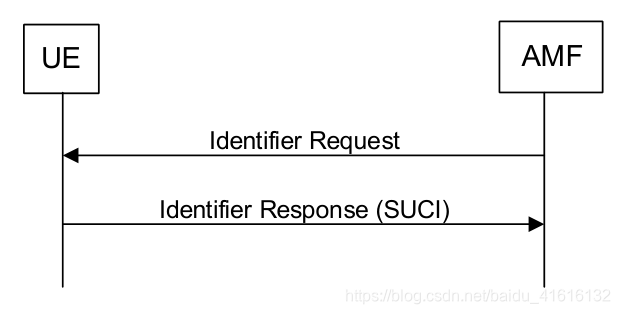

当不能通过临时标识(5G-GUTI)识别UE时,服务网络可以调用用户识别机制。 特别是,当服务网络无法根据用户在无线路径上识别自身的5G-GUTI检索SUPI时,应该使用它。

图中描述的机制允许通过SUCI识别无线路径上的UE:

该机制由请求UE发送其SUCI的AMF发起:

UE将使用归属网络公钥从SUPI计算新的SUCI,并用携带SUCI的标识符响应进行响应。 UE应实现一种机制,以限制UE用新SUCI响应给定5G-GUTI的标识符请求的频率。

注 1: 如果UE使用除零方案之外的任何其他方案,则SUCI不会显示SUPI,AMF可以启动AUSF认证,接收SUPI。

在UE注册紧急服务并接收标识符请求的情况下,UE应使用空方案在标识符响应中生成SUCI。

注 2: 紧急注册不提供用户标识符加密。

用户标识符隐藏功能(SIDF)

SIDF负责从SUCI中隐藏SUPI。 当归属网络公钥用于SUPI的加密时,SIDF将使用安全存储在归属运营商网络中的私钥来解密SUCI。 撤销应在UDM进行。 应定义对SIDF的接入权限,以便仅允许归属网络的网络元素请求SIDF。

注 : 一个UDM可以包含多个UDM实例。 SUCI中的路由指示符可用于识别能够为用户服务的正确UDM实例。

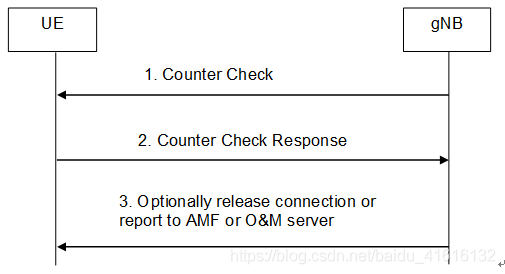

PDCP COUNT检查的信令过程

gNB可选择使用以下过程来定期执行本地认证。 同时,gNB和UE定期检查AS连接期间发送的数据量,用于上行和下行流。 如果UE收到计数器检查请求,它将响应计数器检查响应消息。 每当激活用户平面完整性保护并在DRB上使用时,本节中定义的过程不得用于该特定DRB。

gNB正在监视与每个无线 承载相关联的PDCP COUNT值。 只要这些值中的任何一个达到临界检查值,就会触发该过程。 这些检查值的粒度和值本身由访问网络定义。 过程中的所有消息都受到完整性保护。

- 当达到检查值时(例如,超帧号中某些固定比特位置的值改变),gNB发送计数器检查消息。 计数器检查消息包含每个活动无线 承载的PDCP COUNT值的最重要部分(反映发送和接收的数据量)。

- UE将计数器检查消息中收到的PDCP COUNT值与其无线承载的值进行比较。 计数器检查响应消息中包括不同的UE PDCP COUNT值。

- 如果gNB接收到不包含任何PDCP COUNT值的计数器检查响应消息,则该过程结束。 如果gNB接收到包含一个或多个PDCP COUNT值的计数器检查响应,则gNB可以释放连接或报告服务AMF或O&M服务器的PDCP COUNT值的差异,以进行进一步的流量分析,例如检测攻击者。

漫游安全机制的指导

本节描述了在注册过程中支持在VPLMN中引导UE所需的安全功能,以及在TS 23.122 [53]附录C中描述的注册之后。安全功能在支持控制平面解决方案的功能的上下文中描述。用于5GS漫游的转向。

如果HPLMN支持用于漫游转向的控制平面解决方案,则AUSF将在完成主要认证之后存储K AUSF 。TS 23.122 [53]附件C中描述了转向信息列表的内容以及将其发送到UE的条件,下面不再重复。 例如,转向信息列表可以包括优选的PLMN / 接入技术组合的列表或者HPLMN指示“不需要改变存储在UE中的”具有接入技术的“运营商控制的PLMN选择器”列表,因此没有优选的PLMN列表提供/ 接入技术组合’。

安全机制

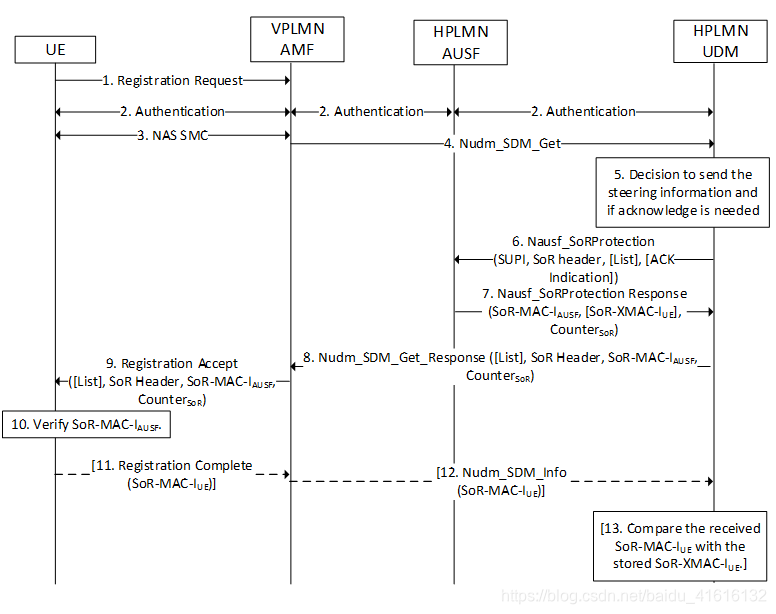

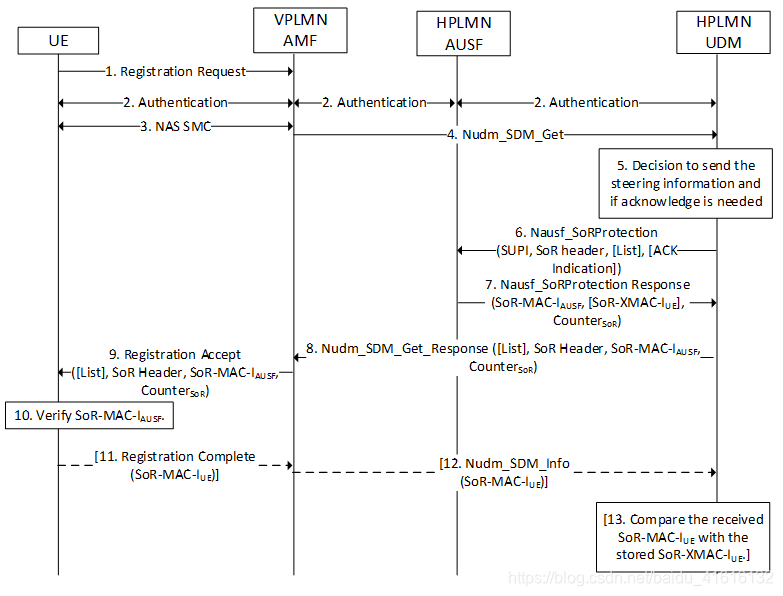

注册期间在VPLMN中引导UE的流程,UE向VPLMN AMF注册时的安全过程如下图:

- UE通过向VPLMN AMF发送注册请求消息来启动注册。

2-3) VPLMN AMF执行3GPP TS 23.502 [8]的子条款4.2.2.2.2中定义的注册过程。 作为注册过程的一部分,VPLMN AMF执行UE的主要认证,然后在认证成功后启动NAS SMC过程。 - VPLMN AMF向UDM调用Nudm_SDM_Get服务操作消息以获得UE的接入和移动用户数据以及其他信息(参见3GPP TS 23.502 [8]的子条款4.2.2.2.2中的步骤14b)。

- UDM决定发送指导信息,并获得TS 23.122 [53]中描述的列表。

6-7) UDM应向AUSF调用Nausf_SoRProtection服务操作消息,以获得本文件子条款14.1.3中规定的SoR-MAC-I AUSF 和计数器 救赎之魂 。 如果HPLMN决定UE要确认收到的转向信息列表的成功安全检查,那么UDM应在SoR报头中指出(见TS 24.501 [35])它还需要预期的SoR-XMAC-I UE 。

计数器 救赎之魂 的详细信息在本文件的第6.14.2.3小节中规定。 如果转向信息列表不可用或者HPLMN确定不需要转向UE,那么SoR报头中的List指示值应设置为空,并且不应包括列表。 在SoR-MAC-I AUSF 的计算中包括优选PLMN / 接入技术组合(如果提供)和SoR报头的列表允许UE验证所接收的转向信息列表未被篡改或移除。 VPLMN以及UDM是否请求确认。 预期的SoR-XMAC-1 UE 允许UDM验证UE接收到指导信息列表。 - UDM响应对VPLMN AMF的Nudm_SDM_Get服务操作,VPLMN AMF应包括接入和移动用户数据内的SoR报头,转向信息列表,SoR-MAC-I AUSF 和计数器 救赎之魂 。 如果UDM请求确认,它将临时存储预期的SoR-XMAC-I UE 。

- VPLMN AMF应在注册接受消息中包括转向信息列表,SoR-MAC-I AUSF ,计数器 救赎之魂 和SoR报头到UE;

- 收到注册接受消息后,如果USIM配置了UE应接收转向信息列表的指示,则UE应以与AUSF相同的方式计算SoR-MAC-I AUSF (如附件A.17)关于收到的转向信息,计数器 救赎之魂 和SoR报头,并验证它是否与注册接受消息中收到的SoR-MAC-I AUSF 值相匹配。 基于SoR-MAC-I AUSF 验证结果,UE的行为在TS 23.122 [53]中规定。

11)如果UDM已经请求来自UE的确认并且UE在步骤9中验证了HPLMN已经提供了指导信息列表,则UE应该向服务AMF发送注册完成消息。 UE应生成附件A.18中规定的SoR-MAC-I UE ,并在注册完成消息中的透明容器中包括生成的SoR-MAC-I UE 。 - AMF向UDM发送Nudm_SDM_Info请求消息。 如果在注册完成消息中收到带有SoR-MAC-I UE 的透明容器,则AMF应在Nudm_SDM_Info请求消息中包含透明容器。

- 如果HPLMN指示UE要在步骤8中确认收到的转向信息列表的成功安全检查,则UDM应将接收的SoR-MAC-I UE 与预期的SoR-XMAC-I UE 进行比较。 UDM暂时存储在步骤8中。

注册后在VPLMN中引导UE的流程

注册后在VPLMN中引导UE的安全流程如下图:

- UDM决定通过调用Nudm_SDM_UpdateNotification服务操作向UE通知转向信息列表的更改。

2-3) UDM应通过将SoR报头和转向信息列表包含在AUSF中来调用Nausf_SoRProtection服务操作消息,以获得SoR-MAC-I AUSF 和计数器 。 如果HPLMN决定UE要确认收到的转向信息列表的成功安全检查,那么UDM应在SoR报头中指出(见TS 24.501 [35])它还需要预期的SoR-XMAC-I UE 。

在SoR-MAC-I AUSF 的计算中包括转向信息列表和确认指示允许UE验证所接收的转向信息列表是否未被VPLMN篡改或移除以及UDM是否请求确认。 在计算预期的SoR-XMAC-I UE 中包括这些信息允许UDM验证UE接收到指导信息。 - UDM应调用Nudm_SDM_UpdateNotification服务操作,该操作包含接入和Mobility用户数据中的首选PLMN / 接入技术组合,SoR-MAC-I AUSF ,计数器 救赎之魂 和SoR报头的列表。 如果UDM请求确认,它将临时存储预期的SoR-XMAC-I UE 。

- 在收到Nudm_SDM_UpdateNotification消息后,AMF将向服务的UE发送DL NAS传输消息。 AMF应在DL NAS传输消息中包括从UDM接收的透明容器。

- 在接收到DL NAS传输消息时,UE将以与接收到的转向信息,计数器 救赎之魂 和AUSF(如附件A.17中规定的)相同的方式计算SoR-MAC-I AUSF 。 SoR标头并验证它是否与DL NAS传输消息中接收的SoR-MAC-I AUSF 值匹配。

- 如果UDM已经请求来自UE的确认并且UE验证了HPLMN已经提供了转向信息列表,则UE应该将UL NAS传输消息发送到服务AMF。 UE应生成附件A.18中规定的SoR-MAC-I UE ,并将生成的SoR-MAC-I UE 包括在UL NAS传输消息中的透明容器中。

- AMF应向UDM发送Nudm_SDM_Info请求消息。 如果在UL NAS传输消息中收到具有SoR-MAC-I UE 的透明容器,则AMF应在Nudm_SDM_Info请求消息中包括透明容器。

- 如果HPLMN指示UE要确认收到的转向信息列表的成功安全检查,则UDM应将接收的SoR-MAC-I UE 与预期的SoR-XMAC-I UE 进行比较,即UDM暂时存储在步骤4中。

SoR柜台

AUSF和UE应将16位计数器Counter 救赎之魂 与密钥K AUSF 相关联。

当导出K AUSF 时,UE应将计数器 救赎之魂 初始化为0x00 0x00。

要生成SoR-MAC-I AUSF ,AUSF应使用称为计数器 救赎之魂 的计数器。 对于SoR-MAC-I AUSF 的每次新计算,计数器 救赎之魂 应由AUSF递增。 计数器 救赎之魂 分别用作SoR-MAC-I AUSF 和SoR-MAC-I UE 推导的新鲜度输入,如附件A.17和附录A.18所述,以减轻重放攻击。 AUSF应将计数器 救赎之魂 (用于生成SoR-MAC-I AUSF )的值与SoR-MAC-I AUSF 一起发送给UE。 UE应仅接受大于存储的计数器 救赎之魂 值的计数器 救赎之魂 值。 仅当接收到的SoR-MAC-I AUSF 的验证成功时,UE才应存储接收的计数器 救赎之魂, 当为SoR确认导出SoR-MAC-I UE 时,UE应使用从HPLMN接收的存储计数器 救赎之魂 。

AUSF和UE应保持计数器 救赎之魂 的寿命为K AUSF 。

支持用于漫游转向的控制平面解决方案的AUSF应在导出K AUSF 时将计数器 救赎之魂 初始化为0x00 0x01。 在第一次计算的SoR-MAC-I AUSF 之后,AUSF应将计数器 救赎之魂 设置为0x00 0x02,并且对于每个额外计算的SoR-MAC-I AUSF ,将其单调递增。

SoR计数器值0x00 0x00不得用于计算SoR-MAC-I AUSF 和SoR-MAC-I UE 。

如果与UE的K AUSF 相关的计数器 救赎之魂 即将环绕,则AUSF应暂停UE的SoR保护服务。 当为UE生成新的K AUSF时,AUSF的计数器 救赎之魂 将复位为0x00 0x01,如上所述,AUSF将恢复UE的SoR保护服务。