作为一个开放源代码的操作系统,linux系统以其安全性,高效稳定而广泛应用,主要从账户安全,系统引导,登录控制的角度,优化linux系统的安全性,linux的环境的弱口令检查,网络扫描等安全工具的构建和使用,帮助运维人员查找安全隐患,及时采取有针对性的措施。

PAM安全认证过程简单介绍

su命令的安全隐患—默认情况下,任何用户都允许使用su命令,从而有机会反复尝试其他用户(如root)的登录密码,带来安全风险。为了增强su命令的使用控制,可以借助PAM认证模块,只允许极个别用户使用su命令进行切换。

PAM简介

PAM是–种高效而且灵活便利的用户级别的认证方式,它也是当前Linux服务器普遍使用的认证方式。

PAM提供了对所有服务进行认证的中央机制,适用于login,远程登录telent,rlogin,fsh,ftp, su等应用程序。系统管理员通过PAM配置文件来制定不同应用程序的不同认证策略。

PAM认证原理

PAM认证一般遵循的顺序: Service (服务)→PAM-→pam_ *.so

PAM认证首先要确定哪一项服务, 然后加载相应的PAM的配置文件(位于/etc/pam.d下), 最后调用认证文件 (32位系统位于/ib/security 下,64位系统位于/lib64/security 下)进行安全认证。

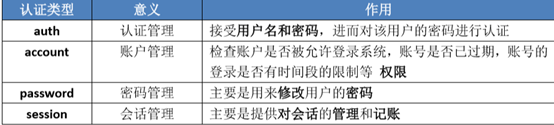

常见的四种认证类型

auth认证管理(authentication management)

作用:接受用户名和密码,进而对该用户的密码进行认证

account账户管理(account management )

作用:检查账户是否被允许登录系统,账号是否E过期,账号的登录是否有时间段的限制等

password密码管理(password management)

作用:主要是用来修改用户的密码

session会话管理(session management)

作用:主要是提供对会话的管理和记账(accounting)

常见的五种控制类型

required验证失败时仍然继续,但返回Fail

requisite验证失败则立即结束整个验证过程,返回Fail

sufficient验证成功则立即返回,不再继续,否则忽略结果并继续

optional不用于验证,只是显示信息(通常用于session类型)

include不进行认证,转到后面PAM模块进行认证