1、web2:

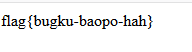

本题只需要用F12查询源代码就可以

2、web基础-$GET:

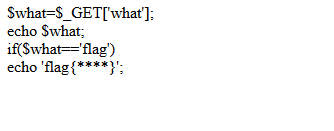

点开链接后发现

可知是将flag赋给了变量what,又知道是GET方式,所以直接在url后面加" ?what=flag ",

出现flag

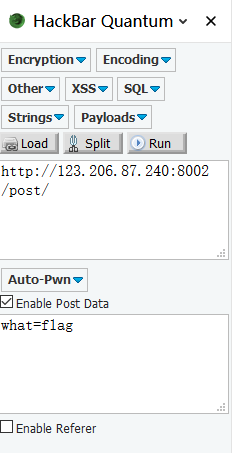

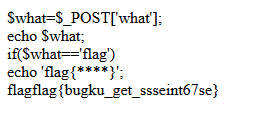

3、web基础-$POST

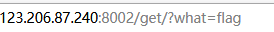

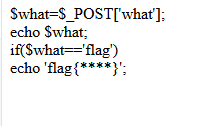

点开链接后发现

与上题类似,不过该题是POST方式,所以需要在报体进行信息改动,需要用插件HackBar Quantum

出现flag

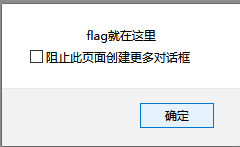

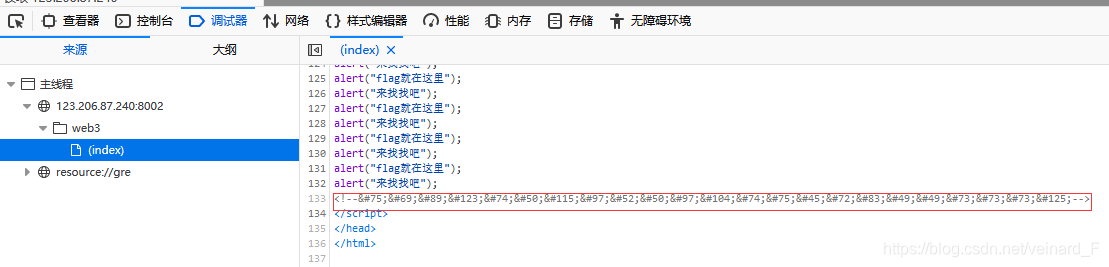

4、web3

点开链接后发现一直出现弹框

F12查看源码,发现一串字符串,

查询过后知道为Unicode编码,解码后得到flag

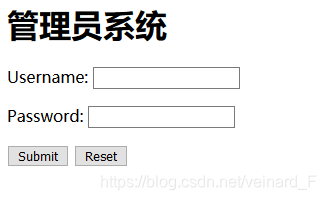

5、管理员系统

点开链接后出现

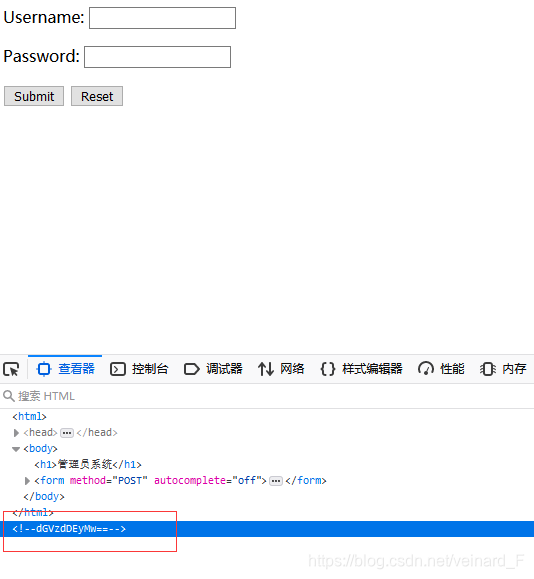

随便输入用户名admin,密码123456,submit,发现没有成功,用F12查看源码(火狐浏览器没有提示禁止访问IP地址,所以最开始想着直接爆破密码,登陆后就可以得到flag,但是没有成功,所以猜测应该不是这个问题)

发现一段信息

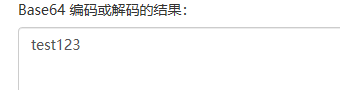

通过搜索知道这段信息叫base64编码,解码后得到信息:text123

猜测这个就为密码,但是submit后依旧不行(火狐一直没有提示信息),

显示 IP禁止访问,请联系本地管理员,IP已被记录

可能是需要伪造IP?

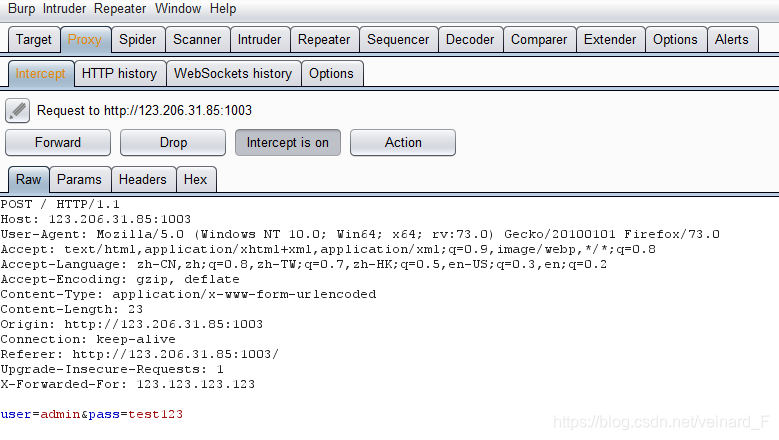

打开burp suite,填写用户名及密码后登陆,burp suite抓到页面信息

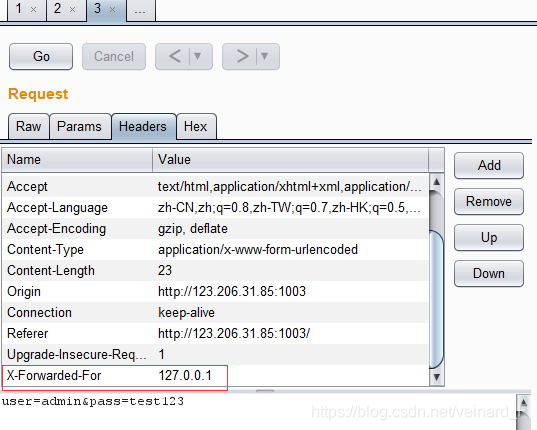

将信息发送到Repeater模块,在Header栏进行信息的修改,将IP地址改为127.0.0.1

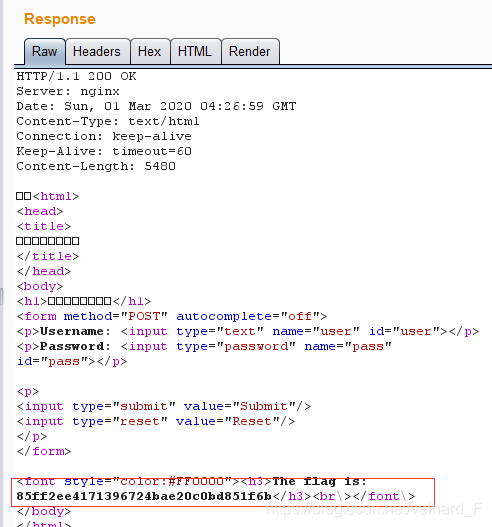

Go后在Response处得到flag

6、输入密码查看

打开链接后是一个让输入密码的界面,用burp suite爆破密码

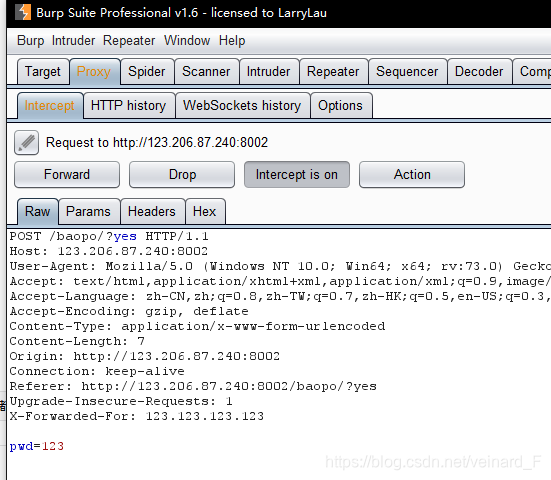

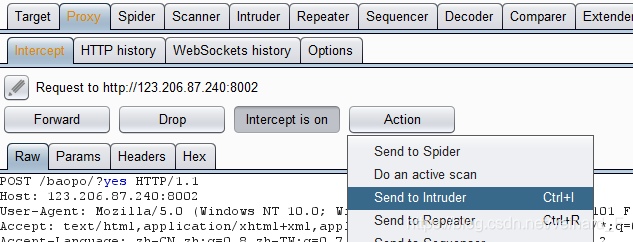

打开burp suite后抓包

将信息发送到Intruder模块

对pwd后的信息clear、add,爆破方式选择Sniper(一个参数)

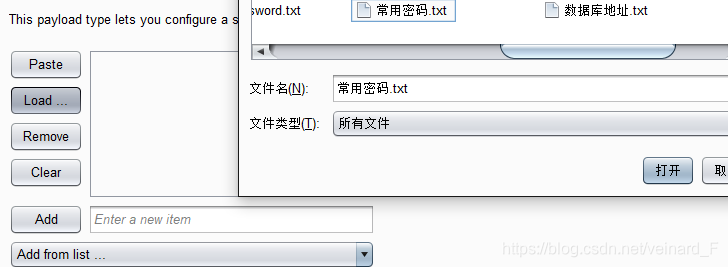

在Payloads下的load处选择常用密码文件

设置好后,点击start attack,开始爆破

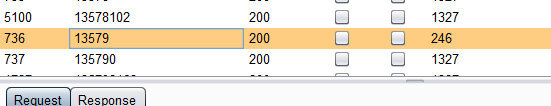

查看results 发现不一样的length,对应的13579即为密码

回到页面,输入密码,得到flag