2019-2020-2 网络对抗技术 20175311 Exp1 PC平台逆向破解

一、实验要求

本次实践的对象是一个名为pwn1的linux可执行文件。其中包含的函数如下:

- main函数:调用foo函数

- foo函数:回显任何用户输入的字符串

- getShell函数:返回一个可用Shell(正常情况下不会被执行)

本次实验的三个实验要求如下:

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

- 注入一个自己制作的shellcode并运行这段shellcode。

二、实验过程

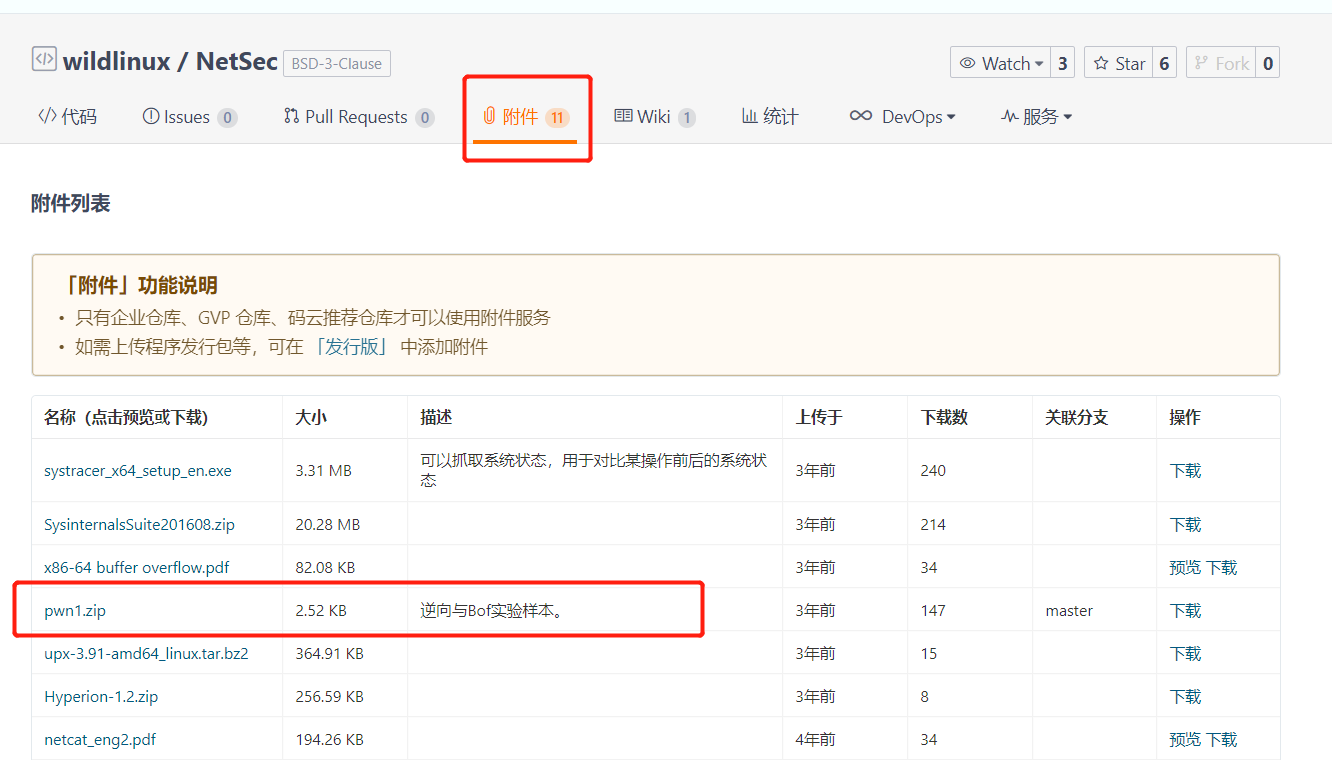

首先在老师提供的gitee里下载pwn1.zip压缩包