新手一枚,如有错误(不足)请指正,谢谢!!

个人博客:点击进入

题目链接:攻防世界-re-no-strings-attached

题目下载:点击下载

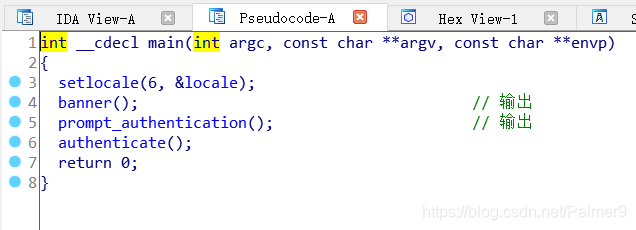

是个elf32位文件,先用IDA打开,找到main函数

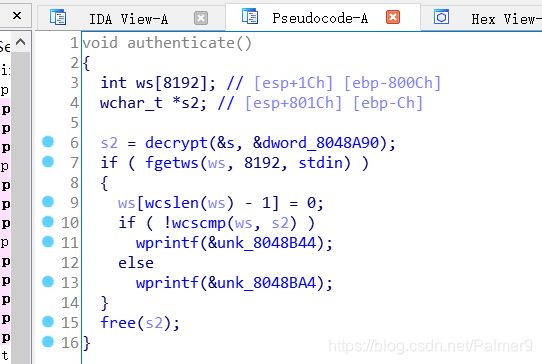

去authenticate()函数查看

输入了8192个字符然后与s2比较,所以我们只要知道了s2为多少也就知道了flag

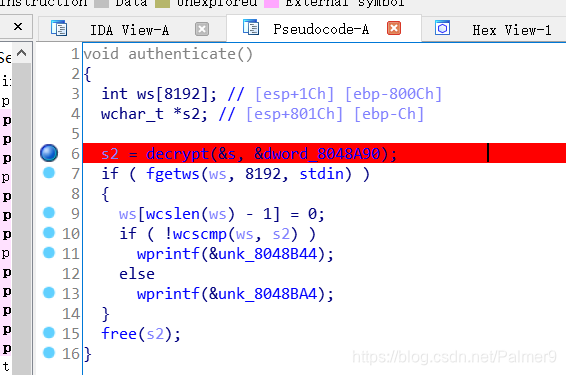

在s2得到值的那一行下断点

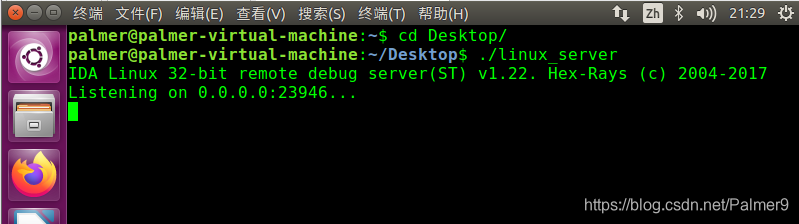

将程序拖到虚拟机里。虚拟机运行linux_server开始监听

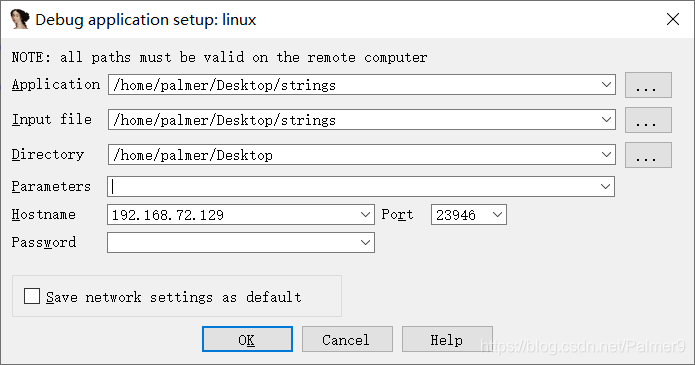

配置好remote Linux debuger

然后IDA运行

点yes

程序被断下来

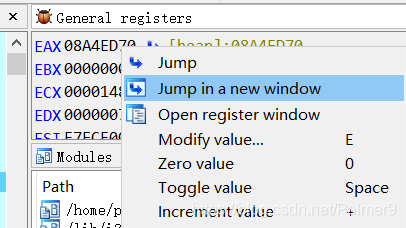

程序在08048720执行完call,并将返回值存储在eax里。

然后通过eax赋值给[ebp+s2],也就是字符串s2,

F8单步执行到08048725

然后跳转到eax存储的地址上

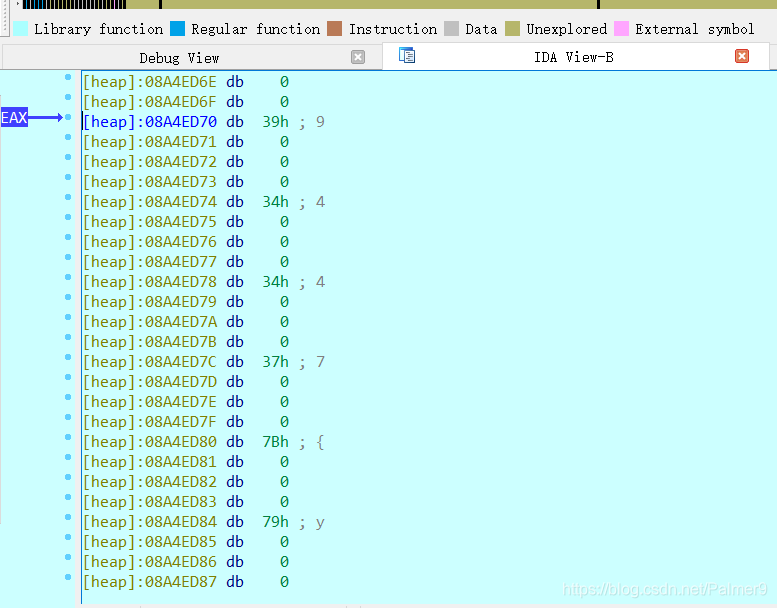

将这段数据提取出来

unsigned int data[38] = {

0x00000039, 0x00000034, 0x00000034, 0x00000037, 0x0000007B, 0x00000079, 0x0000006F, 0x00000075,

0x0000005F, 0x00000061, 0x00000072, 0x00000065, 0x0000005F, 0x00000061, 0x0000006E, 0x0000005F,

0x00000069, 0x0000006E, 0x00000074, 0x00000065, 0x00000072, 0x0000006E, 0x00000061, 0x00000074,

0x00000069, 0x0000006F, 0x0000006E, 0x00000061, 0x0000006C, 0x0000005F, 0x0000006D, 0x00000079,

0x00000073, 0x00000074, 0x00000065, 0x00000072, 0x00000079, 0x0000007D

};

然后将其转换为字符即为flag

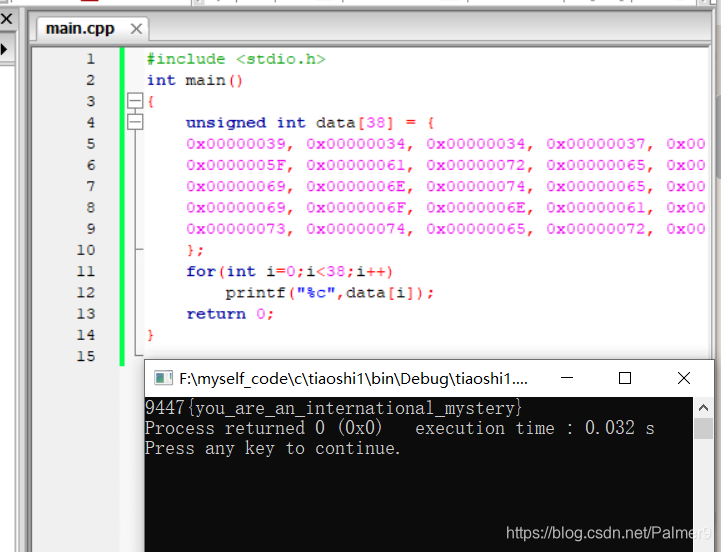

#include <stdio.h>

int main()

{

unsigned int data[38] = {

0x00000039, 0x00000034, 0x00000034, 0x00000037, 0x0000007B, 0x00000079, 0x0000006F, 0x00000075,

0x0000005F, 0x00000061, 0x00000072, 0x00000065, 0x0000005F, 0x00000061, 0x0000006E, 0x0000005F,

0x00000069, 0x0000006E, 0x00000074, 0x00000065, 0x00000072, 0x0000006E, 0x00000061, 0x00000074,

0x00000069, 0x0000006F, 0x0000006E, 0x00000061, 0x0000006C, 0x0000005F, 0x0000006D, 0x00000079,

0x00000073, 0x00000074, 0x00000065, 0x00000072, 0x00000079, 0x0000007D

};

for(int i=0;i<38;i++)

printf("%c",data[i]);

return 0;

}

flag为9447{you_are_an_international_mystery}