简介

Cobalt Strike是一款美国Red Team开发的神器,常被业界人称为CS。以Metasploit为基础的GUI框架式工具,集成了端口转发、服务扫描,自动化溢出,多模式端口监听,exe、powershell木马生成等。

Cobalt Strike主要用于团队作战,可谓是团队必备神器,能让多个测试人员同时连接到团体服务器上,共享测试资源与目标信息和sessions。

Cobalt Strike 作为一款协同APT工具,针对内网的渗透测试和作为apt的控制终端功能,使其变成众多APT组织的首选。

功能

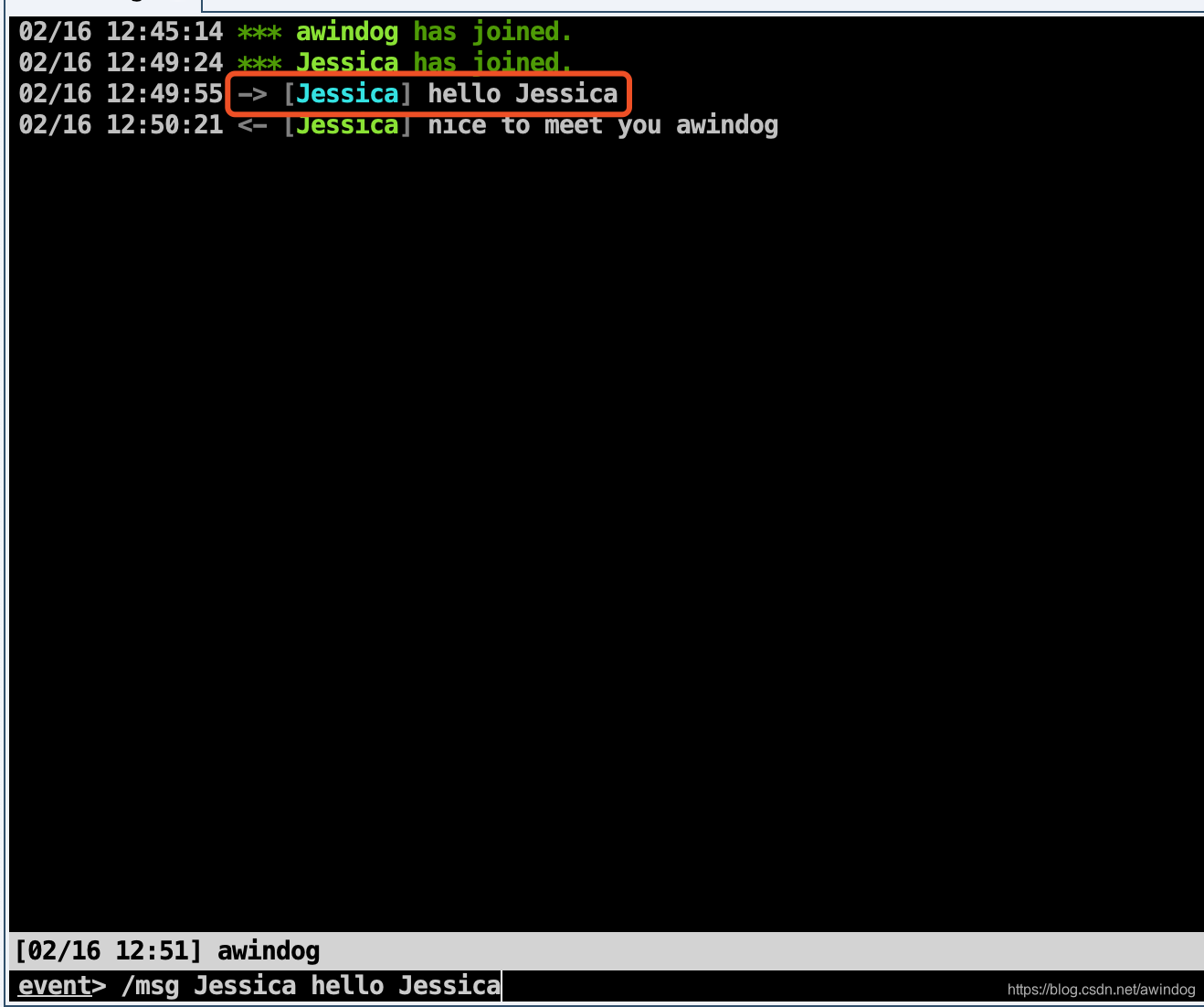

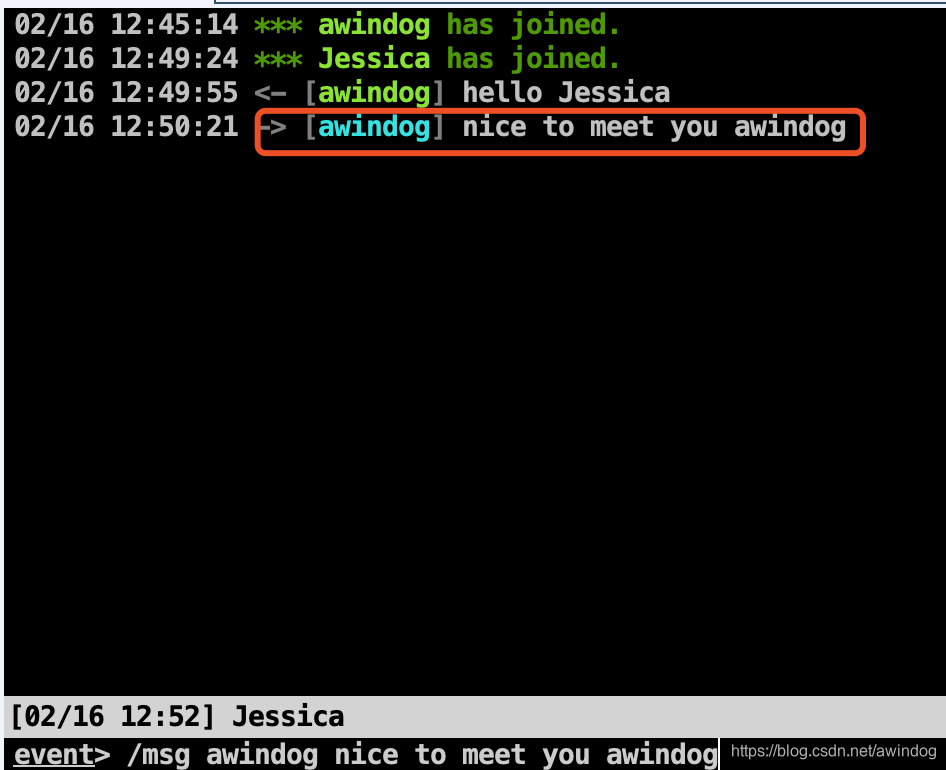

聊天功能

该功能提供了一个类似聊天室的功能,可以像群聊一样瞎扯淡,也可以@某人进行制定聊天,方便团队作战时的沟通

命令如下

/msg 用户名 你想说的话

效果:

Listeners

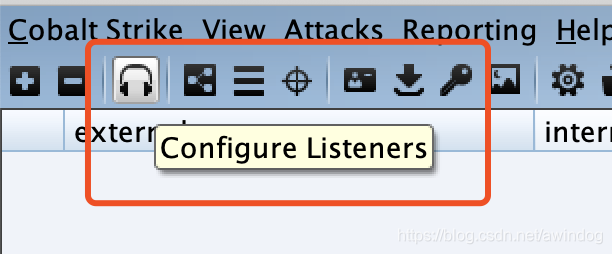

就是监听器的概念,可以选择那个耳机图标打开,也可以通过cobalt strike-Listeners打开进行设置

设置里主要要设置监听器的所在地址,以及监听端口

设置里主要要设置监听器的所在地址,以及监听端口

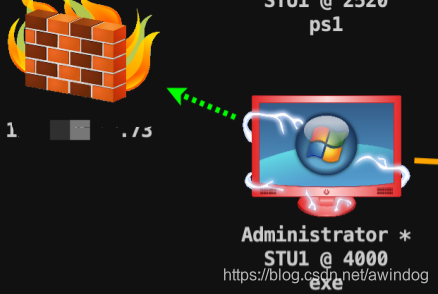

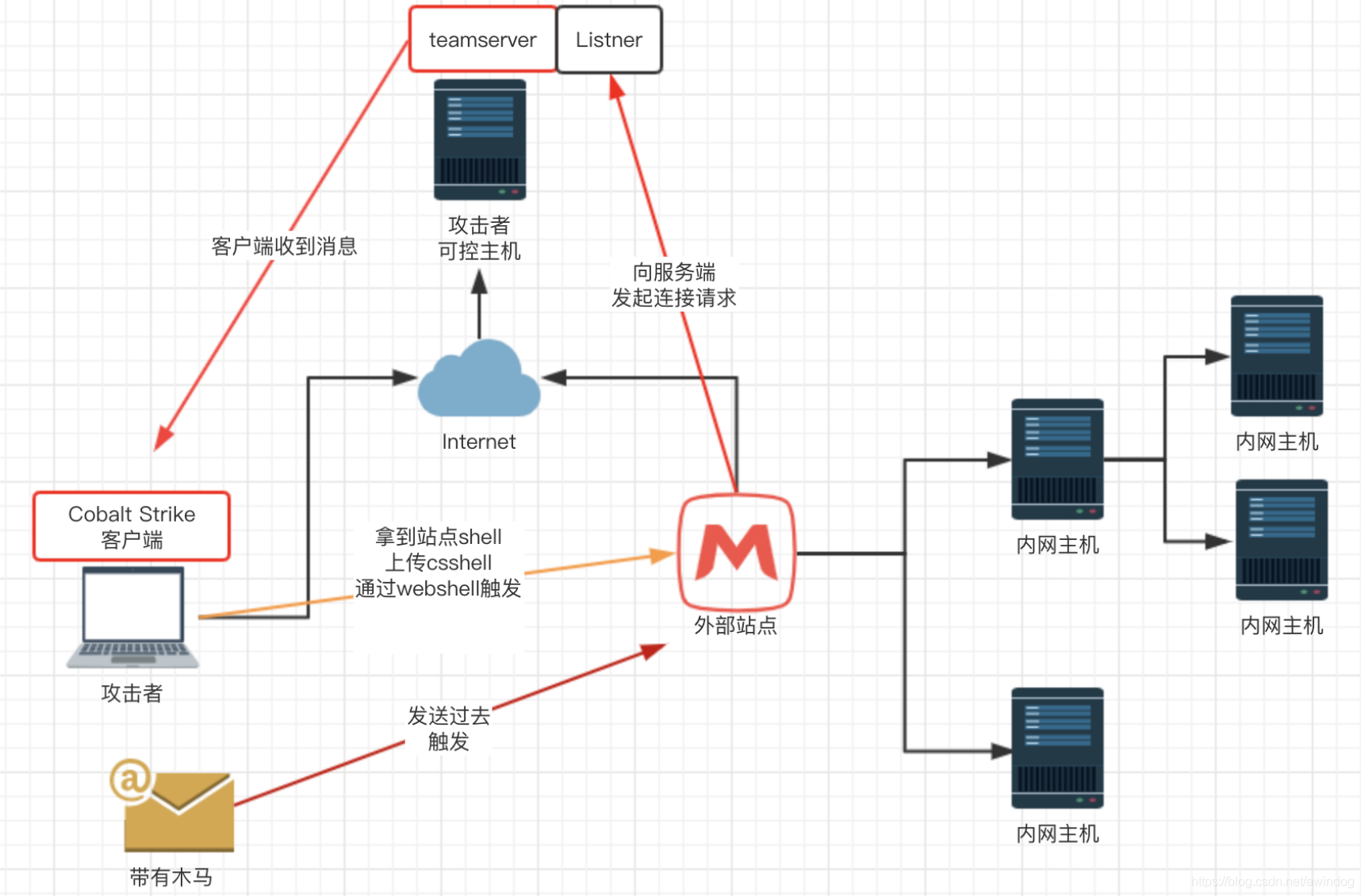

因为触发流程类似于下图

粗暴的理解就类似于特洛伊木马的故事,只不过这里是计算机的木马,我们在木马中设置他回连的地址和端口,当木马被触发时,会从受害者内部发出请求,由于我们在vps上开启了监听器,这时候会收到连接请求,知道受害者已经沦陷,那连接就能成功建立,这时候受害者主机也就上线了。

粗暴的理解就类似于特洛伊木马的故事,只不过这里是计算机的木马,我们在木马中设置他回连的地址和端口,当木马被触发时,会从受害者内部发出请求,由于我们在vps上开启了监听器,这时候会收到连接请求,知道受害者已经沦陷,那连接就能成功建立,这时候受害者主机也就上线了。

所以接下来要提到的就是我们的木马

payload

payload翻译是有效载荷,反正就粗暴的理解成是一个包,这本包里面放的是我们的恶意程序就行。cs中生成的地方在Attacks-Packages。

里面有很多的选项,一般来说针对拿到webshell的,个人喜欢用Powershell Command,大概就是不用脑子有时候就能规避一些杀软的样子。在Payload Generator中选择powershell command进行设置。然后再设置一下payload对应的Listener就行了,毕竟要回连到服务端不是。

这时候要是想办法在受害者电脑上执行生成的powershell command或者执行生成的木马,对方的主机就会上线啦!

这时候要是想办法在受害者电脑上执行生成的powershell command或者执行生成的木马,对方的主机就会上线啦!