转载请注明出处。

TCPDUMP:命令行网络抓包工具

tcpdump -h

tcpdump version 4.9.2

libpcap version 1.8.1

OpenSSL 1.1.0h 27 Mar 2018

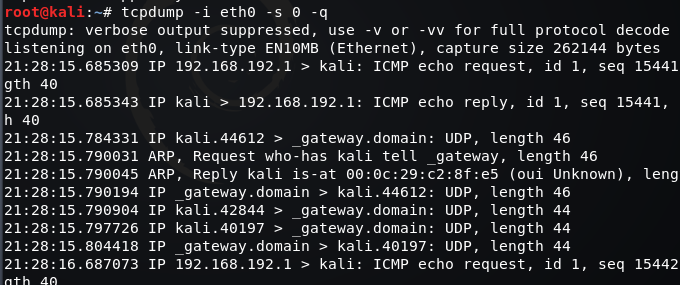

Usage: tcpdump [-aAbdDefhHIJKlLnNOpqStuUvxX#] [ -B size ] [ -c count ] [ -C file_size ] [ -E algo:secret ] [ -F file ] [ -G seconds ] [ -i interface ] [ -j tstamptype ] [ -M secret ] [ --number ] [ -Q in|out|inout ] [ -r file ] [ -s snaplen ] [ --time-stamp-precision precision ] [ --immediate-mode ] [ -T type ] [ --version ] [ -V file ] [ -w file ] [ -W filecount ] [ -y datalinktype ] [ -z postrotate-command ] [ -Z user ] [ expression ] tcpdump -i eth0 -s 0 -q

抓包选项

-i 指定抓包的接口 即网卡

-s 设置tcpdump的数据包抓取长度 0:有多少抓多少

-c 指定要抓取的包数量

-c 指定抓取的包数量

-w 抓取信息写入到文件

-P:指定抓取的包是流入还是流出 值为"in"、"out"和"inout" 默认为"inout"

port 指定端口 port 80 / tcp port 22

输出选项

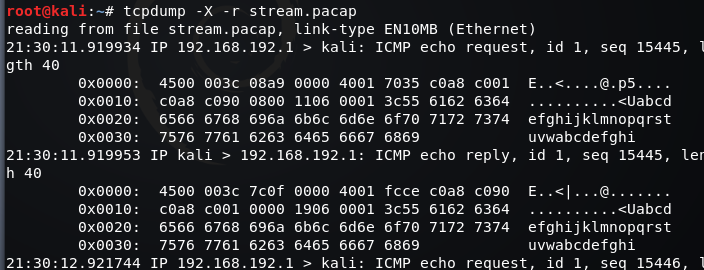

-X /-XX 输出包的头部数据,会以16进制和ASCII两种方式同时输出

-e 输出数据链路层头部信息

-q 快速打印输出 信息较少

-n 对地址以数字方式显式,否则显式为主机名

-v / -vv 产生详细输出

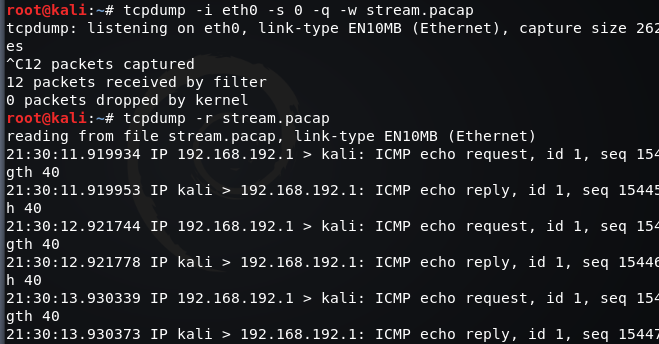

-r 读取抓包信息文件

-D 列出可用于抓包的接口

src host 192.168.168.152 只显示该来源IP地址信息

dst host 192.168.168.1 只显示该目标IP地址信息

tcpdump -i eth0 -s 0 -q -w stream.pacap

tcpdump -r stream.pacap

tcpdump -X -r stream.pacap

高级筛选

tcpdump -A -n 'TCP[13]=24' -r stream.pacap

显示[TCP包头字节索引为13 转换为十进制值为24]的信息

tcp[13]=24 即tcp的flag:ack、psh被置为1 开始传输数据

nslookup:域名查询

nslookup http://baidu.com

nslookup -qt=mx http://baidu.com 8.8.8.8

# -qt 指定查询的类型 :mx邮箱服务器 A 主机记录 PTR 反向记录 any 所有记录

# 8.8.8.8 指定域名解析服务器

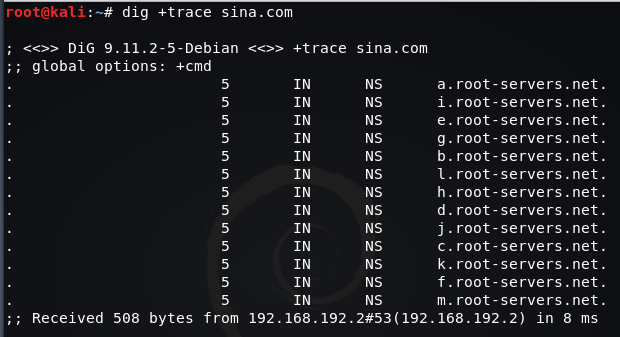

Dig:域名查询

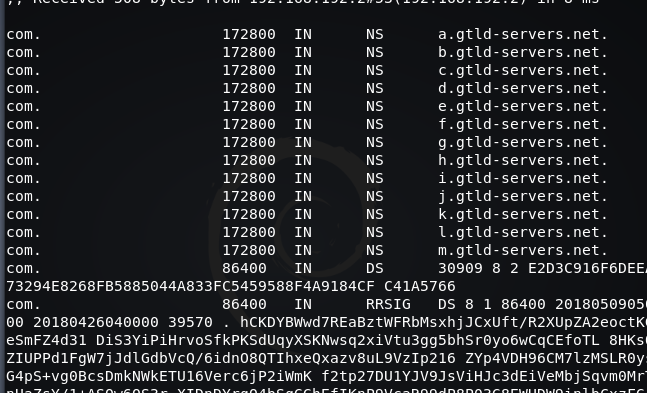

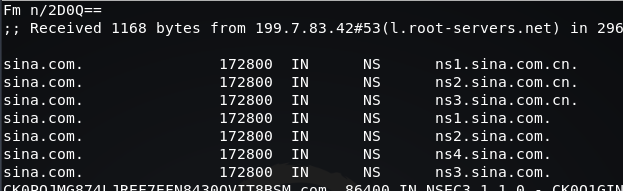

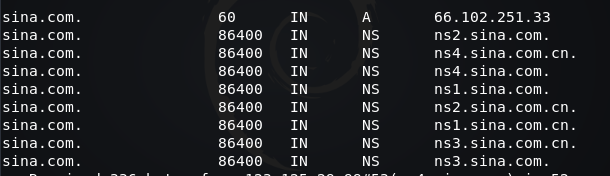

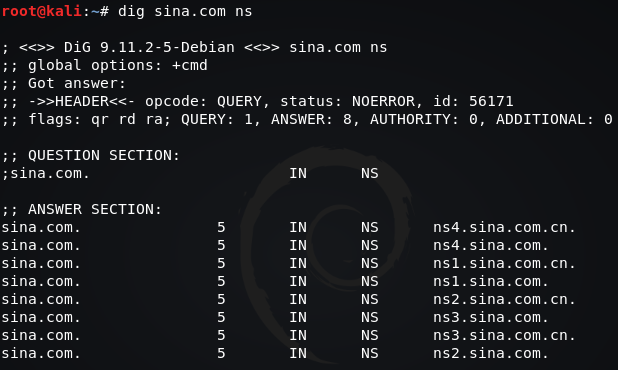

dig sina.com any @8.8.8.8

dig +trace sina.com #域名追踪

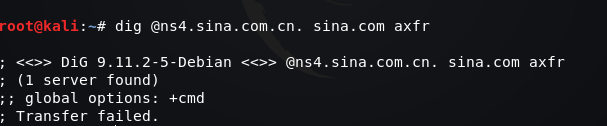

dig区域传输查询 axfr:获得域名服务器所有主机记录

#sina域名服务器拒绝查询

host -T -l sina.com s4.sina.com.cn #区域查询

DNS字典破解:利用字典获得可能存在的主机记录

dnsdict6 -d4 -t 16 -x sina.com

whois baidu.com#查询域名注册信息

未完持续..