叙述

接着上一篇博文创建并配置了VPC (JDCloud云计算基础之创建VPC虚拟网络 )后,VPC内的云主机实例无法和其他云主机实例进行通讯, 还需要配合网络ACL和安全组的配置才能打通各云主机实例之间的通讯。

创建网络ACL和安全组

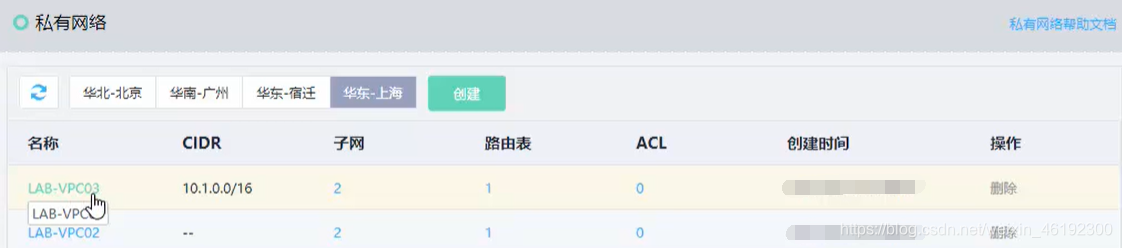

查看私有网络信息,没有关联安全组,所以几个主机的联通性测试是不通过的,是安全组的原因导致网络的过滤

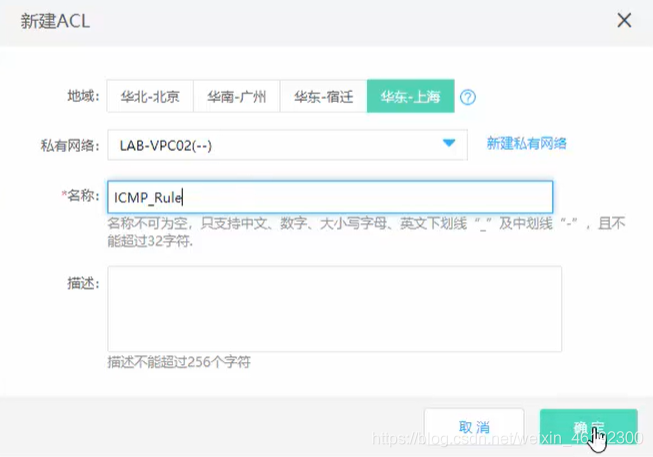

如何创建一个ACL并编辑策略放行规则?

以LAB-VPC02为例,关联到LAB-VPC02私有网络,创建一个自定义的网络ACL

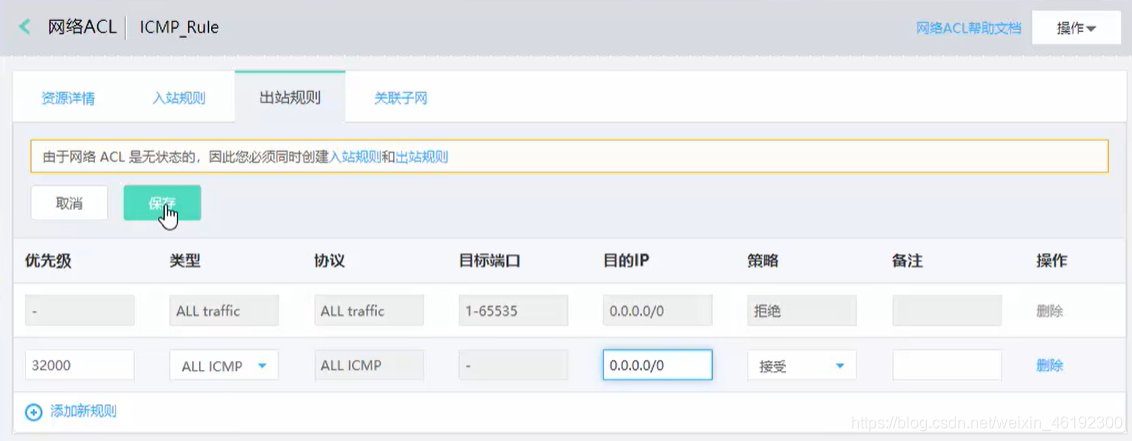

这里定义一条规则来允许主机的连通性测试这样的一个数据包可以放行,那么就需要建立一条入站、出站规则

入站规则:

指定优先级,优先级是来调整规则顺序和覆盖关系的

出站规则:

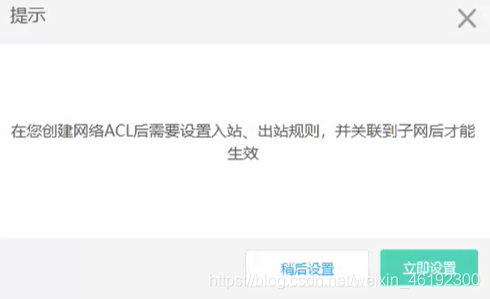

创建完规则后是不会立即生效的,所以还需要把网络ACL和子网进行关联

网络ACL应用到私有网络LAB-VPC02的所有子网

创建自定义安全组允许网络数据包的放行

并配置安全组设置

定义入站规则,借助有状态防火墙的特性,这里不用定义出站规则

把规则关联到相应的对象

针对私有网络子网LAB-VPC03创建一个专用的安全组规则

并创建规则内容

添加主机绑定资源

私有网络LAB-VPC03关联ACL

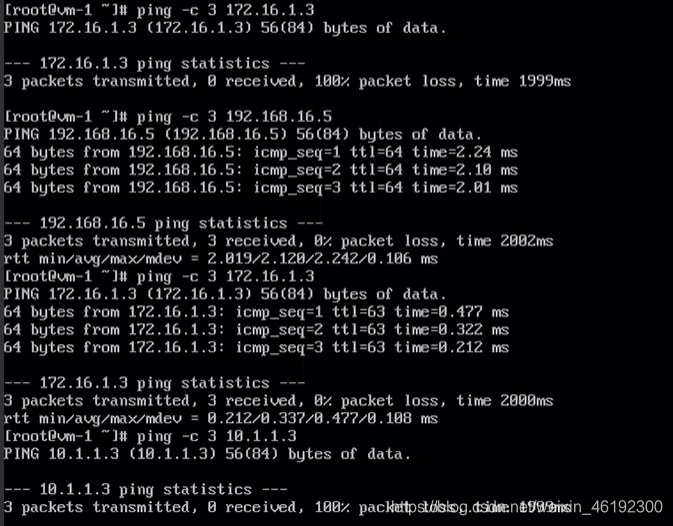

测试云主机实例之间的主机连通性

通过VM-01云主机实例来测试,Ping 位于同一个子网LAB-VPC02下的 VM-02、VM-03、VM-04私网IP

发现Ping不通VM-04z主机,这是因为每一个VPC私有网络都是隔离的,默认情况下是不能够互相访问的,检查安全组配置

配置入站规则

添加一条TCP规则,例如web服务