篡改特征:

打开Chrome的瞬间会访问这个地址https://www.duba.com/?f=qd_chedh&ft=gjlock&--type=0&pid=1000

随后跳转https://www.uu114.cn/?f=qd_chedh&ft=gjlock&--type=0&pid=1000

这种无论你是修改注册表,还是使用腾讯管家之类的软件锁定主页,依旧无法解决。

因为问题根本就不在chrome上面。

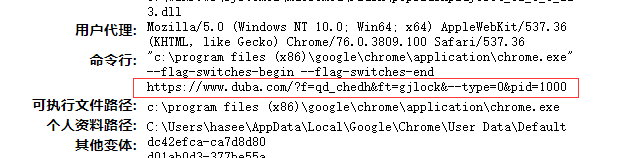

浏览器地址栏键入chrome://version/你可以发现命令行被写入了一个网址:

解决方案:删除或更名pntelliTrace.dll

这个文件位于“C:\Users\Administrator\AppData\Roaming”目录下,具体位置可能根据不同的操作系统会有变化,后续流氓软件更新了文件名或许也会有所变化。

该文件

部分签名信息如下:

签名人名称:Shanghai Wuying Cultural Communications Limited

签名人姓名:Symantec Time Stamping Services Signer - G4

但是这种方法治标不治本。

究竟是什么东西引起的?

答案是驱动精灵。

卸载驱动精灵的时候请注意左下角。

卸载之后,再打开chrome查看命令行发现没有任何问题,

我们可以通过微软的Process Explorer来追踪到dghm.exe有操作chrome行为,而它属于Driver Genius的核心模块,没错就是驱动精灵。

TIPS:

Process Explorer让使用者能了解看不到的在后台执行的处理程序,能显示目前已经载入哪些模块,分别是正在被哪些程序使用着,还可显示这些程序所调用的 DLL进程,以及他们所打开的句柄。Process Explorer最大的特色就是可以终止任何进程,甚至包括系统的关键进程!

扩展阅读: