大家好,我是柒星

之前跟大家分享过渗透测试工具,今天我们就详细谈一谈其里面之一的渗透工具——Nmap漏洞扫描。

以下文章来自笔者公众号 【Honker】,你可以在这里第一时间看到我的文章并且助你成为一名真正的黑客。

Nmap用于网络分析和端口扫描,该程序具有大量选项。在这里我们分享一些常用的Nmap示例。

普通格式扫描命令

sudo nmap Object

这里的Object代指不同的符号指定主机名,IP地址,IP地址范围.。

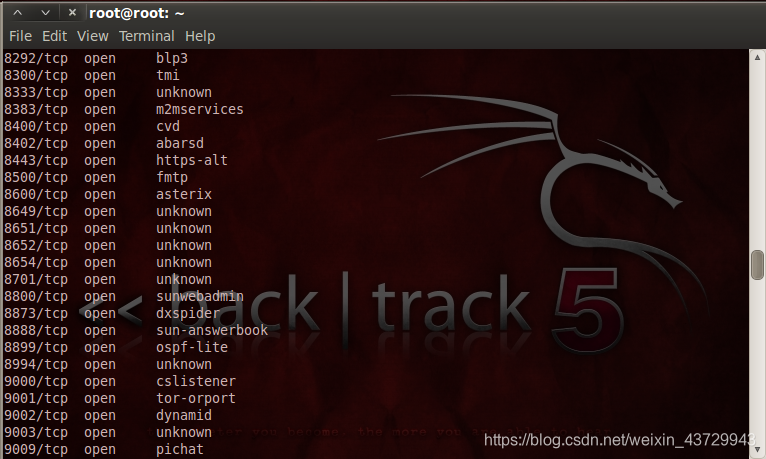

以下是上图命令扫描的部分结果,其对一个服务器所有端口进行扫描,并显示每个端口的扫描结果

如何使用nmap扫描所有端口

默认情况下,nmap仅仅扫描常用端口,如需扫描所有端口有两种方式。第一种即直接扫描ip;第二种使用参数 “-p” 后加上端口范围 1~65535

sudo nmap -p 1-65535 Object

注:端口最大数是2的十六次方减一。

如果你未指定初始值,则从第一个端口开始扫描。如果未指定结束值,则扫描到末尾端口。

由此可见,当你进行端口扫描时,你可以指定端口~

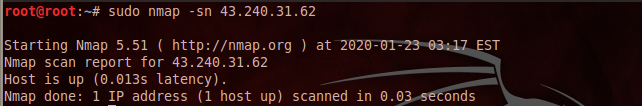

如何在不进行端口扫描的情况下查找网络上的活动主机

在你需要查看主机是否在线或者扫描本地网络查看连接了哪些设备时,我们不需要扫描端口,可以有另外一种方式,并且可以省略扫描端口的大量时间

sudo nmap -sn Object

通过 -sn 我们可以直接检测主机活动而不需要扫描端口

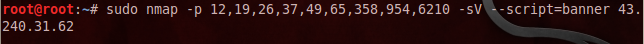

如何获取指定计算机已开启的服务信息(也称抓横幅或者标语抓取)

标语抓取是一种用于获取有关网络上的计算机系统以及在其开放端口上运行的服务的信息的技术。管理员可以使用它来盘点其网络上的系统和服务。但是,入侵者可以使用横幅抓取来查找运行具有已知漏洞的运行应用程序和操作系统版本的网络主机。

我们可以通过-sV --script = banner收集所有端口以及一个或多个端口的横幅。Nmap有一个名为banner的脚本(NSE)。

sudo nmap -p 12,19,26,37,49,65,358,954,6210 -sV --script=banner Object

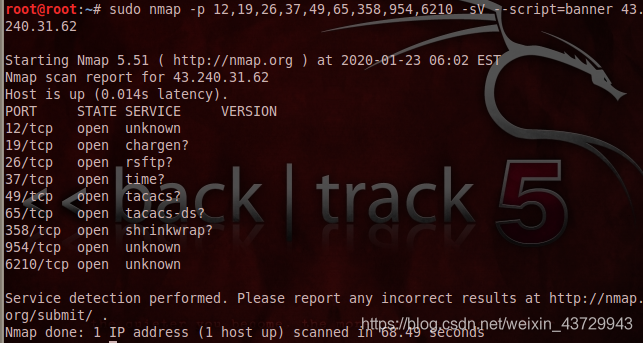

扫描结果见下图

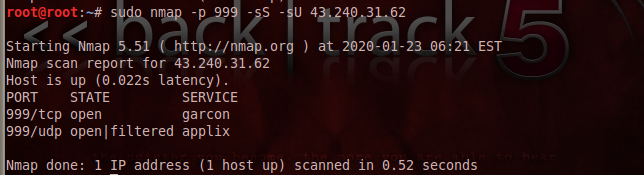

如何在nmap中扫描UDP端口

默认情况下,nmap仅扫描TCP端口。如果使用-sU选项,将仅扫描UDP端口。如果需要同时扫描两种类型的端口,请同时使用-sS和-sU。

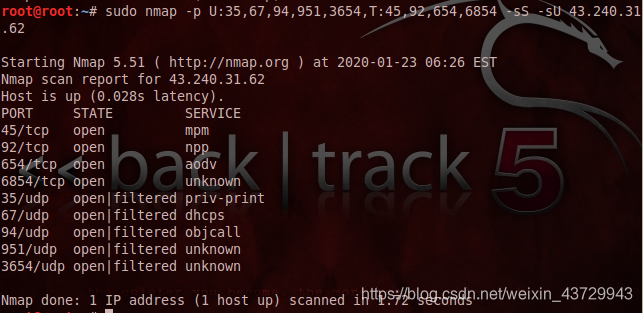

sudo nmap -p 999 -sS -sU Object

另外,使用-p选项,你可以在端口号之前指定字母:T表示TCP,U表示UDP,S表示SCTP,P表示IP协议。例如,如果您指定-p U:35,95,678,T:645,951,6512参数,则将扫描UDP端口35、95和678端口,以及所有列出的TCP端口。请记住,要同时扫描UDP和TCP端口,必须指定-sU选项和至少一种TCP扫描类型(例如-sS,-sF或-sT).

扫描UDP端口不是一件容易的事(由于协议的特殊性),因此接收到的数据可能不准确,并且由于UDP扫描速度很慢,因此扫描过程本身可能会非常延迟。

sudo nmap -p U:35,67,94,951,3654,T:45,92,654,6584 -sS -sU Object

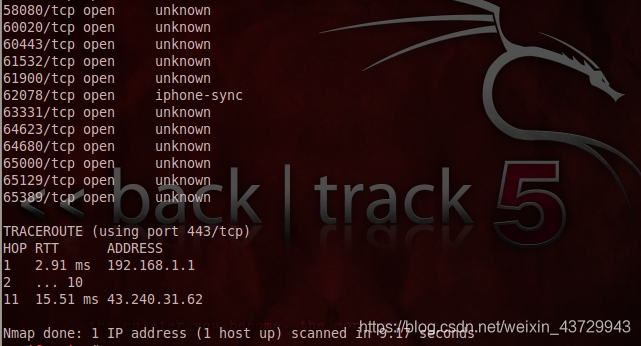

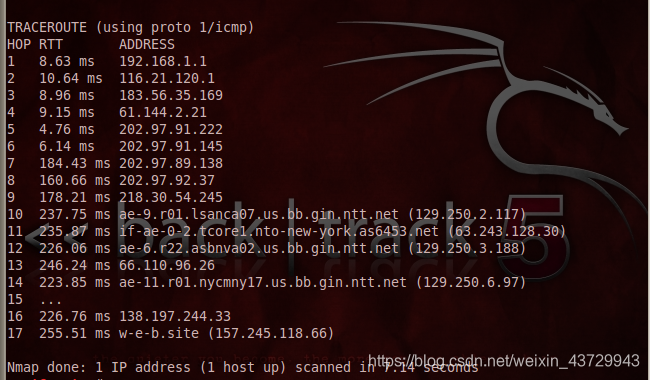

如何在Nmap中跟踪路由主机

在用于跟踪的Nmap中,有一个–traceroute选项.我以个人网站为例

sudo nmap --traceroute orgloft.com

下图时部分截图

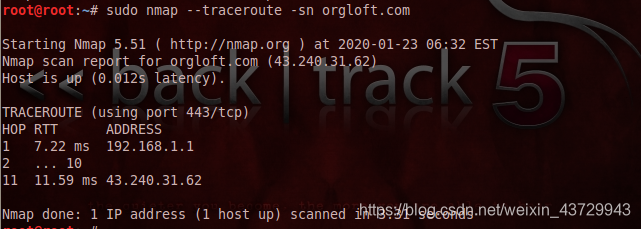

如果你不想扫描端口,而只想跟踪,可以添加-sn选项:

sudo nmap --traceroute -sn orgloft.com

我们可以看到,使用了-sn没有扫描端口,节省掉了许多时间。

发生在使用nmap跟踪期间显示的数据不完整的情况。在这种情况下,可以尝试添加-PE选项:

sudo nmap --traceruote -sn -PE orgloft.com

OK,文章到这里就结束啦,在Nmap工具中,还有很多其他扫描项。想了解的可以关注我进一步了解。