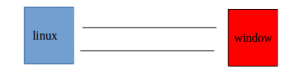

若要实现跨平台搭建文件系统

在类unix中实现将linux中的文件映射为window中的文件

Samba是由墨尔本大学的一名研究生来实现的,它使用了三台主机开发了samba

samba实现了Netbios和smb协议,需要两个进程来实现

netbios:nmbd smb:smbd winbindd(一般不启动)

开发端口:137 138 139 445

AD(LDAP):Active Directory

DC :Domain Controller

samba:

137/udp

138/udp

139/tcp

445/tcp

window支持unc路径 :\server\shared \172.16.200.138

samba的用户:

1.系统用户

2.密码是独立的,非/etc/shadow中的密码

3.使用smbpasswd为系统用户设定访问samba

smbclient:

检查服务器上的共享

smbclient -L server -U username

以交互模式来拿如服务器的某共享

smbclient \server\shared -U username

新建一个共享文件系统

[share name]

comment = 定义共享注释信息

path = 定义共享文件目录

read only = 是否可读共享

writable = 是否可写

browseable = 是否非属主属组查看

public = 是否非属主属组访问

guest ok = 是否允许来宾用户访问

write list = 可写列表

测试配置文件语法错误,并显示最终生效的配置: testparm

挂载cifs文件系统

#mount -t cifs \server\shared \path\to\mount_point -o username=smbuser

使用GUI的方式来配置samba

iptables:

主机防火墙:工作在主机边缘,在tcp/ip站上

网络防火墙:工作在网络边缘,管理整个网段

一般采用主机防火墙+网络防火墙结合使用

Firewall:工作在主机或网络边缘,对进出的报文按事先定义的规则,

进行检查,并且由匹配到的规则进行处理的一组硬件或者软件,甚至是二者的组合。

网络层:网络层防火墙

应用层:网关

IDS:入侵检测系统,要与防火墙联动

工作于主机中:HIDS:ossec 开源的主机入侵检测工具

NIDS:snort 网络嗅探器

文件中的防火墙:Filesystem:tirpware

IPS:入侵防御系统 IDS+firewall

honeypot:蜜罐

nessus , nmap:系统侦测工具 BT

rootkit:工作于内核上的后门

乌云:

iptables:网络层防火墙连接跟踪(状态检测) iptables/netfilter

早期叫ipfw(内核2.0时期)—→ipchains—–→iptables

iptables:防火墙规则,编写工具, 负责填充规则

netfilter:网络过滤器 framework

五个卡点 做报文过滤 5个钩子函数 hook_function

INPUT

OUTPUT

FORWARD

POSTROUTING

PREROUTING

过滤:筛选

NAT:Network Address Translation:网络地址翻译

DNAT:目标地址转换

SNAT:源地址转换

mangle:对报文进行修改

raw

FORWARD:filter mangle

INPUT:filter mangle

OUTPUT:filter mangle nat

PREROUTING:mangle nat

POSTROUTING:mangle nat

四表:filter nat mangle raw

五段:PREROUTING POSTROUTING INPUT OUTPUT FORWARD

表和链的对应关系:

fiilter:INPUT FORWARD OUTPUT

nat:PREROUTING OUTPUT POSTROUTING

mangle:PREROUTING INPUT OUTPUT FORWARD OUTPUT POSTROUTING

raw:

规则:检查条件,处理机制

通:默认为堵,只放行识别的的

堵:默认为通,只对能识别的进行阻截,

以上两种对于filter策略有效

检查条件:

ip:TCP,UDP,ICMP

TCP:SPORT,DPORT,FLAGS

UDP:SPORT,DPORT

ICMP:ICMP-TYPE

扩展机制:

time string status(connrctions-tracking)

处理机制:

DROP REJECT DENY

DROP(悄悄丢弃)

REJECT(丢弃后并告知客户端禁止访问)

ACCEPT

SNAT

DNAT

RETURN

REDIRECT

LOG

三次握手:首先由客户端发送一个SYN包:发送序号100,标志位SYN=1,

随后服务器收到SYN包:发送序号100后,在服务端生成一个发送序号300,此时

标志位 SYN=1,ACK=1并将客户端的发送的序号加1=101,

客户端收到服务端发送的SYN+ACK包后将服务器端的序号加1=301,此时标志位

SYN=0,ACK=1,FIN=0.此时连接建立开始进行数据传输。

四次挥手:

挥手较握手过程简单,不传输序列号,只传输标志位ACK和FIN

客户端发送一个FIN=1的报文来请求拆除连接。

服务器收到后返回一个ACK=1,FIN=1的确认包。这个包的意思是我已经收到你

的拆除请求,但是我还有服务未完成,稍后服务器会向客户端发送一个

ACK=1,FIN=1的包,我已经完成服务可以断开,客户端收到后返回一个

ACK=1,FIN=1的包,此时连接拆除

状态分析: